イギリスの大学を襲ったモルのランソムウェアの攻撃

6月14日、 アルスター大学 と ロンドン大学は 「広範なランサムウェア攻撃」と言われていたことで、どちらも打撃を受けていると報告しています。 2つの機関は迅速に対応チームを構成し、マルウェアの収容と除去を開始しました。「ゼロデイ」という言葉は軽く使われていましたが、攻撃を止めようとしている人々は全体的に良い仕事をしていました。 彼らがやった最初のことは、学生や教師のために情報を共有しているドライブをオフラインにすることでした。 残念ながら、その時までに、データの一部は既に暗号化されていました。

6月14日、 アルスター大学 と ロンドン大学は 「広範なランサムウェア攻撃」と言われていたことで、どちらも打撃を受けていると報告しています。 2つの機関は迅速に対応チームを構成し、マルウェアの収容と除去を開始しました。「ゼロデイ」という言葉は軽く使われていましたが、攻撃を止めようとしている人々は全体的に良い仕事をしていました。 彼らがやった最初のことは、学生や教師のために情報を共有しているドライブをオフラインにすることでした。 残念ながら、その時までに、データの一部は既に暗号化されていました。

しかし、良いニュースがありました。どちらの大学も、ランサムウェアの影響を受けていない新鮮なバックアップを持っていました。 数日後、レスポンスチームは情報を復元し、マルウェアが本当になくなっていることを確認し、6月19日にすべて正常に戻りました。

最初は、教育機関に襲われたランサムウェアの名前は誰も知らなかったが、大学はそれがフィッシング詐欺メールで到着したと確信していたようでした。 後で、ロンドン大学は、侵害されたウェブサイトからのドライブバイダウンロードは、感染の可能性が高いと述べています。 確かに、それはそうでした。

Kafeineとして知られているProofpointのセキュリティ研究者は 攻撃の詳細を知りたいと思っていました。

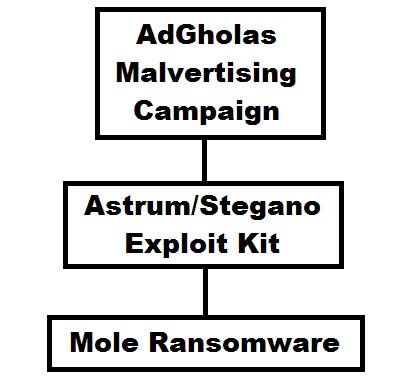

彼は、トランスクリプトが、137.74.163 [43]でホストされているコマンドとコントロール(C& C)サーバーと通信したことを知りました - CryptoMix ランサムウェアファミリーの一角であるMoleによって使用されたIP。 彼は、Astrum(a.k.a. Stegano)エクスプロイトキットによって削除されることが知られているペイロードと一致するファイル名を持つVirusTotalのサンプルをいくつか見つけました。後で、研究者は、大学のシステムが、ランサムウェアが配備される直前にavia-book[dot]comとも通信していたことを学びました。avia-book [dot] comドメインは、過去数ヶ月にわたって急増しているAdGholas malvertisingキャンペーンに関連付けられています。Kafeineは攻撃チェーン全体をまとめる十分な証拠を持っていました。

攻撃の方法は次のようになります:

AdGholasがAstrumと協力していたという事実は、あまり驚くことではありませんでした。この特定の乗組員からの悪意のある波に乗ってきた波は、数カ月にわたりProofpointとTrend Microの研究者によって広く観察されており、広告は常にAstrumに属するランディングページに導かれました。 驚くべきことがペイロードでした。

Astrum-AdGholasの連携により、UrsnifとRamnitが最も広く普及しているトロイの木馬であるバンキングマルウェアを配布する事業に携わってきました。 エキスパートたちが、ランサムウェアを爆破するのは初めてのことです。 私たちが「発破」と言ったとき、それを意味します。

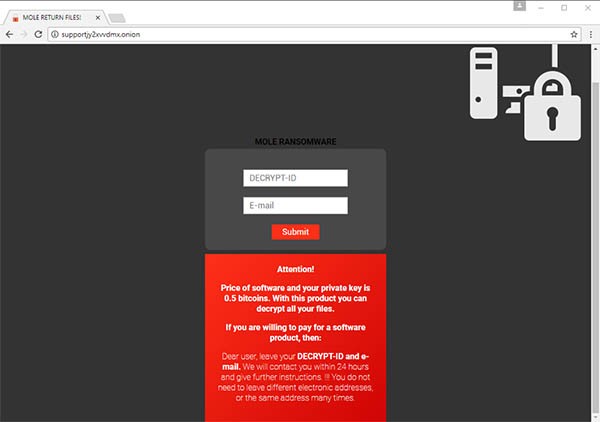

大学は見出しをつけた目立つターゲットでしたが、Kafeineによれば、英国と米国の他の多くのユーザーが、同じ攻撃チェーンと同じモルズのランサムウェアにヒットしました。現実には、これは悪いニュースです。以前の記事(Mole-Ransomware-Microsoft-Word-Online.doc - ファイルは[未編集Googleドライブ]フォルダにあります)で述べたように、Moleの暗号化アルゴリズムは強力で、 解読鍵のために0.5ビットコイン(現在のレートでは$ 1,400のすぐ下)が欲しいことは明らかです.

モールのトランスクリプトの事件は、AdGholasとAstrumを運営している人々のための一回限りであり、すぐに銀行のトロイの木馬を押し出すことに戻るかもしれません。しかし、彼らが配布することを決定したものは、高度に洗練された証明された悪意のある広告と悪用のネットワークを介して広がっていくため、ユーザーはおそらく広告ブロッカーについて考え、ソフトウェアを定期的にパッチする必要があります。