Stuxnet-Related APTs used to create New 'Gossip Girl' Threat

Stuxnetとして知られている悪名高い産業破壊的マルウェアのファミリーは、現在ではいわゆる「ゴシップガール」の個人グループによる可能性が高いと考えられています。少なくとも研究者のSilas CutlerとJuan Andres Guerrero Saadによれば、ゴシップガールは予想以上に忙しくて大きいと考えられている。

Stuxnetとして知られている悪名高い産業破壊的マルウェアのファミリーは、現在ではいわゆる「ゴシップガール」の個人グループによる可能性が高いと考えられています。少なくとも研究者のSilas CutlerとJuan Andres Guerrero Saadによれば、ゴシップガールは予想以上に忙しくて大きいと考えられている。

シンガポールでは、2019年のセキュリティアナリストサミットで、SaadとCutlerは、Flame、Duqu、Equation Group(以前はNSAにリンクしていた)の背後にあるAPTグループと開発者が、フラワーショップと呼ばれる4番目の共同研究者を持つことになったという疑いを共有しました。研究者達は彼らが 'Stuxshop'と名付けた初期のStuxnetの要素を明らかにした後にこの結論に達しました。

彼らはまた、 Goquip Girlに関する他の調査、 Duqu 1.5の発見についても明らかにしました。これは現在、マルウェアのコード開発の未知の中間段階を示しています。また、Flame 2.0と呼ばれるFlameマルウェアの新しい亜種の発見も共有しました。これは、コードがもう使用されなくなった後に戻されたことを示しています。 Flame 2.0は2014年から2016年の間アクティブでした。

これらの脅威のすべての間の関係を探して、CutlerとSaadは、彼らが現在Gossip Girlと呼んだ一群の「頂点の脅威アクター」によって監視される開発のモジュラーフレームワークの存在の証拠があると主張します。さまざまなAPT間の接続を調べることで、脅威の実行者と、それがオンラインコミュニティにどのような影響を与える可能性があるのかについて、より多くの視点が得られました。

目次

Stuxshop

Stuxnetは、2011年にイランの原子力産業に対して使用されることで知られていました。 古いStuxnetコンポーネントは、2人の研究者によって、Flowershopとコードを共有するために発見されました。これは2002年までさかのぼって使用されていた古いスパイウェアの脅威でした。これは中東でのターゲットの攻撃に使用され、Kaspersky Labの研究者により2015年に初めて発見されました。それは、そのコマンドアンドコントロールサーバーインフラストラクチャーの関連ドメインの中で単語「花」の言及のためにその名前を得ました。

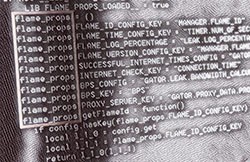

発見された古いコードは、Flowershopと重複する4つの点がありました。分析によると、そのうちの3つは、レジストリキー内の感染マーカーを検索する機能と、インターネットプロキシ設定を検索する機能を実装しています。 4番目の関数の重複は、OSのバージョンを評価するコードの再利用です。研究者によると、コードがStuxshopとFlowershopのサンプルでしか共有されていないという事実は、クローズドソースコードの再利用を示しています。

これらの調査結果は、2006年初めからStuxnetのさまざまな開発フェーズに取り組んだチームとして、FlowershopをEquation、Duqu、およびFlameと並べたものです。Saadによると、最近の調査結果では、さらに別のチームが独自のマルウェアプラットフォームを使用しています。 Stuxnet. また、Stuxnetが脅威関係者間のコラボレーションを可能にするモジュール式開発の一部であることも証明されています。

デューク1.5

コード研究者たちが呼んでいるDuqu 1.5はStuxnetとコードを共有することが知られており、研究者たちはStuxnetの主要カーネルドライバがDuquの「Tilde-Dプラットフォーム」と開発リンクを共有していると語っています。 Stuxnetへのコンポーネント。 Stuxnetが現在その被害と産業破壊活動能力で悪名高いところで、Duquは中東、アフリカとヨーロッパの会社の上のスパイウェアとして主に使われました。 2011年の活動の高まりにもかかわらず、Kasperskyがその2.0バージョンを発見した2015年に再び表面が現れるまで、それはレーダーの下に行きました。

CutlerとSaadによると、この新しいバージョンは、ほとんどのセキュリティソフトウェアの検出機能から離れて、メモリ内でほぼ完全に動作するように見直されました。これは、ネットワーク全体に広がるワームのような機能を持っています。 Kasperskyによると、それはイランの核計画に関するP5 + 1交渉を主催する会場で発見された。

このアプローチの利点は、インシデント対応者がこの一見無害なファイルを識別して確認するために感染サイトにいる必要があることです。親のマルウェアが分析しただけでは、これだけではサブモジュールを取得したり、攻撃者の行動の範囲を確認したりすることはできません。

2人の研究者によると、最も重要な結論は、Duquの背後にいる人々は、マルウェアが発見された後でマルウェアの機能を完全に変更する準備ができていて喜んでいるということです。彼らは、マルウェア開発に対する新しい共同のアプローチを示すような方法でこれを達成するためにさらに1マイルを費やしました。これは、Gossip Girlの上記グループの兆候と見なされています。

フレイム2.0

研究者らはまた、2012年にKasperskyがResource 207と呼ばれるFlameプラグインを含む古いバージョンのStuxnetと発見した、CyberespionageツールキットFlameの新しいバージョンを発見しました。これはStuxnetと重複するコードも共有します。 Flameのコマンドアンドコントロールサーバーの古いバージョンが、残りのFlame感染に対する自己削除コマンドを有効にするアップデートの送信を開始したため、操作が焼け、トラックの兆候が破壊されました。これによる副作用は、研究コミュニティが以前のバージョンのFlameで使用されていたコンポーネントとディレクトリの完全なリストを取得できたことです。 CutlerとSaadによると、それはそのマルウェアの死でした。

Flameの操作が放棄されたと考えられてから約2年後の2014年2月までのタイムスタンプ付きのコンパイル日のサブセットが最近発見されたので、これは俗説であることがわかりました。

このマルウェアはFlameのソースコードで構築されていますが、研究者による煩わしさに対する新たな対策が含まれているため、Flame 2.0の理解をより難しくしています。そのような早い段階で発見が発表されることを期待していることは、脅威インテリジェンスの分野を、それに対抗するために等しく共同の努力を引くことを推進するでしょう。

Stuxshop、Flame 2.0、Duqu 1.5を並べてみると、別々のグループではなく全体の全体像が浮かび上がってきます。研究者たちはStuxnetと密接に関係しており、別々のプロジェクトで密かに関係しているようです。 SaadとCutlerによると、Gossip Girlはコミュニティによって最初に発見された超脅威者ではありませんが、より包括的に説明されるのはこれが最初です。