At Least 500 WordPress and Joomla Sites Compromised by Aggressive Shade Ransomware Campaign

セキュリティ研究者は最近、攻撃者がWordPressとJoomlaを使ってShadeランサムウェアをインストールすることを可能にする隠れたHTTPディレクトリを発見しました。

セキュリティ研究者は最近、攻撃者がWordPressとJoomlaを使ってShadeランサムウェアをインストールすることを可能にする隠れたHTTPディレクトリを発見しました。

Zscalerによると、ランサムウェアのキャンペーンは何百ものオンライン資産を侵害し、潜在的には数千を狙っています。攻撃の被害者は、JavaScriptを含む添付のZIPファイルで電子メールをフィッシングすることによって騙されました。このスクリプトは、感染したマシン上でShadeランサムウェアをダウンロードして実行しました。

どのようなターゲットがフィッシングのターゲットになる可能性がありますか?

WordPressとJoomlaは現在最も使用されているコンテンツ管理システムの1つです。 Shadeランサムウェアによって現在引き起こされている脅威は、時代遅れのプラグイン、テーマ、およびソフトウェアを実行しているWebサイトに影響を与える可能性が最も高いです。最も脆弱なWebサイトは、Wordpressバージョン4.8.9から5.1.1を実行している可能性があります。

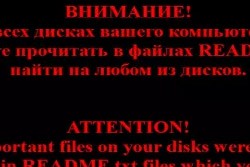

ディレクトリを使用することは、これらの攻撃の背後にいる人々がJoomlaやWordpressの管理者からShadeランサムウェアのような多数のファイルを隠すことができることを意味します。脅威のペイロードが実行されると、被害者のマシンの壁紙が英語とロシア語の両方で身代金メモを表示するように変更されます。

攻撃者はまた、Dropbox、Gmail、OneDriveなどの一般的に使用されている生産性向上ツールを模倣するフィッシングページを使用するための措置を講じました。 DHL、バンクオブアメリカなどの会社や銀行のWebサイトを具体的に模したページがありました。これはおそらく、攻撃者がユーザー名、パスワード、および機密の個人データを悪用していることを意味します。

Shade Ransomwareキャンペーンの仕組み

JoomlaとWordpressユーザーに対するShadeの現在の問題の原因は現時点では知られていませんが、セキュリティチームとユーザーはこれらのフィッシング攻撃の潜在的な広がりを制限するために迅速に対応することを推奨します。

Troldeshという名前でも知られている Shadeランサムウェアは、最近人気が高まっているクリプトウイルスタイプの脅威の典型的な代表です。これは、AES-256暗号化方式を使用して、被害者のコンピュータ上で多数の重要なファイルまたは一般的に使用されているファイルを暗号化することです。このタスクが完了すると、身に着けている身代金が見える場所にドロップされるので、ユーザーはそれを見ることができます。この脅威はファイル名の末尾に.ID_of_infected_machine.crypted000007という拡張子を付けて、復号化しない限り使用できなくします。

Shadeは身代金をスプレッドの背後にいる人々に返済するために2つの方法を使っています:TorサーバーとEメール。最初のケースでは、ユーザーは匿名のブラウザにアクセスし、身代金を支払うために振替の指示に従うように指示されています。どんな種類のデータであっても、Shadeランサムウェアの背後にいる人々が再びファイルのロックを解除するという保証はありません。そのため、ユーザーや企業は身代金を一切支払うことを避けるようお勧めします。

サイバー犯罪者はShadeランサムウェアを改良しているので、犠牲PCに自分自身をインストールするときにリモートアクセスツール(RAT)をインストールする可能性があります。. ランサムウェアは、そのコンピュータがロシア語圏の組織の部署で使用されたことを示す文書をチェックしているようです。

そのような文書が検出されると、代わりにTeamspyトロイの木馬をインストールします。この特定のトロイの木馬は、感染したコンピュータにNirCmdユーティリティ、TeamViewer、7ZIP、およびRDPラッパーライブラリの修正版を投下します。このツールセットを利用して、サイバー犯罪者はオペレーティングシステムを変更し、感染したPCをリモートから制御しようとする可能性があります。