APT28

サイバー犯罪の世界は、フィッシングスパムメールの周りに広まっているハッカーや悪意のある人物だけではありません。営利目的のランサムウェアや迷惑なウイルスを超えた、さまざまな種類の脅威アクターがあります。これらのグループは通常、Advanced Persistent ThreatActorsまたはAPTと呼ばれます。

サイバー犯罪の世界は、フィッシングスパムメールの周りに広まっているハッカーや悪意のある人物だけではありません。営利目的のランサムウェアや迷惑なウイルスを超えた、さまざまな種類の脅威アクターがあります。これらのグループは通常、Advanced Persistent ThreatActorsまたはAPTと呼ばれます。

APTとマルウェアを拡散するハッカーのグループとの最大の違いは、APTは最も一般的には国が後援する組織であり、その行動は通常、知名度の高い、多くの場合政府のネットワークに侵入し、機密情報や機密情報を抽出するために使用されることです。定義の「永続的な」部分は、グループ内のアクターが長期的な目標を定義し、ひき逃げの金銭的利益を探しているだけでなく、検出を回避するために可能な限り目立たないようにしていることを意味します。

APTが公式の州当局によって支援されていると仮定すると、グループが利用できるリソースは、ほとんどのサイバー犯罪組織が集めることができるリソースよりもはるかに多くなります。

今週のマルウェアエピソード37パート2:国が後援するハッカー(APT28ファンシーベア)がCOVID-19ワクチンメーカーを標的

さまざまなAPTに付けられた数値識別子は、セキュリティ研究者がエイリアス全体に言及せずにそれらについて話すのに便利な省略形です。

APT28(Advanced Persistent Threat)は、ロシアを起源とするハッキンググループです。彼らの活動は2000年代半ばまでさかのぼります。マルウェアの研究者は、APT28グループのキャンペーンは通常、外国の政治的関係者を対象としているため、クレムリンによって資金提供されていると考えています。 APT28ハッキンググループはFancyBearとして最もよく知られていますが、Sofacy Group、STRONTIUM、Sednit、Pawn Storm、TsarTeamなどの他のさまざまなエイリアスでも認識されています。

目次

ファンシーベアが実施した悪名高いハッキングキャンペーン

専門家は、ファンシーベアが2016年民主党全国委員会のハッキングに関与したと信じており、同じ年に行われた大統領選挙の結果に何らかの影響を与えたと考える人もいます。同じ年に、ファンシーベアグループは、ロシアのアスリートが関与したスキャンダルのために、世界アンチドーピング機関も標的にしました。その後、Fancy Bearが取得したデータが公開され、公開されました。データは、ドーピングが陽性であるとテストされたアスリートの一部が後に免除されたことを明らかにしました。世界アンチ・ドーピング機関の報告によると、違法物質は「治療的使用」を目的としたものでした。 2014年から2017年の期間、ファンシーベアグループは、米国、ロシア、ウクライナ、バルト諸国、モルドバのメディアパーソナリティを対象としたさまざまなキャンペーンに参加しました。ファンシーベアは、メディア企業で働く個人や独立したジャーナリストを追いかけました。すべての標的は、東ウクライナで起こったロシアとウクライナの紛争の報告に関与していた。 2016年と2017年には、ドイツとフランスで大規模な選挙が行われ、FancyBearグループもこれらのパイに指を浸した可能性があります。両国の当局者は、感染ベクトルとしてスピアフィッシングメールを使用するキャンペーンが行われたと報告しましたが、ハッキング攻撃の結果はないと述べました。

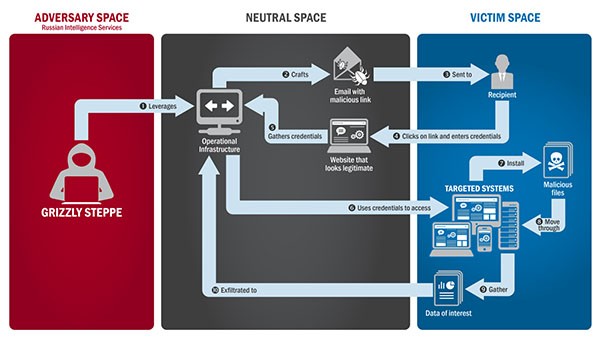

以下の画像は、APT28 / FancyBearが特定の標的システムに対してサイバー侵入を実行するために利用するデモパスです。米国政府は、2015年に最初のアクターグループであるAPT29から、2016年に2番目のAPT28から、このような政体への侵入行為を確認しました。

APT28 / Fancy Bearのスピアフィッシング技術と標的システムへの侵入のアクションとプロセスを示す図-出典:US-Cert.gov

ファンシーベアのツール

サイバーセキュリティ研究者の詮索好きな目を回避するために、Fancy Bearハッキンググループは、C&C(コマンドアンドコントロール)インフラストラクチャを定期的に変更するようにしています。このグループには、X-Agent、Xtunnel、Sofacy、JHUHUGIT、DownRange、CHOPSTICKなどの個人的に構築したハッキングツールの印象的な武器があります。多くの場合、Fancy Bearは、直接伝播するのではなく、サードパーティのWebサイトでマルウェアをホストすることを好みます。サードパーティのWebサイトは、正当なページを模倣して被害者をだますために構築されます。

Fancy Bearはまた、高度な難読化技術を採用しており、可能な限り検出を回避するのに役立ちます。このグループは、エンコードされた文字列にジャンクデータを追加し始めたため、ジャンクビットを削除するための特定のアルゴリズムなしで情報をデコードすることは非常に困難でした。セキュリティ研究者をさらに妨げるために、APT28はファイルのタイムスタンプをリセットし、イベントログを定期的にクリーンアップして、悪意のあるアクティビティの追跡をより困難にします。

Fancy Bearは、最も悪名高いハッキンググループの1つであり、キャンペーンをすぐに停止する兆候はありません。ロシア政府はハッキンググループのサービスを利用していることで知られており、FancyBearは世界で最も上位のハッキンググループの1つです。

APT28の疑惑のメンバーに対するドイツの告発

2020年6月、ドイツ外務省は、同国のロシア大使に、ロシア市民のドミトリー・バディンに対する「EU制裁」を求めることを通知しました。ドイツ当局は、彼がFancy Bear / APT28と関係があると信じており、彼が2015年のドイツ議会へのサイバー攻撃に関与したという証拠を持っていると主張しています。

ロシア外務省のスポークスパーソンであるザカロワ氏は、この主張を「ばかげている」と呼び、ドイツ当局が使用した情報は米国の情報源からのものであるという彼女の信念を強調し、それらをしっかりと却下した。彼女はまた、ドイツ当局に対し、攻撃へのロシアの関与の証拠を提供するよう要請した。