Critoni Ransomware

脅威スコアカード

EnigmaSoft脅威スコアカード

EnigmaSoft Threat Scorecards は、当社の調査チームによって収集および分析されたさまざまなマルウェア脅威の評価レポートです。 EnigmaSoft Threat Scorecards は、現実世界および潜在的なリスク要因、傾向、頻度、有病率、永続性など、いくつかの指標を使用して脅威を評価し、ランク付けします。 EnigmaSoft の脅威スコアカードは、当社の調査データと指標に基づいて定期的に更新され、システムからマルウェアを削除するソリューションを求めるエンド ユーザーから、脅威を分析するセキュリティの専門家まで、幅広いコンピューター ユーザーに役立ちます。

EnigmaSoft 脅威スコアカードには、次のようなさまざまな有用な情報が表示されます。

ランキング: EnigmaSoft の脅威データベースにおける特定の脅威のランキング。

重大度:脅威評価基準で説明されているように、リスク モデリング プロセスと調査に基づいて数値で表された、オブジェクトの決定された重大度レベル。

感染したコンピュータ: SpyHunter によって報告された、感染したコンピュータで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

脅威評価基準も参照してください。

| 脅威レベル: | 100 % (高い) |

| 感染したコンピューター: | 1,565 |

| 最初に見た: | July 22, 2014 |

| 最後に見たのは: | June 8, 2022 |

| 影響を受けるOS: | Windows |

目次

Critoni Ransomware説明文

Critoni Ransomware (また CTB-Locker かCurve-Tor-Bitcoin Lockerとして知られている)はCommand とControl serversとのネットワーク活動を難読化Torのブラウザを使用して、ファイル暗号化をするトロイの木馬である。Critoni Ransomware'sの技術革新が注目すべきですが、その被害者、Critoni Ransomwareは、ファイルの復元に支払いを要求し、他のransomwareとほぼ同じ方法で、自分のファイルを危険にさらす。適切なデータのバックアップ方法はCritoni Ransomwareの攻撃による影響を緩和することができ、およびマルウェア対策ツールは可能な限り早くCritoni Ransomwareに関連する全ての脅威を削除するために使用されるべきである。

ユーザーのためにトロイの木馬の匿名性手段は何か

Critoni Ransomwareは、攻撃で活用するソフトウェアの脆弱性を介してインストールする事ができ、様々なファイルを暗号化するトロイの木馬の一つであり、これはAngler Exploit KitのようなWebベースの脅威により実施される傾向にある。Critoni Ransomware'sのインストールのほとんどはその被害者からの同意を必要としないのと同様に、その攻撃もターゲットにして、コンピュータ上の特定の種類のファイルを暗号化し、自動的に行われる。

文書、画像、音声ファイルの全てを読み取り不能にする事ができ、Critoni Ransomware'sの警告TXTファイルはプロセスで 壊すことができない楕円曲線式を使用することを主張している。

Torベースの料金プランは彼らにユーザーのファイルを返すようにするために、その被害者を尋ねるとともに、 Critoni Ransomwareは、C&Cサーバーとの通信を開始する。このファンクションは、Critoni Ransomwareは、他の攻撃のための指示を受信し、情報を送信させる。トロイの木馬は、同様にC&Cサーバーへの匿名性を証明するためにTorを使用することにより、半革新的な方法でこの機能を実装している。他の脅威は、銀行のトロイの木馬を含め、その技術を開拓してきた、しかしマルウェアの専門家は、他のファイルがCritoni Ransomwareの匿名性の方法論を使用してトロイの木馬の暗号を見るには至っていない。

実際には、PCセキュリティ研究者がCritoni Ransomware'sのサーバーインフラストラクチャを崩壊させる、またはCritoni Ransomware'sの管理者を逮捕して法執行機関を支援するために、この匿名性はそれがより困難にする可能性がある。Critoni Ransomware'sの管理者は必ずしもそのコーダーと同じ個人ではない:Critoni Ransomware'sは、合計3000ドルのために不審なフォーラムで第三者に売却されているのを確認した。

Critoni Ransomwareは解読が困難になり非常に強力な暗号化アルゴリズムを誇るが、ファイルを暗号化するトロイの木馬の攻撃からユーザーのファイルを保存する他の手段がある。これらの理由から、マルウェア研究者は常に大切なデータを備えたコンピュータユーザーは、リムーバブルハードドライブ、クラウドサービス、および類似のストレージオプションと組み合わせてリモートファイルのバックアップの使用する事をお勧めします。

Critoni Ransomware’s Curveはユーザーのファイルオフの取得

Critoni Ransomware、それ自体を削除、常に専用のマルウェア対策ソフトウェアによって行われるべきである。Critoni Ransomwareは、積極的に開発が継続し、変数、サードパーティの脅威を使用することができる第三者によって使用されており、様々な戦略を用いて感染することができる。したがって、ユーザーのアンチマルウェアツールがCritoni Ransomwareをスキャンで、最新の脅威を検出するために更新する必要があります。Critoni Ransomwareは、未払いの代金による自己削除機能が含まれませんが、被害者はトリガーとユーザーのコンピュータをクリーンアップするために、この機能に期待するべきではない。

いくつかの、より限定されたファイルの暗号化器とは異なり、Critoni Ransomwareは、積極的にインターネット接続を欠いているコンピュータを攻撃することがある。Critoni Ransomwareは、その新しいC&Cサーバー通信のためのニュースの見出しで可視性を説明したが、これらの通信はそのペイロードを実行するための義務的には表示されない。

別名n

15のセキュリティベンダーがこのファイルに悪意のあるものとしてフラグを付けました。

| ウイルス対策ソフト | 検出 |

|---|---|

| AVG | Inject2.BJOA |

| Fortinet | W32/Filecoder.EB!tr |

| AhnLab-V3 | Trojan/Win32.Necurs |

| Antiy-AVL | Trojan/Win32.Inject |

| Sophos | Mal/Wonton-AF |

| McAfee-GW-Edition | BehavesLike.Win32.PWSZbot.fh |

| DrWeb | Trojan.Encoder.853 |

| Comodo | TrojWare.Win32.Amtar.amu |

| Kaspersky | Trojan.Win32.Inject.ttcq |

| Avast | Win32:Injector-CLC [Trj] |

| K7AntiVirus | Trojan ( 004b31fd1 ) |

| McAfee | RDN/Generic.dx!dhv |

| CAT-QuickHeal | TrojanRansom.Crowti.A4 |

| AVG | Crypt3.BTGZ |

| Ikarus | Trojan-Ransom.CTBLocker |

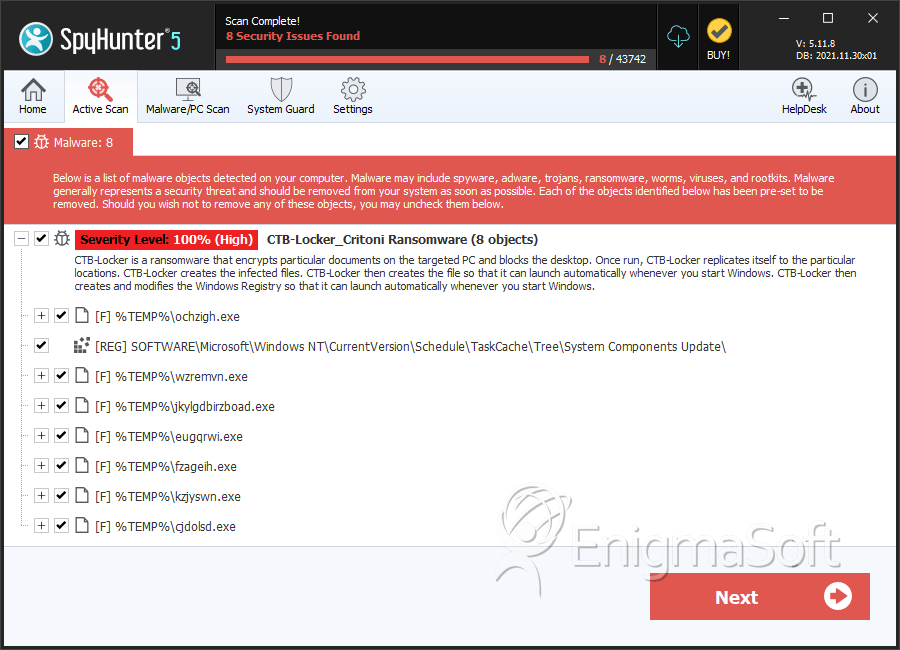

SpyHunterはCritoni Ransomwareを検出して削除します

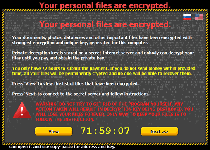

Critoni Ransomwareスクリーンショット

ファイルシステムの詳細

| # | ファイル名 | MD5 |

検出

検出: SpyHunter によって報告された、感染したコンピューターで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

|

|---|---|---|---|

| 1. | jkylgdbirzboad.exe | 015fb9d19a20ba42e5c3b758668d4563 | 3 |

| 2. | ygehnnol.exe | 7027a7ee4fbcb26f1d039035ebd0dca5 | 1 |

| 3. | ljchyff.exe | 7aaa4bd1c2ca44174f17f06deb6221ff | 1 |

| 4. | %MyDocuments%\DecryptAllFiles [USER ID].txt | ||

| 5. | %MyDocuments%\AllFilesAreLocked [USER ID].bmp | ||

| 6. | %MyDocuments%\[RANDOM].html | ||

| 7. | %WinDir%\Tasks\[RANDOM].job | ||

| 8. | %Temp%\[RANDOM].exe | ||

| 9. | C:\[RANDOM]\[RANDOM].exe | ||

| 10. |

C:\Users\ |

||

| 11. |

C:\Documents and Settings\ |

||

| 12. |

C:\Documents and Settings\ |

||

| 13. | file.exe | dbfd1e73c20bf46c5dfa8ff399c7db81 | 0 |

| 14. | file.exe | 4b4544e54740217f4a6248d49d8490d5 | 0 |

| 15. | file.exe | d00ac2f06a3e276e60434a1b27394650 | 0 |

| 16. | file.exe | 5f71e11d485585d217c2249ce951885e | 0 |

| 17. | file.exe | 8fa0c20cbf3b8794cc17bddf96293e25 | 0 |

| 18. | file.exe | c30465dc68a9a0b946b574d14b479825 | 0 |

| 19. | file.exe | 9447d03e39cb44c898223fcd8fb61bce | 0 |

| 20. | file.exe | dfeb332cf1ded1ea0fc0761a3efe57fc | 0 |

| 21. | file.exe | 3f50be0bf26bec263aa64d3d942e8d01 | 0 |

| 22. | file.exe | 23b6aeafd2e7d7657aa6d05afff9c05a | 0 |

| 23. | file.exe | 6661df9d8474b751137202aa99cecdf4 | 0 |

| 24. | file.exe | 050ddfc1ddc6e2e886272f6d254fe402 | 0 |

| 25. | file.exe | b980669fd31acb318843e3f129850195 | 0 |

| 26. | file.exe | 842046f89835d9f194888acf0320cfba | 0 |

| 27. | file.exe | b7d2dbaccf3cd340ec97b03a091fc317 | 0 |

| 28. | file.exe | 9b733b8ff609f3086e4d5dc36454c357 | 0 |

| 29. | file.exe | c25908f6868cd919e27d7728f4e8098f | 0 |

| 30. | file.exe | e6bc67775d6e72f06f555901fb7b47ca | 0 |

| 31. | file.exe | 577a9bb823b4f46cce4e7f1481f77daf | 0 |

| 32. | file.exe | 376565a2294e80daf16776e594bf3f48 | 0 |

| 33. | file.exe | 8d7bfb9738e67f99a90dd9053f43b375 | 0 |

| 34. | file.exe | 34aff4a9ed8761696559e62352af9fea | 0 |

| 35. | file.exe | a65a63148e6f7b11eddb8f54a7fb58a5 | 0 |