マトリックスランサムウェア

脅威スコアカード

EnigmaSoft脅威スコアカード

EnigmaSoft Threat Scorecards は、当社の調査チームによって収集および分析されたさまざまなマルウェア脅威の評価レポートです。 EnigmaSoft Threat Scorecards は、現実世界および潜在的なリスク要因、傾向、頻度、有病率、永続性など、いくつかの指標を使用して脅威を評価し、ランク付けします。 EnigmaSoft の脅威スコアカードは、当社の調査データと指標に基づいて定期的に更新され、システムからマルウェアを削除するソリューションを求めるエンド ユーザーから、脅威を分析するセキュリティの専門家まで、幅広いコンピューター ユーザーに役立ちます。

EnigmaSoft 脅威スコアカードには、次のようなさまざまな有用な情報が表示されます。

ランキング: EnigmaSoft の脅威データベースにおける特定の脅威のランキング。

重大度:脅威評価基準で説明されているように、リスク モデリング プロセスと調査に基づいて数値で表された、オブジェクトの決定された重大度レベル。

感染したコンピュータ: SpyHunter によって報告された、感染したコンピュータで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

脅威評価基準も参照してください。

| ランキング: | 16,954 |

| 脅威レベル: | 100 % (高い) |

| 感染したコンピューター: | 2,830 |

| 最初に見た: | December 2, 2016 |

| 最後に見たのは: | September 18, 2023 |

| 影響を受けるOS: | Windows |

PC セキュリティ研究者は、2018 年 4 月 3 日に暗号化ランサムウェア トロイの木馬である Matrix Ransomware を観察しました。 被害者は、マクロ スクリプトを使用してダウンロードする破損した添付ファイルを含むスパム メール メッセージを使用して、Matrix Ransomware をマシンに配信する可能性があります。そして、被害者のコンピュータに Matrix Ransomware をインストールします。 Matrix Ransomware には 2 つのバージョンがあり、どちらも被害者のファイルを暗号化するために使用され、被害者は身代金を支払って復号化キーを取得する必要があります。この動作は、ほとんどの暗号化ランサムウェア型トロイの木馬で観察されます。 Matrix Ransomware は、暗号化するファイルを簡単に認識できるようにします。これは、Matrix Ransomware がファイル名にファイル拡張子「.matrix」を追加するためです。

目次

Matrix Ransomware 攻撃の結果は何ですか

Matrix Ransomware などのトロイの木馬は、強力な暗号化アルゴリズムを使用してファイルにアクセスできないようにします。 Matrix Ransomware は、次の拡張子のファイルを含む可能性のあるユーザー生成ファイルを攻撃の対象とします。

.3dm、.3g2、.3gp、.7zip、.aaf、.accdb、.aep、.aepx、.aet、.ai、.aif、.as、.as3、.asf、.asp、.asx、.avi 、.bmp、.c、.class、.cpp、.cs、.csv、.dat、.db、.dbf、.doc、.docb、.docm、.docx、.dot、.dotm、.dotx、. dwg、.dxf、.efx、.eps、.fla、.flv、.gif、.h、.idml、.iff、.indb、.indd、.indl、.indt、.inx、.jar、.java、 .jpeg、.jpg、.js、.m3u、.m3u8、.m4u、.max、.mdb、.mid、.mkv、.mov、.mp3、.mp4、.mpa、.mpeg、.mpg、.msg 、.pdb、.pdf、.php、.plb、.pmd、.png、.pot、.potm、.potx、.ppam、.ppj、.pps、.ppsm、.ppsx、.ppt、.pptm、. pptx、.prel、.prproj、.ps、.psd、.py、.ra、.rar、.raw、.rb、.rtf、.sdf、.sdf、.ses、.sldm、.sldx、.sql、 .svg、.swf、.tif、.txt、.vcf、.vob、.wav、.wma、.wmv、.wpd、.wps、.xla、.xlam、.xll、.xlm、.xls、.xlsb 、.xlsm、.xlsx、.xlt、.xltm、.xltx、.xlw、.xml、.xqx、.xqx、.zip。

Matrix Ransomware がファイルの暗号化を完了すると、Windows オペレーティング システムはこれらのファイルを認識せず、PC ユーザーがそれらを開こうとすると、空白のアイコンとして表示され、エラー メッセージが表示されます。 Matrix Ransomware は、被害者がメールでオペレーターに連絡して、復号化キーと引き換えに多額の身代金を支払うように要求します。 Matrix Ransomware のさまざまな亜種が異なる連絡先メールアドレスを使用しており、次のメールアドレスが Matrix Ransomware に関連付けられています。

files4463@tuta.io

files4463@protonmail.ch

files4463@gmail.com

Restorfile@tutanote.com

Restorfile@protonmail.com

Restorfile@qq.com

Matrix Ransomware は、感染したコンピューターに次のメッセージを表示する HTA ファイルの形式で身代金メモを配信します。

「あなたのファイルはどうなりましたか?

ドキュメント、データベース、バックアップ、ネットワーク フォルダー、およびその他の重要なファイルは、RSA-2048 および AES-128 暗号で暗号化されます。 RSA と AES の詳細については、こちらをご覧ください。

h[tt]p://en.wikipedia[.]org/wiki/RSA (暗号システム)

h[tt]p://en.wikipedia[.]org/wiki/Advanced Encryption Standard

これは、個人の復号化キーで復号化されるまで、それらにアクセスできないことを意味します。あなたの個人キーと特別なソフトウェアがなければ、データの回復は不可能です!私たちの指示に従えば、すべてのファイルを迅速かつ安全に復号化できることを保証します。

ファイルを復元したい場合は、電子メールでお知らせください: [STRING OF EMAILS] メッセージの件名に個人IDを記入してください: [EDITED]

さまざまな理由で目的の受信者にメッセージが届かない可能性があるため、3 通のメールのそれぞれでメッセージを送信することをお勧めします。英語でご記入いただくか、プロの翻訳者をご利用ください。ファイルを復元したい場合は、ビットコインで復号化のために支払う必要があります。価格は、あなたが私たちにどれだけ速く書いたかによって異なります。

ライブ メッセージングをご希望の場合は、Web ページ h[tt]ps://bitmsg[.]me を通じて Web ブラウザから Bitmessage を送信できます。

Matrix ランサムウェアへの対処

残念ながら、Matrix Ransomware がファイルを暗号化すると、ファイルは回復できなくなります。このため、コンピューター ユーザーは、これらの脅威からデータを予防的に保護するための措置を講じる必要があります。 Matrix Ransomware などの脅威に対する最善の保護は、ファイル バックアップを作成することです。これにより、被害者はファイルを回復する機会が得られます。

2018 年 11 月 14 日更新 — Matrix-FASTA ランサムウェア

Matrix-FASTA Ransomware は、2018 年 4 月に出現したランサムウェアの脅威のファミリーである Matrix ファミリーの亜種であり、最初のリリース以来さまざまな亜種が確認されています。 Matrix-FASTA Ransomware は、他の Matrix 亜種と同様に、被害者のファイルを暗号化し、被害者に身代金の支払いを要求するように設計されています。コンピューター ユーザーは、Matrix-FASTA Ransomware や同様の攻撃から PC を保護するための措置を講じることが重要です。

Matrix-FASTA Ransomware トロイの木馬の仕組み

Matrix-FASTA Ransomware は、通常、スパムメールの添付ファイルを使用して被害者のコンピューターに配信されます。 Matrix-FASTA Ransomware が被害者のコンピューターにインストールされると、Matrix-FASTA Ransomware は、被害者のコンピューター上で見つけたユーザー生成ファイルを暗号化します。これには、次のファイル拡張子を持つファイルが含まれる場合があります。

.jpg、.jpeg、.raw、.tif、.gif、.png、.bmp、.3dm、.max、.accdb、.db、.dbf、.mdb、.pdb、.sql、.dwg、.dxf 、.cpp、.cs、.h、.php、.asp、.rb、.java、.jar、.class、.py、.js、.aaf、.aep、.aepx、.plb、.prel、. prproj、.aet、.ppj、.psd、.indd、.indl、.indt、.indb、.inx、.idml、.pmd、.xqx、.xqx、.ai、.eps、.ps、.svg、 .swf、.fla、.as3、.as、.txt、.doc、.dot、.docx、.docm、.dotx、.dotm、.docb、.rtf、.wpd、.wps、.msg、.pdf 、.xls、.xlt、.xlm、.xlsx、.xlsm、.xltx、.xltm、.xlsb、.xla、.xlam、.xll、.xlw、.ppt、.pot、.pps、.pptx、. pptm、.potx、.potm、.ppam、.ppsx、.ppsm、.sldx、.sldm、.wav、.mp3、.aif、.iff、.m3u、.m4u、.mid、.mpa、.wma、 .ra、.avi、.mov、.mp4、.3gp、.mpeg、.3g2、.asf、.asx、.flv、.mpg、.wmv、.vob、.m3u8、.dat、.csv、.efx 、.sdf、.vcf、.xml、.ses、.qbw、.qbb、.qbm、.qbi、.qbr、.cnt、.des、.v30、.qbo、.ini、.lgb、.qwc、. qbp、.aif、.qba、.tlg、.qbx、.qby、.1pa、.qpd、.txt、.set、.iif、.nd、.rtp、.tlg、.wav、.qsm、.qss、 .qst、.fx0、.fx1、.mx0、.fpx、.fxr、.fim、.ptb、.ai、.pfb、.cgn、.vsd、. cdr、.cmx、.cpt、.csl、.cur、.des、.dsf、.ds4、.、.drw、.eps、.ps、.prn、.gif、.pcd、.pct、.pcx、.plt 、.rif、.svg、.swf、.tga、.tiff、.psp、.ttf、.wpd、.wpg、.wi、.raw、.wmf、.txt、.cal、.cpx、.shw、. clk、.cdx、.cdt、.fpx、.fmv、.img、.gem、.xcf、.pic、.mac、.met、.pp4、.pp5、.ppf、.nap、.pat、.ps、 .prn、.sct、.vsd、.wk3、.wk4、.xpm、.zip、.rar。

Matrix-FASTA Ransomware 攻撃は、標的のデータに損傷を与え、復号化キーがなければ回復できないため、永久に失われる可能性があります。犯罪者は、Matrix-FASTA Ransomware 攻撃によって侵害されたデータと引き換えに、被害者に身代金の支払いを強制しようとします。

Matrix-FASTA ランサムウェアが被害者に配信される方法

マトリックスFASTAランサムウェア変異体は、まず11月14日、2018年に観測された他の同様2018年にリリースされたこのランサムウェアファミリのいくつかのバリエーションがありましたマトリックスは、バリアントマトリックス-FASTAランサムウェアがに配信されている最も一般的な方法スパムメールの添付ファイルを介して被害者のコンピューターに侵入し、埋め込まれたマクロスクリプトを使用して Matrix-FASTA Ransomware をダウンロードして被害者のコンピューターにインストールします。被害者に支払いを要求する Matrix-FASTA Ransomware 身代金メモは、被害者にメールアドレス「fastbk@qq.com」を介して犯罪者に連絡して、影響を受けたデータを復元するように求めています。 Matrix-FASTA Ransomware は、攻撃によって暗号化された各ファイルにファイル拡張子「.FASTA」を追加することにより、攻撃によって暗号化されたファイルにマークを付けます。また、Matrix-FASTA Ransomware は、ファイルの名前を Matrix-FASTA Ransomware の電子メールの連絡先アドレスと暗号化された文字列に置き換えることにより、攻撃によって暗号化されたファイルの名前を変更します。典型的な Matrix-FASTA Ransomware の身代金は、300 ~ 1,000 米ドルの範囲です。

Matrix-FASTA Ransomware などの脅威からデータを保護する

Matrix-FASTA Ransomware などの脅威に対する最善の保護は、ファイル バックアップを安全な場所に保存することです。セキュリティの専門家は、コンピューターのユーザーに、データのバックアップ コピーをクラウドまたは外部メモリ デバイスに保存するようアドバイスしています。ファイルのバックアップとは別に、コンピューター ユーザーはセキュリティ プログラムを使用して、Matrix-FASTA Ransomware の感染を阻止するか、インストール後にそれを削除する必要があります。

2018 年 10 月 22 日更新 — Matrix-GMPF ランサムウェア

Matrix-GMPF Ransomware は、2018 年 4 月にリリースされた Matrix Ransomware のわずかに変更されたバージョンに分類されます。 新しい亜種は 2018 年 10 月 22 日に報告され、AV データベースに追加されました。サイバー脅威は、侵害されたユーザーに表示されるファイル マーカー「.GMPF」にちなんで名付けられました。以前のバージョンでは、類似した名前を特色にし、付属のマトリックスTHDAランサムウェアおよびマトリックスITLOCKランサムウェアを。 Matrix-GMPF Ransomware は、AES および RSA 暗号を使用して、感染したデバイス上のデータを読み取れないように細工されています。次に、ユーザーには「#GMPF-README#.txt」というテキスト ファイルが表示され、「GetMyPass@qq.com」メール アカウントにメールを送信するように求められます。この脅威は、TOR ネットワークを介してプログラマーに復号化キーを送信し、第三者が影響を受けたデータを復号化する方法を明らかにするのを防ぐようにプログラムされています。暗号化されたファイルは、名前を見ればわかります。 Matrix-GMPF Ransomware トロイの木馬は、モデル — [GetMyPass@qq.com]..GMPF — を使用して、暗号化されたオブジェクトをマークします。たとえば、「Hanuman.pptx」は [GetMyPass@qq.com].Z2VuZXJp-YwdGV89t.GMPF に名前を変更できます。前述のように、身代金メッセージは「#GMPF-README#.txt」として提供され、Microsoft のメモ帳に読み込んで次の内容を読むことができます。

「あなたのファイルはどうなりましたか?

ドキュメント、データベース、バックアップ、ネットワーク フォルダー、およびその他の重要なファイルは、RSA-2048 および AES-128 暗号で暗号化されます。 RSA と AES の詳細については、こちらをご覧ください。

h[tt]p://en.wikipedia[.]org/wiki/RSA (暗号システム)

h[tt]p://en.wikipedia[.]org/wiki/Advanced Encryption Standard

これは、個人の復号化キーで復号化されるまで、それらにアクセスできないことを意味します。あなたの個人キーと特別なソフトウェアがなければ、データの回復は不可能です!私たちの指示に従えば、すべてのファイルを迅速かつ安全に復号化できることを保証します。

ファイルを復元したい場合は、次の電子メールに連絡してください: getmypass@qq.com'

脅威の作成者は、運用を継続し、メール サービス プロバイダーへの警告を回避する方法として、メール アカウントを頻繁に切り替えます。潜在的な攻撃から回復するために、データ バックアップを起動することをお勧めします。 Matrix-GMPF Ransomware の検出名は次のとおりです。

Generic.Ransom.Matrix.B38FC644

Ransom.Agent!8.6B7 (CLOUD)

Ransom.Matrix.S3765495

Ransom_MATRIX.THAOOBAH

Troj/Matrix-K

W32/Agent!tr

W32/Generic.AC.41B59B!tr

マルウェア (ai スコア = 100)

2018 年 12 月 20 日更新 — Matrix-PRCP ランサムウェア

セキュリティ研究者は、2018 年のクリスマス前の最後の数日間に、Matrix-PRCP Ransomware と呼ばれる Matrix Ransomware の新しい亜種を特定しました。 Matrix の新しい派生物は、暗号化されたファイルに .PRCP 拡張子を適用します。

身代金メモは、「#README_PRCP#.rtf」という名前のファイルに含まれています。被害者が連絡に使用できる新しい亜種の作成者が使用する電子メールは、radrigoman@protonmail[.]com です。この電子メールは、ランサムウェアがファイルをスクランブルする方法にも使用されているようです。 Matrix-PRCP Ransomware は、「[radrigoman@protonmail.com].[ランダムな文字列]-[ランダムな文字列].PRCP」というパターンを使用して、暗号化したすべてのファイルの名前を変更します。

2019 年 1 月 14 日更新 — Matrix-GRHAN Ransomware

Matrix-GRHAN Ransomware は、2018 年 4 月に出現し始めた暗号化トロイの木馬の Matrix シリーズのマイナー アップデートです。 Matrix-GRHAN Ransomware は、以前のバージョンと比べてわずかに異なり、唯一の注目すべき違いは、新しい名前変更パターンを使用していることです。この脅威は、変更された AES-256 暗号を画像、オーディオ、ビデオ、テキスト、およびデータベースに適用します。 Matrix-GRHAN Ransomware によって処理されるファイルは、モデル「[greenelephan@qq.com]..GRHAN.」に続く一般的な白いアイコンと機能名で表されます。たとえば、「Jotunheim.docx」は「[greenelephan@qq.com].VC6NJ9-XWI88P.GRHAN」に名前が変更される可能性があり、ユーザーはシャドウ ボリューム スナップショットを使用して攻撃から回復できません。この脅威は、シャドウ ボリューム サービスを使用して、システムの復元ポイント、および最近作成されたシャドウ ボリュームのスナップショットを削除することがわかっています。 Matrix-GRHAN Ransomware は、感染したシステムに「!README_GRHAN!.rtf」をドロップし、次のメッセージを表示すると報告されています。

「あなたのファイルはどうなりましたか?

ドキュメント、データベース、バックアップ、ネットワーク フォルダー、およびその他の重要なファイルは、RSA-2048 および AES-128 暗号で暗号化されます。 RSA と AES の詳細については、こちらをご覧ください。

h[tt]p://en.wikipedia[.]org/wiki/RSA (暗号システム)

h[tt]p://en.wikipedia[.]org/wiki/Advanced Encryption Standard

これは、個人の復号化キーで復号化されるまで、それらにアクセスできないことを意味します。あなたの個人キーと特別なソフトウェアがなければ、データの回復は不可能です!私たちの指示に従えば、すべてのファイルを迅速かつ安全に復号化できることを保証します。

ファイルを復元したい場合は、次の電子メールに連絡してください: greenelephan@qq.com'

Matrix-GRHAN Ransomware トロイの木馬は、データベース マネージャーおよび一部のバックアップ マネージャーの作業を妨害する可能性があります。サイバー脅威は、企業ネットワーク、サーバー ファーム、および中小企業ネットワークに侵入して実行するように設計されています。安全でない接続を介してインターネットに接続されているポートやサービスが開いていないことを確認することをお勧めします。 「greenelephan@qq.com」や、Matrix-GRHAN ランサムウェアに関連している可能性のあるその他のチャネルを介して、ランサムウェア オペレーターに連絡することはお勧めしません。 Matrix-GRHAN Ransomware に感染している場合は、クリーンなバックアップを使用し、完全なシステム スキャンを実行する必要があります。この脅威の除去は、認定された専門家と信頼できるセキュリティ製品によって促進される必要があります。

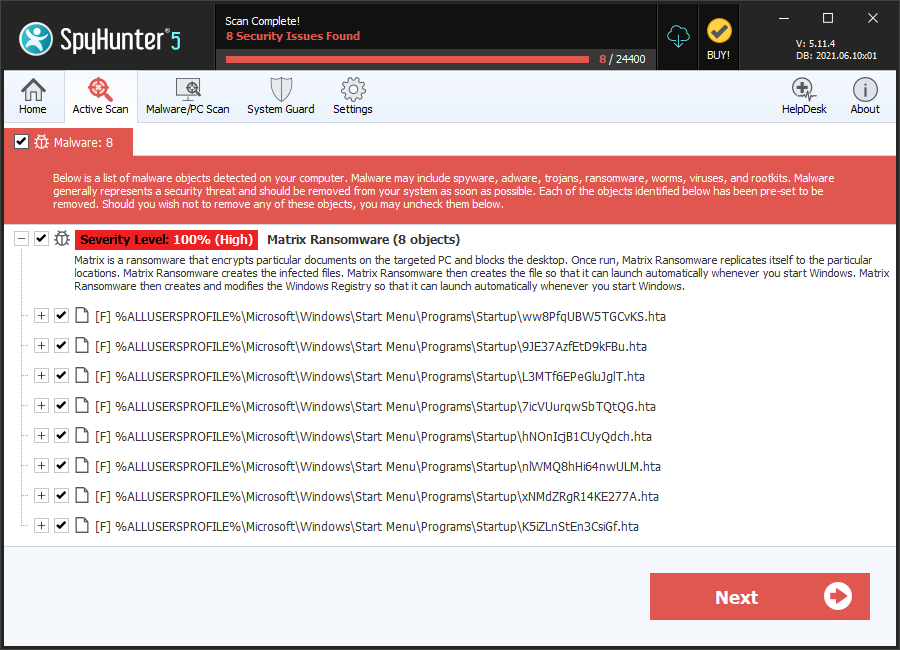

SpyHunterはマトリックスランサムウェアを検出して削除します

ファイルシステムの詳細

| # | ファイル名 | MD5 |

検出

検出: SpyHunter によって報告された、感染したコンピューターで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

|

|---|---|---|---|

| 1. | ww8PfqUBW5TGCvKS.hta | 357ebe43792548be1256e67a8813ff36 | 70 |

| 2. | 9JE37AzfEtD9kFBu.hta | b0bd20328f7f8821206c874dde831b79 | 54 |

| 3. | L3MTf6EPeGluJglT.hta | b0f28cf9f05c5e25c20f04013fb6a696 | 46 |

| 4. | 7icVUurqwSbTQtQG.hta | c01b3084158ead651be3d6b006c31ddb | 43 |

| 5. | hNOnIcjB1CUyQdch.hta | b9649f26c37cb853b6d299a28db545bb | 34 |

| 6. | nlWMQ8hHi64nwULM.hta | 31cbcf227f72ed21e6c4464f507de6df | 34 |

| 7. | xNMdZRgR14KE277A.hta | a927a6983d9836760c9d0d185152f480 | 28 |

| 8. | K5iZLnStEn3CsiGf.hta | dbfa225d7f12f37f0174d8932e1caba2 | 27 |

| 9. | N9j8i4izeKqJNWw0.hta | e7d1927faef12edf45a3638cf3f8b8b2 | 26 |

| 10. | Bwbs92eNScj8boVR.hta | c71f3eefb61b981954235bf0076d3f0b | 25 |

| 11. | MwcHhEltJeCQfIX3.hta | e84253cda0b507e1349de162a14e3f5e | 25 |

| 12. | BjtY2tiEvEPe3Ry2.hta | 1cf10df2bb9a5b11801fc4274a76a08a | 25 |

| 13. | MLJbvD3qyJb4zIH0.hta | e43fa0ca398b13ac402214e07b4c48e7 | 25 |

| 14. | CHnXlFujjUUky3bQ.hta | 65e45e01bb979e4a7d66fa6b4a43b182 | 20 |

| 15. | EiQFMggycluaM2KN.hta | 88cf3be3d48adc65412d9ccc8675c723 | 20 |

| 16. | xicv4xv3q21J45Wa.hta | c38d23e5779785cc13b1b92b1e4ab7c7 | 19 |

| 17. | bySuMRhTosRxNSVK.hta | 8c5b40e05cefde9fc15ff3e37f02c7b7 | 18 |

| 18. | 6GwJaYZhHMU12p5k.hta | f5ce39d833f444821c983e4729388c55 | 18 |

| 19. | uuHw7WEyukJ53uIF.hta | 9a3a780e1509f2f7ebd69bd4b5fd9e96 | 18 |

| 20. | xz8GmuIomid3j8xA.hta | 8a7aee85ee76f85128b6cec0b0a39658 | 17 |

| 21. | ebIxNHzdfyPxdNEi.hta | 2ba8f7c88debee948b54f4d278799c27 | 17 |

| 22. | 8J8Nq13d3SEnLFg5.hta | b0139d446e979eeac438789d89035013 | 17 |

| 23. | LARmeOIF7pqvE2Id.hta | 63a90494f3dbde0be1c6e966568e6bb9 | 17 |

| 24. | EPf93mYqDG8pOCfZ.hta | 5a6a4836670229fc3b83fa210c649d1b | 16 |

| 25. | ZDc4hrKMsjl8VvzD.hta | bac966c75a8034f4e4d9c3aef5227913 | 16 |

| 26. | 075f86e2db93138f3f3291bc8f362e5f54dfdeeb98b63026697b266fbebddb00 | 66c7ca7b642a531ea1f9bf611ef8f42b | 3 |

| 27. | bc39998bad128866015b7f0a2e160afba3629b3ef83fe84e664e9e117beeef75 | e4e2aa6df9a5ca1e7942472a13bcd79d | 2 |