ツタウルシ

Poison Ivyバックドアは、感染したコンピュータにバックドアを作成するため、このように名前が付けられています。 Poison Ivyバックドアは、ハッカーが被害者のシステムにアクセスするのに役立ちます。 Poison IvyバックドアがRSAにハッキングするために使用されたとき、PoisonIvyバックドアは悪評を博しました。 Poison Ivyバックドアは、.xls形式の添付ファイルを含む非常に単純な電子メールで送信されたゼロデイExcelエクスプロイトに含まれていました。このマルウェアの脅威は積極的に更新および開発されています。 Poison Ivyバックドアは、経験の浅いハッカーにとってPoisonIvyバックドアを理想的なものにするグラフィカルインターフェイスを使用しています。 ESGのセキュリティ研究者は、最新のマルウェア対策プログラムを使用してPoisonIvyバックドアを削除することを強くお勧めします。

目次

ハッカーがPoisonIvyBackdoorを使用する方法

Poison Ivyバックドアは、ハッカーが感染したコンピュータをほぼ完全に制御できるため、非常に危険です。このコントロールは、Poison Ivyのグラフィカルユーザーインターフェイスにより、管理も簡単です。以下に、ESGセキュリティ研究者はPoisonIvyバックドアの一般的な使用法のいくつかをリストしました。

- ハッカーはPoisonIvyバックドアを使用して、感染したコンピュータ上のファイルの名前を変更、削除、または実行することができます。ハッカーは、Poison Ivyバックドアを使用して、被害者のコンピュータからファイルをアップロードまたはダウンロードすることもできます。この2番目の機能は通常、ボットソフトウェア、ルートキット、難読化ツールなどの追加のマルウェアを感染したコンピューターにインストールして、PoisonIvyバックドアの検出に問題を引き起こすために使用されます。

- ハッカーは、Poison Ivyバックドアを使用して、Windowsレジストリとシステム設定を表示および編集できます。これは、感染したコンピュータに修復不可能な損傷を与えたり、悪意のある操作をいくつでも実行したりするために使用される可能性があります。

- Poison Ivyバックドアを使用しているハッカーは、ファイルプロセスとサービスを自由に表示、開始、および停止できます。

- Poison Ivyバックドアを使用するハッカーは、すべてのネットワーク接続またはインターネットトラフィックを監視または終了できます。

- Poison Ivyバックドアを使用すると、感染したコンピュータにインストールされているすべてのデバイスを表示したり、場合によってはそれらをリモートで無効にしたり制御したりすることもできます。

個人情報を盗むように適合されたPoisonIvyバックドアのいくつかのバージョンがあります。これは通常、スクリーンショットを記録するか、感染したコンピューターのマイクまたはカメラを使用してビデオまたはオーディオを撮影することによって行われます。これらの亜種にはキーロガーが含まれていることが多く、パスワードやその他の同様の情報にアクセスしようとします。

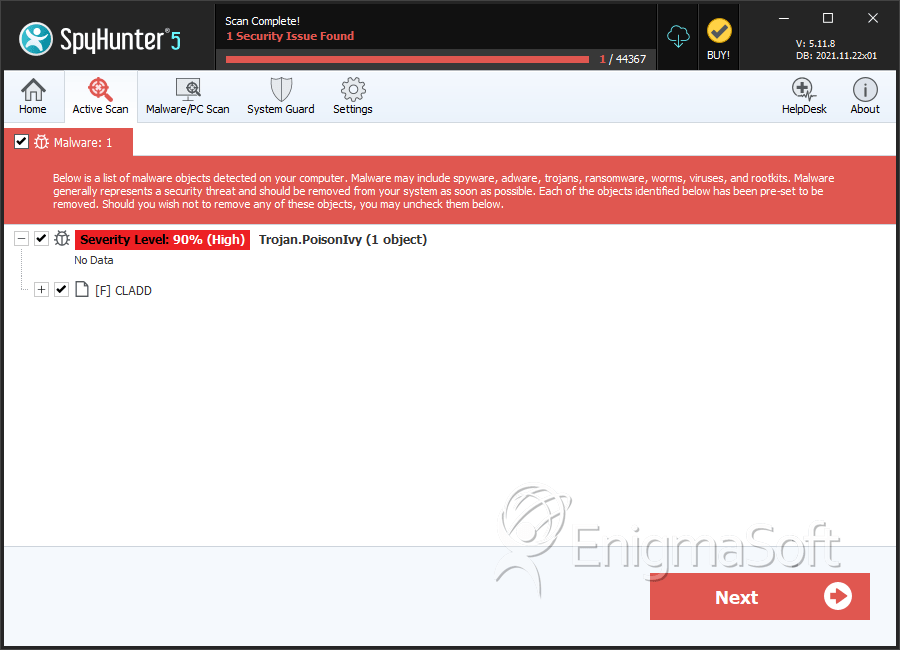

SpyHunterはツタウルシを検出して削除します

ファイルシステムの詳細

| # | ファイル名 | MD5 |

検出

検出: SpyHunter によって報告された、感染したコンピューターで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

|

|---|---|---|---|

| 1. | CLADD | d228320c98c537130dd8c4ad99650d82 | 0 |