Ryukランサムウェア

脅威スコアカード

EnigmaSoft脅威スコアカード

EnigmaSoft Threat Scorecards は、当社の調査チームによって収集および分析されたさまざまなマルウェア脅威の評価レポートです。 EnigmaSoft Threat Scorecards は、現実世界および潜在的なリスク要因、傾向、頻度、有病率、永続性など、いくつかの指標を使用して脅威を評価し、ランク付けします。 EnigmaSoft の脅威スコアカードは、当社の調査データと指標に基づいて定期的に更新され、システムからマルウェアを削除するソリューションを求めるエンド ユーザーから、脅威を分析するセキュリティの専門家まで、幅広いコンピューター ユーザーに役立ちます。

EnigmaSoft 脅威スコアカードには、次のようなさまざまな有用な情報が表示されます。

ランキング: EnigmaSoft の脅威データベースにおける特定の脅威のランキング。

重大度:脅威評価基準で説明されているように、リスク モデリング プロセスと調査に基づいて数値で表された、オブジェクトの決定された重大度レベル。

感染したコンピュータ: SpyHunter によって報告された、感染したコンピュータで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

脅威評価基準も参照してください。

| ランキング: | 14,698 |

| 脅威レベル: | 100 % (高い) |

| 感染したコンピューター: | 736 |

| 最初に見た: | August 28, 2018 |

| 最後に見たのは: | September 14, 2023 |

| 影響を受けるOS: | Windows |

Ryuk Ransomwareは、2018年8月13日に特定されたデータ暗号化トロイの木馬です。民間企業や医療機関がRyukRansomwareに感染しているようです。脅威の攻撃者は、米国とドイツの感染組織について報告されました。最初の分析では、脅威が侵害されたRDPアカウントを介してシステムに注入されたことが示唆されていますが、マクロ対応のDOCXおよびPDFファイルとして脅威ペイロードを運ぶ並行スパムキャンペーンが存在する可能性があります。

目次

一般的な事実と帰属

Ryuk Ransomwareは、感染したPCやネットワーク上のデータを暗号化し、復号化ツールと引き換えに身代金の支払いを要求する、世界中の主要な組織に対するいくつかのよく計画された標的型攻撃で2018年8月中旬に登場しました。リュークは非常に高度な技術スキルを発揮していませんが、他のランサムウェアとの違いは、それが要求する莫大な身代金です。金額は影響を受ける組織の規模によって異なりますが、調査によると、攻撃者はすでに被害者から400万ドル近くの恐喝金をポケットに入れており、平均71,000ドル相当のビットコインを身代金として支払っています。これは他のマルウェアが通常要求する金額の10倍です。種類。 2019年1月の時点で、リュークが要求した身代金の最低額は1.7 BTCであり、最高額は99BTCです。既知のトランザクションの数は52であり、収益は37のBTCアドレスに分割されています。

サイバーセキュリティの研究者は、Ryukキャンペーンと、国が後援する北朝鮮のAPTグループであるLazarusGroupに起因するHERMESと呼ばれる別のランサムウェアとの類似点に気づきました。 Ryukが最初に登場したとき、研究者たちは、同じハッキンググループまたは地下のマルウェアフォーラムからコードを入手した別の攻撃者のいずれかによって、HERMESソースコードに基づいて構築されたと信じていました。 RyukとHERMESの間の特定の類似点は、その結論につながります。 2つのランサムウェア脅威は同一のコードセグメントを共有し、Ryukのいくつかの文字列はHermesを参照します。また、Ryukが起動すると、暗号化された各ファイルでHERMESマーカーをチェックして、システムがすでにHERMESによって攻撃されているかどうかを確認します。いくつかの重大な違いもあり、マルウェアオペレーターが多くの異なるビットコインウォレットを介して資金を転送するため、リュックからの不正な支払いの最終的な受取人を特定できないため、ランサムウェアの帰属は依然として推測の問題です。

同時に、リュークの背後にいるサイバー犯罪者がロシアまたはその旧サテライト州から来ているという証拠があります。 たとえば、ロシア語は、被害者とのコミュニケーションの中でいくつかの文化的参照とともに、暗号化されたファイルのいくつかで見つかりました。別の理論では、ハッキンググループが一定額を要求した場合もあれば、交渉の準備ができていた場合もあるため、複数の乗組員がRyukを操作しているというものです。

注目すべき攻撃

2017年10月、HERMESランサムウェアは、6000万ドルを盗んだ台湾の大手銀行に対する高度なSWIFT攻撃の一部として使用されました。専門家は、当時、HERMESは銀行のネットワークに迂回としてのみ配信されていたと考えています。ほとんどの研究者は、その主な目標は対象機関からの身代金の恐喝であると信じているため、リュークの場合はおそらくそうではありません。

Ryukランサムウェアは、仕立てられた攻撃専用に使用され、その暗号化メカニズムは、標的となるネットワークに保存されている重要な資産とリソースにのみ影響する小規模な操作を提供するために開発されています。リュークの最大の爆発は、ランサムウェアがホリデーキャンペーンを開始した2018年のクリスマス頃に発生しました。まず、被害者自身によると、マルウェアは、侵害されたログインアカウントを使用して、クラウドホスティングプロバイダーのDataresolution.netを攻撃しました。同社は、顧客データが危険にさらされていないと主張していますが、マルウェアが標的のネットワークにどのように侵入するかを考えると、そのような主張はあまり妥当ではないと思われます。

トリビューンパブリッシングメディアに関連する複数の新聞用紙組織が、クリスマス直後にリュークの次の犠牲者になりました。ランサムウェア攻撃により、組織は独自の紙を印刷できなくなり、編集者が完成したページを印刷機に送信できなかった後に発見されました。一部の研究者は、Dataresolution.netとTribune Publishingを攻撃したマルウェアは、Cryptor2.0という名前のRyukの新しいバージョンであると主張しています。

以前、2018年10月15日、RyukはOnslow Water and Sewer Authority(OWASA)を攻撃し、ネットワークに混乱を引き起こしました。主要なサービスと顧客データは手つかずのままでしたが、ランサムウェア攻撃のために、かなりの数のデータベースとシステムを完全に構築する必要がありました。

今週のマルウェアビデオ:Emotet、Trickbot、Ryuk Ransomwareのトリプル脅威キャンペーンをカバーするエピソード1は、データを盗み、身代金を要求しています。

分布

以前は、Ryukは、悪意のある電子メールの添付ファイルと不十分に保護されたRDPを介して一次感染として配布されると想定されていました。ただし、選択された著名な組織に対する攻撃の数が限られていることは、Ryukが手動で配布および操作されていることを示唆しています。つまり、各攻撃は個別に慎重に準備する必要があります。これには、広範なネットワークマッピングと資格情報の収集が含まれます。これらの観察結果は、攻撃者がRyukをインストールする前に、他のマルウェア感染を通じて標的のドメインにすでに精通していることを示唆しています。

その理論を確認するために、2019年1月の最新の調査によると、Ryukは主にセカンダリペイロードとして拡散し、EmotetおよびTrickBotボットネットにすでに感染しているマシンに攻撃者が手動でインストールします。 Emotetが使用する主な感染方法は、悪意のあるスクリプトで破損したMicrosoftOfficeドキュメントが添付されたスパムメールキャンペーンです。攻撃者はさまざまなソーシャルエンジニアリング手法を使用して、ユーザーに添付ファイルを開き、[コンテンツを有効にする]をクリックさせます。これにより、悪意のあるスクリプトが起動され、マルウェアがターゲットマシンにインストールされます。主な仮説は、Emotetが最初の感染を行い、影響を受けるネットワークを介して横方向に広がり、独自の悪意のあるキャンペーンを開始して、感染したネットワーク全体に追加のマルウェアを送信するというものです。ここで、最も一般的には、EmotetはTrickBotペイロードをドロップします。これは、資格情報を盗み、ネットワーク全体に横方向に広がる可能性もあります。 EmotetとTrickBotはどちらも、ワーム、データスティーラー、および追加の悪意のあるプログラムのダウンローダーの機能を備えています。次に、Trickbotを使用して、攻撃者が身代金を強要しようとする選択された機関のシステムにRyukランサムウェアをドロップします。 EmotetとTrickBotのすべての検出で観察されたRyuk感染のごく一部は、しかしながら、システムをRyukに感染させるための2つのボットネットの標準的な操作ではないことを示唆しています。

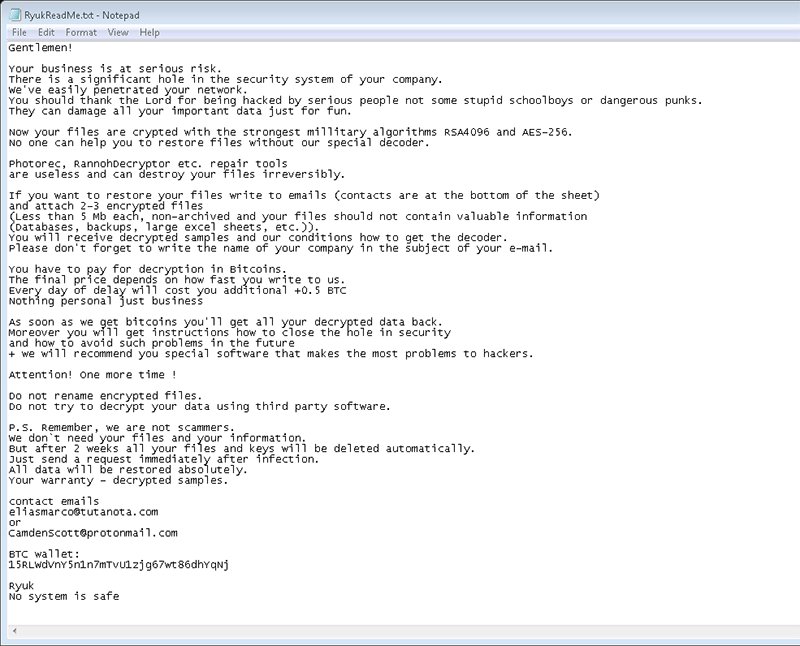

身代金メモ

Ryuk身代金メモは、デスクトップとすべてのフォルダーに配置されるRyukReadMe.txtという名前のファイルに含まれています。リュークは犠牲者に身代金メモの2つの変種を表示します。最初のものは長く、よく書かれていて、うまく表現されており、これまでに記録された最高の身代金である50BTCの支払いにつながりました。これは$ 320,000に相当します。最初のリューク攻撃のいくつかで表示されたようです。 2つ目ははるかに短く単純ですが、15BTCから35BTCの範囲の細かい身代金も必要です。これは、詐欺師が攻撃することを計画している潜在的な犠牲者の2つのレベルが存在する可能性があることを意味します。

バージョン1:

「紳士!

あなたのビジネスは深刻なリスクにさらされています。

あなたの会社のセキュリティシステムには重大な穴があります。

私たちはあなたのネットワークに簡単に侵入しました。

愚かな男子生徒や危険なパンクではなく、真面目な人々にハッキングされたことを主に感謝する必要があります。

それらは、楽しみのためだけにすべての重要なデータを損傷する可能性があります。

これで、ファイルは最強の軍事アルゴリズムRSA4096およびAES-256で暗号化されます。

私たちの特別なデコーダーなしでは、誰もあなたがファイルを復元するのを手伝うことはできません。

Photorec、RannohDecryptorなどの修復ツールは役に立たず、ファイルを元に戻せないほど破壊する可能性があります。

ファイルを復元したい場合は、電子メールに書き込み(連絡先はシートの下部にあります)、2〜3個の暗号化されたファイルを添付します

(それぞれ5 Mb未満、アーカイブされておらず、ファイルに貴重な情報が含まれていてはなりません

(データベース、バックアップ、大きなExcelシートなど))。

復号化されたサンプルと、デコーダーの入手方法に関する条件を受け取ります。

あなたの電子メールの件名にあなたの会社の名前を書くことを忘れないでください。

あなたはビットコインで復号化のために支払う必要があります。

最終的な価格は、あなたが私たちに書く速さによって異なります。

毎日の遅延には、追加の+ 0.5BTCがかかります

個人的なものはビジネスだけではありません

ビットコインを取得するとすぐに、復号化されたすべてのデータが返されます。

さらに、セキュリティの穴を塞ぐ方法と、将来そのような問題を回避する方法についての説明が表示されます。

+ハッカーに最も問題を引き起こす特別なソフトウェアをお勧めします。

注意!もう1回 !

暗号化されたファイルの名前を変更しないでください。

サードパーティのソフトウェアを使用してデータを復号化しようとしないでください。

PS覚えておいてください、私たちは詐欺師ではありません。

私たちはあなたのファイルとあなたの情報を必要としません。

ただし、2週間後、すべてのファイルとキーが自動的に削除されます。

感染後すぐにリクエストを送信してください。

すべてのデータは完全に復元されます。

あなたの保証-解読されたサンプル。

連絡先メール

eliasmarco@tutanota.com

または

CamdenScott@protonmail.com

BTCウォレット:

15RLWdVnY5n1n7mTvU1zjg67wt86dhYqNj

安全なシステムはありません」

バージョン2:

「ネットワーク内の各ホスト上のすべてのファイルは、強力なアルゴリズムで暗号化されています。

バックアップが暗号化または削除されたか、バックアップディスクがフォーマットされました。

シャドウコピーも削除されたため、F8またはその他の方法では、暗号化されたデータが損傷する可能性がありますが、回復されない可能性があります。

私たちはあなたの状況に合わせた復号化ソフトウェアを独占的に持っています

公開されている復号化ソフトウェアはありません。

リセットまたはシャットダウンしないでください-ファイルが破損している可能性があります。

暗号化されたファイルとreadmeファイルの名前を変更したり移動したりしないでください。

readmeファイルを削除しないでください。

これにより、特定のファイルを回復できなくなる可能性があります。

情報を入手する(ファイルを復号化する)には、次のアドレスまでお問い合わせください。

MelisaPeterman@protonmail.com

または

MelisaPeterman@tutanota.com

BTCウォレット:

14hVKm7Ft2rxDBFTNkkRC3kGstMGp2A4hk

リューク

安全なシステムはありません」

リュークの身代金メモの本文は、連絡先の電子メールアドレスと指定されたBTCウォレットアドレスを除いて、ケース間で変更されません。身代金メモには通常、tutanota.comとprotonmail.comに1つずつアドレスが含まれていますが、メールの名前は多くの場合、Instagramモデルやその他の有名人のものです。 Ryukの身代金メモの2番目のバージョンがBitPaymerの身代金メモに非常に似ていることは注目に値しますが、2つのランサムウェアの脅威の背後にあるアクターが互いにどのように関連しているかは不明です。

新しいバージョンのRyukは、電子メールアドレスのみを含み、BTCウォレットアドレスを含まない身代金メモを表示します。それは以下を読みます:

「あなたのネットワークは侵入されました。

ネットワーク内の各ホスト上のすべてのファイルは、強力なアルゴリズムで暗号化されています。

バックアップは暗号化されたシャドウコピーも削除されたため、F8またはその他の方法で暗号化されたデータが損傷する可能性がありますが、回復されません。

私たちはあなたの状況に合わせた復号化ソフトウェアを独占的に持っています。 1年以上前、世界の専門家は、元のデコーダー以外の手段で解読することは不可能であることを認識していました。公開されている復号化ソフトウェアはありません。ウイルス対策会社、研究者、ITスペシャリスト、およびその他の人は、データの暗号化を支援できません。

リセットまたはシャットダウンしないでください-ファイルが破損している可能性があります。 readmeファイルを削除しないでください。

私たちの正直な意図を確認するために.2つの異なるランダムファイルを送信すると、復号化されます。 1つのキーですべてを確実に復号化するのは、ネットワーク上のさまざまなコンピューターからのものである可能性があります。無料でロックを解除する2つのファイル

情報を入手する(ファイルを復号化する)には、cliffordcolden93Qprotonmail.comまたはCliffordGolden93@tutanota.comまでご連絡ください。

返信レターRyukで支払い用のbtcアドレスを受け取ります。システムは安全ではありません。」

技術特性

HERMESと同様に、RyukはRSA-2048およびAES-256暗号化アルゴリズムを使用します。また、どちらのマルウェア脅威もMicrosoft SIMPLEBLOB形式を使用してマルウェアの実行可能ファイルにキーを格納し、マーカー「HERMES」を使用してファイルが暗号化されているかどうかを確認します。主な違いは、Ryukがファイルアクセスを処理する方法と、2番目の埋め込み公開RSAキーの使用です。 HERMESは被害者ごとに秘密RSAキーを生成しますが、Ryukは実行可能ファイルに埋め込まれている2つの公開RSAキーを使用します。被害者固有の秘密鍵がないため、すべてのホストを同じ復号化鍵で復号化できます。これはRyukビルドの弱点のようですが、マルウェアが実行可能ファイルごとに一意のキーを作成し、単一の実行可能ファイルが単一のターゲット組織に使用されるため、そうではありません。したがって、キーが漏洩した場合でも、対応する実行可能ファイルによって暗号化されたデータのみが復号化されます。 Ryukは、攻撃の前に被害者ごとにRSAキーペアを生成する可能性が非常に高いようです。

Ryuk操作には、ドロッパーと実行可能ペイロードの2種類のバイナリが含まれます。インストールの完了後に実行可能ペイロードがドロッパーを削除するため、ドロッパーを分析できることはめったにありません。ドロッパーは、実行時に、ターゲットホストで実行されているWindowsのバージョンに応じてインストールフォルダーのパスを作成します。たとえば、Windows XPの場合、マルウェアのフォルダパスはC:\ Documents and Settings \ Default Userになりますが、Windows Vistaの場合はC:\ Users \ Publicになります。次に、マルウェアは5つのアルファベット文字で構成される実行可能ファイルのランダムな名前を作成します。その後、ドロッパーは、対応する32ビットまたは64ビットバージョンの埋め込みペイロード実行可能ファイルを書き込んで実行します。つまり、ホスト上のファイルを暗号化するためのRyukのロジックを含むのは、ドロッパーによって書き込まれたこの実行可能ペイロードです。 Ryukは、CD-ROMドライブを除き、アドレス解決プロトコル(ARP)エントリを持つすべてのアクセス可能なファイルとホストを暗号化しようとします。暗号化された各ファイルにはファイル拡張子「.ryk」が追加されますが、すべてのディレクトリには身代金メモRyukReadMe.txtも含まれています。

Ryukの最新ビルドには、永続化機能はありません。他の既知のランサムウェアファミリとは異なり、Ryukには現在、プロセス/サービスの終了機能と回復防止機能が組み込まれていません。また、被害者がデータの回復を試みる可能性のあるWindowsシステムの復元オプションを無効にするために、Ryukは暗号化されたファイルの既存のシャドウコピーをすべて削除します。

一般的なランサムウェアの脅威とは異なり、RyukはWindowsシステムファイルを暗号化してはならないファイルのホワイトリストに入れません。つまり、ホストの安定性を確保するメカニズムがありません。注目すべきことに、システムドライバー(.sys)やOLEコントロール拡張子(.ocx)など、他の実行可能ファイルタイプも暗号化してはならないファイルのリストに含まれていません。多くの重要なフォルダ名もホワイトリストに含まれていません。たとえば、Ryukは、Windowsブートローダーファイルを暗号化しようとしていることがよく見られます。これにより、感染したマシンが不安定になり、時間の経過とともに起動できなくなる恐れがあります。実際、Ryukは、.exe、.dll、hrmlogの3つのファイル拡張子のみをホワイトリストに登録しています。最後のファイル名は、元のHERMESマルウェアによって作成されたデバッグログファイル名のようです。 Ryukのホワイトリストにあるフォルダー名は、Mozilla、Chrome、Microsoft、Windows、Recycle.bin、AhnLabです。これはHERMESとのもう1つの類似点です。どちらのマルウェアの脅威も、韓国で人気のあるセキュリティソフトウェアの名前である「AhnLab」という名前のフォルダをホワイトリストに登録しています。

Ryuk Ransomwareは、Tempフォルダーからランダムな名前で実行され、ユーザーのデスクトップに「RyukReadMe.tx」というタイトルの身代金メモを保存することが知られています。 Ryuk Ransomwareの背後にいるチームは、共有フォルダーとパスワードで保護されていないネットワークドライブを介して、接続されたコンピューターへの脅威を阻止しようとする可能性があります。 Ryuk Ransomwareは、テキスト、スプレッドシート、電子書籍、プレゼンテーション、データベース、画像、ビデオ、およびオーディオファイルを安全に暗号化します。 Ryuk Ransomwareに対抗し、必要に応じてデータを復元するには、適切なバックアップソリューションを用意する必要があります。厳格なアクセスポリシーとアクティブな監視は、脅威の広がりとそれが組織にもたらす可能性のある損害を制限するのに役立ちます。 AV企業は、Ryuk Ransomwareに関連するファイルをブロックし、次のようにマークします。

Ransom_RYUK.THHBAAH

TR / FileCoder.lkbhx

トロイの木馬(0053a8e51)

トロイの木馬-Ransom.Ryuk

トロイの木馬-Ransom.Win32.Encoder.em

Trojan.GenericKD.31177924(B)

Trojan.Win64.S.Ryuk.174080

Trojan / Win64.Ryukran.R234812

W64 / Trojan.PIZE-2908

インシデントレポートによると、元の脅威の開発者は、ランサムウェアキャンペーンに「WayneEvenson@protonmail.com」と「WayneEvenson@tutanota.com」の電子メールアカウントを使用するように切り替えました。 「wayneevenson@protonmail.com」ランサムウェアは、侵害されたマシンでは「PdTlG.exe」として実行される可能性がありますが、ランダムなファイル名を使用する可能性があることに注意してください。 'wayneevenson@protonmail.com'ランサムウェアで導入された新しい特性は、Microsoftのメモ帳アプリケーションを介してユーザーのデスクトップに身代金メッセージを自動的にロードすることのようです。疑いを持たないユーザーに製品を配信するために悪用されているRyukランサムウェアの動作と新しい攻撃ベクトルを引き続き追跡します。強力なバックアップマネージャーのサービスを利用し、信頼できないソースからのマクロの読み込みを無効にする必要があります。 'wayneevenson@protonmail.com'ランサムウェアの検出ルールは、関連ファイルに次のアラートでタグを付けるほとんどのAVベンダーによってサポートされています。

ドロッパー/Win32.Ryukran.R234915

Ransom.Jabaxsta!1.B3AA(クラシック)

身代金/W32.Ryuk.393216

身代金:Win32 / Jabaxsta.B!dr

TR / FileCoder.biysh

トロイの木馬(0053a8931)

Trojan.Agentbypassg

Trojan.Invader.bsk

Trojan.Ransom.Ryuk

Trojan.Ransom.Ryuk.A(B)

Trojan.Ransom.Win32.1398

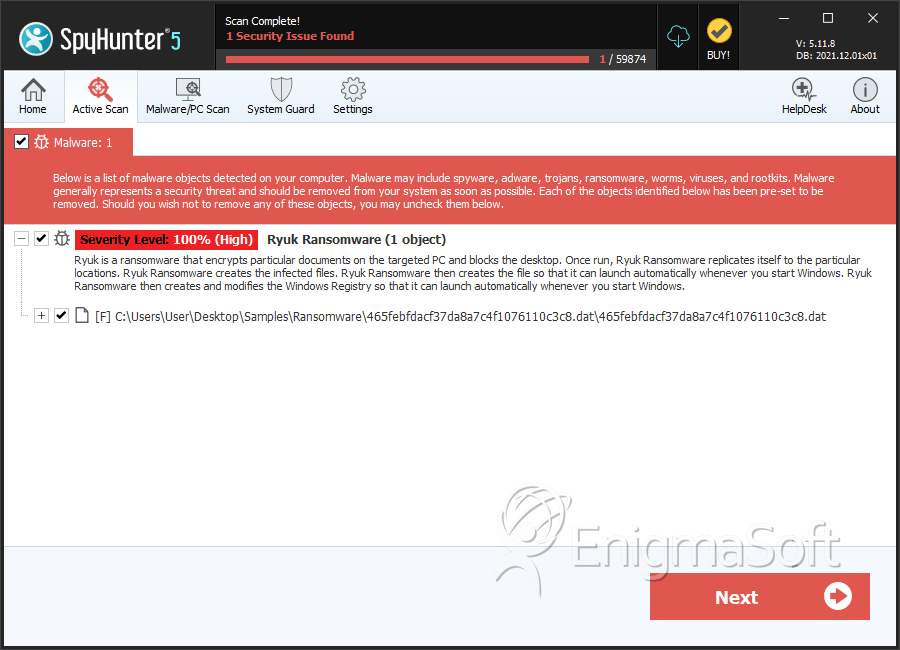

SpyHunterはRyukランサムウェアを検出して削除します

ファイルシステムの詳細

| # | ファイル名 | MD5 |

検出

検出: SpyHunter によって報告された、感染したコンピューターで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

|

|---|---|---|---|

| 1. | 465febfdacf37da8a7c4f1076110c3c8.dat | 465febfdacf37da8a7c4f1076110c3c8 | 7 |

| 2. | RyukReadMe.txt |