WannaCryptorまたはWanaCrypt0rランソムウェア

脅威スコアカード

EnigmaSoft脅威スコアカード

EnigmaSoft Threat Scorecards は、当社の調査チームによって収集および分析されたさまざまなマルウェア脅威の評価レポートです。 EnigmaSoft Threat Scorecards は、現実世界および潜在的なリスク要因、傾向、頻度、有病率、永続性など、いくつかの指標を使用して脅威を評価し、ランク付けします。 EnigmaSoft の脅威スコアカードは、当社の調査データと指標に基づいて定期的に更新され、システムからマルウェアを削除するソリューションを求めるエンド ユーザーから、脅威を分析するセキュリティの専門家まで、幅広いコンピューター ユーザーに役立ちます。

EnigmaSoft 脅威スコアカードには、次のようなさまざまな有用な情報が表示されます。

ランキング: EnigmaSoft の脅威データベースにおける特定の脅威のランキング。

重大度:脅威評価基準で説明されているように、リスク モデリング プロセスと調査に基づいて数値で表された、オブジェクトの決定された重大度レベル。

感染したコンピュータ: SpyHunter によって報告された、感染したコンピュータで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

脅威評価基準も参照してください。

| 脅威レベル: | 100 % (高い) |

| 感染したコンピューター: | 1 |

| 最初に見た: | March 29, 2017 |

| 最後に見たのは: | November 15, 2019 |

| 影響を受けるOS: | Windows |

WanaCrypt0rランソムウェアは、ワームのような攻撃手法を備えた暗号化トロイの木馬です。 WanaCrypt0rランソムウェアは、2017年5月12日まで、最も脅威的で広く普及している暗号化トロイの木馬の1つとして認識されています。WanaCrypt0rランソムウェアは、現実世界への最初のリリースで、140カ国の何十万ものシステムを妥協させました。この攻撃の正当性は、ロシアのPCユーザーと英国の国家保健システムによって奪取されました。このトロイの木馬は、ナショナルヘルスケアシステムに接続されたほとんどのコンピュータへのアクセスをブロックし、WanaCrypt0rランソムウェアを含むケースのほぼ70%がロシアに記録されています。 WanaCrypt0r Ransomwareは、Windows XPとWindows Server 2003を実行する脆弱なマシンを感染させたスタンドアロンのランソムウェアトロイの木馬です。最も被害を受けた国は、ロシア連邦、ウクライナ、インド、イギリス、台湾です。

目次

WanaCrypt0rランソムウェアの攻撃の背後にあるのは誰ですか?

WanaCrypt0rランソムウェアの背後にあるマルウェア作者は、NSAによって発見され、「The Shadow Brokers」と呼ばれる一連のハッカーによって販売された脆弱性を利用しました。チームはNSAから不正流用された一連のツールを売りたがっていたが、誰も自分たちの "製品"を購入することを望んでおらず、グループは利用可能なすべてのリソースをインターネットにアップロードした。明らかに、WanaCrypt0rの作成者は、CVE-2017-0145 a.k.a. 'EternalBlue'というコードの脆弱性を発見しました。これにより、プログラマーは特別にSMBサーバーに作成されたデータパッケージを送信し、受信者側で破損したコードを実行できます。攻撃者は、DoublePulsarのバックドア型トロイの木馬をインストールし、WanaCrypt0rランソムウェアを侵入したマシンやそれに接続された他のコンピュータに導入することができました。

WanaCrypt0rランソムウェアは永続的な脅威ですか?

PCのセキュリティ研究者は、WanaCrypt0rランソムウェアの作者が3つのバージョンを1つずつリリースしたと報告しました。ほとんどの暗号化トロイの木馬は、リリースされてから同じ週に更新されませんが、WanaCrypt0rは、決定されたハッカーチームが更新プログラムやパッチを比較的速く配布できることを証明しています。私たちは、トロイの木馬がWannaCry、WanaCrypt0r、WCrypt、WCRYという名前を使用しているのを見ました。

WanaCrypt0rランソムウェアは、悪名高いCerber 6 ランソムウェアのように動作し、ローカルのデータストレージユニットで使用可能なファイルをスキャンします。

WanaCrypt0rランソムウェアは、侵入を報告し、秘密暗号鍵と公開復号鍵のセットをダウンロードするために、「コマンド・アンド・コントロール」サーバへの接続を進めます。この脅威は、カスタマイズされたAES-256暗号を使用して、侵入したデバイスに格納されているテキスト、イメージ、オーディオ、ビデオ、プレゼンテーション、スプレッドシート、データベースを破損するように設計されています。暗号化されたオブジェクトには、次の拡張機能があります。

- .WNCRY

- .WNCRYT

- .WRCY

例えば、「数ヶ月の街灯の影響と夜間の花粉輸送の混乱.pptx」は、「数ヶ月の街灯の影響と夜間の花粉輸送の混乱.pptx.WNCRYPT」に改名することができます。

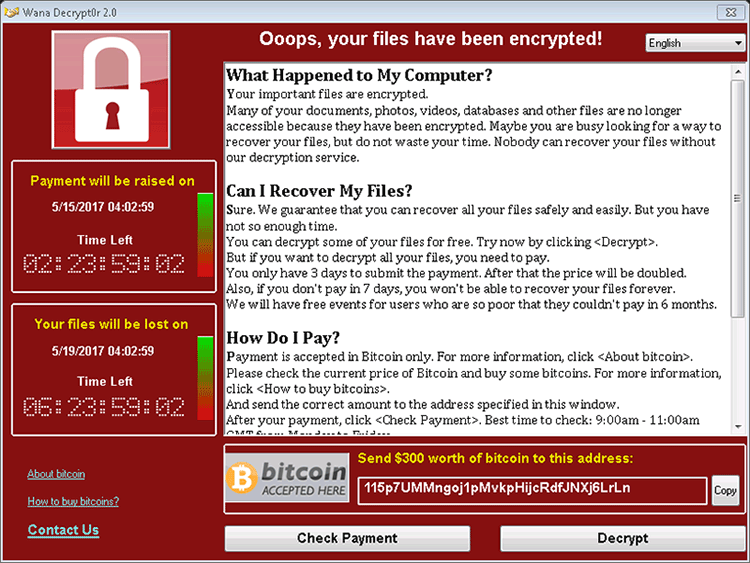

データの格納に使用されているコンピュータで暗号化に数時間かかることがあります。そのため、WanaCrypt0r ランソムウェアによってバックアップが破損する可能性があります。WanaCrypt0rランソムウェアは、MySQL、Microsoft Exchange Server、OracleDBなどのデータベースマネージャのプロセスを終了できることに注意してください。身代金は3つの形式で表示されます。TXTファイルは「@ Please_Read_Me @ .txt」、デスクトップ壁紙は「@ WanaDecryptor @ .bmp」、プログラムウィンドウは「Wana Decrypt0r 2.0」です。

デスクトップの壁紙には、デバイスにデータをロードできない理由とその理由を簡単に説明しています。

'Ooops、重要なファイルは暗号化されています。

このテキストが表示されても「Wana DecryptOr」ウィンドウが表示されない場合は、ウィルス対策ソフトウェアが復号化ソフトウェアを削除したか、またはコンピュータから削除しました。

ファイルが必要な場合は、復号化ソフトウェアを実行する必要があります。

フォルダ内の "@ WanaDecryptor @ .exe"という名前のアプリケーションファイルを見つけたり、ウイルス対策検疫から復元したりしてください。

実行して指示に従います。

お支払いを避ける方法があるかもしれません

プログラムウィンドウ 'Wana Decrypt0r 2.0'は、カウントダウンタイマーを提供し、適切な復号鍵を取得して解読プロセスを開始するためにBitcoinデジタル通貨を使用して300米ドルを支払うようユーザーに促します。 これを書いている時点で、WanaCrypt0rランソムウェアに関連付けられたウォレットアドレスには、100を超える支払いがあります。攻撃の規模を考慮すると、WanaCrypt0rランソムウェアがバックアップを削除している可能性があるため、より多くのユーザーが支払う可能性があります。ただし、マップされていないメモリデバイスに格納されているファイルを破損して消去することはできず、オフサイトバックアップを使用してデータ構造を再構築できるはずです。専門家は、正規のPCユーザーと企業が、現代の暗号化トロイの木馬を最大限に保護するために、オフラインおよびクラウドベースのバックアップストレージに投資することを推奨しています。WanaCrypt0rランソムウェアが以下を含む166種類のファイルを対象とすることが報告されていることを考慮する必要があります。

.123, .3dm, .3ds, .3g2, .3gp, .602, .accdb, .aes, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat, .bmp, .brd, .bz2, .cgm, .class, .cmd, .cpp, .crt, .csr, .csv, .dbf, .dch,.der, .dif, .dip, .djvu, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv, .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2, .ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .pfx, .php, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rtf, .sch, .sldm, .sldx, .slk, .sln, .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw, .tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip.