Crysis ランサムウェア

脅威スコアカード

EnigmaSoft脅威スコアカード

EnigmaSoft Threat Scorecards は、当社の調査チームによって収集および分析されたさまざまなマルウェア脅威の評価レポートです。 EnigmaSoft Threat Scorecards は、現実世界および潜在的なリスク要因、傾向、頻度、有病率、永続性など、いくつかの指標を使用して脅威を評価し、ランク付けします。 EnigmaSoft の脅威スコアカードは、当社の調査データと指標に基づいて定期的に更新され、システムからマルウェアを削除するソリューションを求めるエンド ユーザーから、脅威を分析するセキュリティの専門家まで、幅広いコンピューター ユーザーに役立ちます。

EnigmaSoft 脅威スコアカードには、次のようなさまざまな有用な情報が表示されます。

ランキング: EnigmaSoft の脅威データベースにおける特定の脅威のランキング。

重大度:脅威評価基準で説明されているように、リスク モデリング プロセスと調査に基づいて数値で表された、オブジェクトの決定された重大度レベル。

感染したコンピュータ: SpyHunter によって報告された、感染したコンピュータで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

脅威評価基準も参照してください。

| ランキング: | 10,696 |

| 脅威レベル: | 100 % (高い) |

| 感染したコンピューター: | 36,651 |

| 最初に見た: | February 19, 2016 |

| 最後に見たのは: | May 9, 2025 |

| 影響を受けるOS: | Windows |

Crysis Ransomware は、感染したコンピューター上のファイルをロックし、復号化キーと引き換えに身代金を要求するマルウェアの脅威です。 Crysis によって暗号化されたファイルは、ユーザーがアクセスできなくなり、マルウェアは被害者のコンピューター上のファイルを暗号化するための高度な方法を使用するため、ファイルに保存されているデータを回復することはほとんど不可能です。この感染の副作用として、コンピュータの全体的なパフォーマンスの低下や、特定のツールやアプリケーションが正しく動作しなくなることもあります。 Crysis ランサムウェアは、Windows オペレーティング システムを実行しているコンピューターにのみ影響を及ぼし、2016 年 3 月に初めて登場しました。 それ以来、サイバーセキュリティの研究者は、この危険なランサムウェアのさまざまな亜種やバージョンを特定しました。 Dharma および Arena ランサムウェアの専門家は、これらすべての脅威を Crysis/Dharma ランサムウェア ファミリーと呼ぶことにしました。ファミリーの他のマルウェアと同様に、Crysis は暗号化されたファイルに特定の拡張子を追加しますが、拡張子はマルウェアのどの特定の亜種がコンピューターに感染したかによって異なります。

Crysis は悪意のある機能が拡張されているため、発見後はできるだけ早く削除する必要があります。また、PC セキュリティの専門家は、サイバー犯罪者に連絡を取ったり、必要な身代金を支払わないようにアドバイスしています。約束された解読キー。 Crysis ランサムウェアの配布チャネルも、長年にわたって進化してきました。当初は、悪意のある添付ファイルや破損したリンクを含むスパム メールがこの危険なランサムウェアの主な配布手段でしたが、現在、攻撃者はソーシャル エンジニアリング手法に依存して攻撃を実行していません。

目次

配布方法

2016 年 9 月以降、Crysis は主に保護の弱いリモート デスクトップ プロトコル (RDP) を介して配布されており、この種の攻撃はオーストラリアとニュージーランドで最初に登録されています。このチャネルを介してコンピューターをハッキングするために、攻撃者はまず保護されていない RDP をインターネットでスキャンし、システムへの管理者アクセスに必要な Windows パスワードを解読して、ポート 3389 でそれらに接続します。次に、標的のシステムに手動でマルウェアをインストールします。これにより、ハッキングされたコンピューターに接続されている他のすべての周辺機器や、同じネットワークに接続されている他のコンピューターでも、悪意のあるスクリプトを実行できます。

Crysis ファミリーのランサムウェアは、当初、主に個人の PC ユーザーを標的にしていましたが、2 月の初めから、サイバーセキュリティの研究者は、マルウェア ファミリーの開発における新しい傾向を特定しました。攻撃数の驚異的な増加とランサムウェアの世界的な拡大とは別に、攻撃者は戦略を変更し、現在は主に大企業や主要な機関を標的にしています。そのために、ハッカーは開いている RDP ポートをスキャンしている間、特定のネットワークに接続されているコンピューターが企業のコンピューターであるかどうかを調べようとします。論理的には、その変化の理由は、企業がデータを取り戻すために多額の身代金を支払う可能性が高いという事実です。

技術データ

すでに述べたように、マルウェアはターゲット マシンに手動でインストールされます。ただし、実際のインストールの前、および暗号化プロセスの開始前に、ランサムウェアの所有者は、被害者の活動を監視し、一般的なシステム データと特定のユーザーに関連する個人データを収集できるキーロギング プログラムをいくつかドロップします。まさにそのような資格情報の収集と監視活動を通じて、ハッカーは攻撃の範囲を拡大し、同じネットワークに接続されている他のデバイスやリソースを侵害する可能性があります。同時に、収集されたデータにより、ハッカーは被害者が個人ユーザーか企業かに応じて、必要な身代金の額をカスタマイズすることもできます。その結果、Crysis ランサムウェアの亜種が大規模な企業ネットワークに侵入した場合、この金額は数千ドルに達する可能性があります。

インストール後、ランサムウェアが実行する最初のアクションは、Windows レジストリに独自のスタートアップ キーを作成することと、C:\Windows\System32、C:\Program Data などの正当な Windows ファイルを含むフォルダーにそのコードのコピーを作成することです。 、C:\Program Files、および C:\Users\Programs\Startup。これは、マルウェアの永続性を確保し、最近作成されたファイルの暗号化を可能にするために行われます。 Crysis に属する悪意のあるファイル、プロセス、およびレジストリ キーにはランダムに異なる名前が付けられる可能性があるため、それらをすぐに認識し、Windows オペレーティング システムに属する正当なオブジェクトと区別することは困難です。これが、このランサムウェアの除去に通常、専門のマルウェア クリーニング ツールが必要になる理由の 1 つです。

Crysis ルーチンの次のステップは、感染したコンピュータのハード ディスク上のすべてのファイルをスキャンし、それらを暗号化に適したファイルの組み込みリストと比較することです。このリストには、一般的なファイル形式のほぼすべてが含まれているため、マルウェアは、あらゆる形式の貴重なユーザー データを含む可能性のあるすべてのファイルを確実に識別して暗号化できます。さらに、Crysis は、その最新バージョンが拡張子のないシステム ファイルや実行可能ファイルを含む、感染したマシン上のほぼすべてのファイルを暗号化できるため、ファイルの場所に関係なく、真の注目を集めるランサムウェアの脅威になりました。固定、リムーバブル、またはネットワーク ドライブ。これは、他のランサムウェアの事例ではこれまで見られなかったものであり、Crysis/Dharma ランサムウェア ファミリの恐ろしい悪意のある機能を証明しています。 Crysis ランサムウェアで採用されている暗号化エンジンに関しては、ランサムウェア ファミリ全体の典型として、Crysis は RSA 暗号化と AES-128 暗号化アルゴリズムを組み合わせて使用し、秘密鍵をハッカーのサーバーに保存します。 2016 年の最初の出現以来、Crysis ファミリーのさまざまなランサムウェアの脅威が、暗号化されたファイルにさまざまな拡張子を付加してきました。最初のバージョンからの時系列で、これらの拡張子は、.crysis、.dharma、.wallet、.onion、.arena、.cobra、、java、.arrow、.bip、.cmb、.brr、.ガンマ、.bkp、.monro、.boost、.adobe、.cccmn、.AUDIT、.tron。今年11月中旬に検出されたCrysisの最新バージョンでは、ロックされたファイルに.Backと.Bearの拡張子が追加されていますが、場合によっては、攻撃者の連絡先アドレスも暗号化されたファイルの名前に追加されています。感染したユーザーごとに個別に生成される一意の被害者 ID として。

暗号化が完了すると、Crysis はテキスト ファイルの形式で身代金メモを作成します。このメモには、マルウェアの所有者が被害者からの連絡方法と、身代金の支払い方法が説明されています。マルウェアは通常、身代金メモ用に 2 つのファイルを作成します。1 つは自動的に開いてユーザーのデフォルトのデスクトップ イメージを置き換える HTML ファイル、もう 1 つはデスクトップに配置され、場合によっては感染したフォルダーにも配置される TXT ファイルです。これらの身代金メモファイルには、Help_Decrypt_FILES.html、Help_Decrypt_FILES.txt、info.hta、Files encrypted!!.txt という名前が付けられますが、身代金メモ自体には次のように記載されています。

"注意! あなたのコンピュータはウイルス エンコーダに攻撃されました。

すべてのファイルは暗号化されており、元のキーがなければ回復は不可能です!デコーダーと元のキーを取得するには、メールアドレス:dalailama2015@protonmail.ch 宛てに、ID を記載した件名「encryption」でメールを送信する必要があります。

ケースに書き込んで、空の脅威であなたと私たちの時間を無駄にしないでください。

適切な人だけの手紙への返信は無視するのが適切ではありません。

PS 48 時間以内に最初のメール アドレスから応答がない場合にのみ、この代替メール goldman0@india.com を使用してください。」

調査によると、Crysis ランサム ノートに記載されている 2 つのメール アドレスは、チェコ共和国とインドにあるドメインに属していますが、この事実から、マルウェアもこれらの国から発信されていると結論付けることはできません。 2017 年後半に登場したバージョンでは、被害者に支払い方法について別のメール アドレス cranbery@colorendgrace.com に連絡するように指示しています。マルウェアが被害者との通信に使用するその他の既知のアドレスには、Decryptallfiles@india.com、Tree_of_life@india.com、mailrepa.lotos@aol.com、Guardware@india.com などがあります。

2017 年 5 月より前にリリースされた特定のバージョンでは、無料の復号化ツールがリリースされていますが、その他の亜種では、暗号化されたファイルがバックアップからしか復元できないことも珍しくありません。これは、Crysis が実行できる別の悪意のあるアクティビティに由来します。これは、シャドウ ボリューム コピーとシステム復元ポイントを削除するようにプログラムできるため、専門的なバックアップ リカバリ ソリューションがなければ、暗号化されたデータのリカバリは不可能です。このマルウェアは、感染したコンピューターに追加のトロイの木馬やその他の脅威を展開することもできるため、攻撃者は、たとえば、すべてのユーザー アクティビティをリアルタイムでスパイすることができます。 Crysis ランサムウェアによってドロップされる人気のある悪意のあるペイロードには、暗号通貨マイナー、キーロガー、およびその他のウイルスも含まれます。

予防と駆除のテクニック

Crysis ランサムウェアへの感染を避けるために、コンピュータの通信チャネルには強力なパスワードを使用することをお勧めします。さらに、ユーザーは、信頼できるマルウェア対策プログラムをインストールし、ファイアウォールを有効にして、システムを常に最新の状態に保つことをお勧めします。 Crysis ランサムウェアの感染は、悪意のあるコンテンツを含む可能性のある疑わしい Web サイトの回避、不明な送信者からの電子メールの添付ファイルの無視、許可されたソースからのファイル、プログラム、およびソフトウェア更新のダウンロードなど、インターネットでの責任ある安全な行動によっても防止できます。マルウェアがシステムから削除された後に、そのようなランサムウェアの脅威によってロックされたファイルを回復できる唯一の方法が、場合によっては、すべての重要なデータの定期的なバックアップを維持することも必須です。

コンピューターが Crysis に感染したら、専門の駆除ツールを使わずに駆除することはお勧めしません。このタイプのマルウェアは、悪意のあるファイルを Windows オペレーティング システムのコアにドロップし、重要な正当な Windows アプリケーションとプロセスに影響を与え、経験の浅いユーザーがコンピューターの通常の操作を妨げずにこれらを見つけて削除することを難しくします。マルウェアの一部がシステムに残っていると、簡単にファイルの暗号化を再開できるため、Crysis ランサムウェアから PC を完全にクリーンアップすることが非常に重要です。

Crysis Ransomware がコンピューターに侵入すると、影響を受けるハード ドライブをスキャンして、暗号化するファイルを探します。 Crysis Ransomware の構成設定には、検索するファイル拡張子のリストが含まれています。 Crysis Ransomware 攻撃中に暗号化される一般的なファイル タイプは次のとおりです。

.odc、.odm、.odp、.ods、.odt、.docm、.docx、.doc、.odb、.mp4、sql、.7z、.m4a、.rar、.wma、.gdb、.tax、 .pkpass、.bc6、.bc7、.avi、.wmv、.csv、.d3dbsp、.zip、.sie、.sum、.ibank、.t13、.t12、.qdf、.bkp、.qic、.bkf 、.sidn、.sidd、.mddata、.itl、.itdb、.icxs、.hvpl、.hplg、.hkdb、.mdbackup、.syncdb、.gho、.cas、.svg、.map、.wmo、. itm、.sb、.fos、.mov、.vdf、.ztmp、.sis、.sid、.ncf、.menu、.layout、.dmp、.blob、.esm、.vcf、.vtf、.dazip、 .fpk、.mlx、.kf、.iwd、.vpk、.tor、.psk、.rim、.w3x、.fsh、.ntl、.arch00、.lvl、.snx、.cfr、.ff、.vpp_pc 、.lrf、.m2、.mcmeta、.vfs0、.mpqge、.kdb、.db0、.dba、.rofl、.hkx、.bar、.upk、.das、.iwi、.litemod、.asset、.フォージ、.ltx、.bsa、.apk、.re4、.sav、.lbf、.slm、.bik、.epk、.rgss3a、.pak、.big、ウォレット、.wotreplay、.xxx、.desc、. py、.m3u、.flv、.js、.css、.rb、.png、.jpeg、.txt、.p7c、.p7b、.p12、.pfx、.pem、.crt、.cer、.der、 .x3f、.srw、.pef、.ptx、.r3d、.rw2、.rwl、.raw、.raf、.orf、.nrw、.mrwref、.mef、.erf、.kdc、.dcr、.cr2 、.crw、.bay、.sr2、.srf、.arw、 .3fr、.dng、.jpe、.jpg、.cdr、.indd、.ai、.eps、.pdf、.pdd、.psd、.dbf、.mdf、.wb2、.rtf、.wpd、.dxg 、.xf、.dwg、.pst、.accdb、.mdb、.pptm、.pptx、.ppt、.xlk、.xlsb、.xlsm、.xlsx、.xls、.wps。

「.AUF ファイル拡張子」ランサムウェアはファイル暗号化トロイの木馬であり、攻撃によってファイルの大部分がすぐにアクセス不能になる可能性があります。これは、この脅威が、ドキュメント、画像、ビデオ、アーカイブなどの一般的なファイル形式のコンテンツをロックするために、生成された一意の暗号化キーを利用する安全なファイル ロック アルゴリズムを使用するようにプログラムされているためです。暗号化されたすべてのデータの名前は、「.AUF」拡張子を含むように変更されるため、たとえば、「backup.rar」というファイルは、攻撃後に「backup.rar.AUF」という名前になります。

「.AUF ファイル拡張子」ランサムウェアは、Crysis Ransomware のわずかに変更された亜種として識別されており、残念ながら、その被害者はファイルの回復を支援する無料の復号化プログラムに依存することができません。 「.AUF ファイル拡張子」ランサムウェアは、攻撃を実行した後、被害者に連絡先の詳細と、ファイルを再び使用できるようにしたい場合に行うべきことについての指示を被害者に提供することを目的とした身代金メモを投下します。悪いニュースは、攻撃者が提供するソリューションがかなり高価であることです.攻撃者は、復号化ソフトウェアと引き換えにビットコインの支払いを要求します。あなたのコンピュータをマルウェアに感染させたばかりの匿名のサイバー犯罪者に送金することはお勧めしません。 Crysis Ransomware ファミリーのこの特定のメンバーに使用される電子メールは Decisivekey@tutanota.com です。

「.AUF File Extension」ランサムウェアの被害者として、攻撃者に連絡することさえ考えるべきではありません。代わりに、信頼できるマルウェア対策ツールをすぐに実行し、そのスキャナーを使用して、「.AUF ファイル拡張子」ランサムウェアにリンクされているすべてのファイルを根絶する必要があります。このタスクが完了したら、回復プロセスの最後のステップに進む必要があります。このステップでは、バックアップからファイルを復元するか、代替のファイル回復ユーティリティを使用する必要があります。

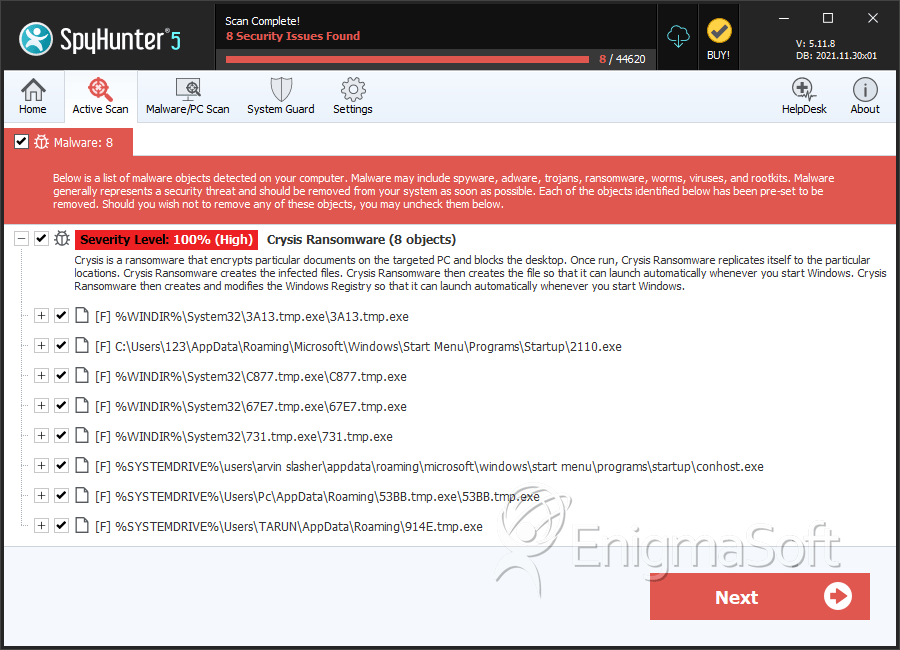

SpyHunterはCrysis ランサムウェアを検出して削除します

ファイルシステムの詳細

| # | ファイル名 | MD5 |

検出

検出: SpyHunter によって報告された、感染したコンピューターで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

|

|---|---|---|---|

| 1. | 3A13.tmp.exe | cced409e95d6c2e44823381df3880d96 | 139 |

| 2. | 2110.exe | 2566cea080491a6e9c64102b66cb2d1a | 103 |

| 3. | C877.tmp.exe | b0f46ff6a22ba47e9847c60bf231d16d | 94 |

| 4. | 67E7.tmp.exe | 846b068b46c7e07fd375c5337b50476b | 91 |

| 5. | 731.tmp.exe | 7c7d821e85b6f5d237612a0ad63c5244 | 85 |

| 6. | conhost.exe | e17c681354771b875301fa30396b0835 | 80 |

| 7. | 53BB.tmp.exe | b510cded2f1ecb49eca3bf95b2ce447e | 77 |

| 8. | 914E.tmp.exe | dcfd90a02459ee819324c016c1d8ced3 | 76 |

| 9. | DD27.tmp.exe | 45cef6ecf660235aecb98dc1464e71cb | 74 |

| 10. | A32F.tmp.exe | 967238434e258179705b842946715064 | 67 |

| 11. | E62B.tmp.exe | e853c4cbf08ee22314aa3774df173253 | 62 |

| 12. | B7C9.tmp.exe | 9390d7fcb41867482a31c355c311ba03 | 49 |

| 13. | bea04ab8.exe | 200006d00a2864eff09d0bd250c31511 | 47 |

| 14. | 7bd2.tmp.exe | bdcc1679cd27d8b9e601c58e4b2a4f4e | 45 |

| 15. | 3CD.tmp.exe | 299ed986a6988eb277a59c377d72f538 | 44 |

| 16. | 75E6.tmp.exe | 6bd4da60c0a7e5f1cfa78c6f9ed46c82 | 38 |

| 17. | 99FE.tmp.exe | 3b6920ae5d16db71e5faec28ec14839c | 36 |

| 18. | 63D9.tmp.exe | fb18d3a278711aa1c2aa810adc020fe7 | 21 |

| 19. | a881.tmp.exe | 289b13c43f1591d099b8fbf9a3c6fd52 | 17 |

| 20. | 113_1.exe | d514d2c83259736eb02e9c21c70cf7ce | 13 |

| 21. | 1Ocean.exe | 6493d3c8185bc890925ab2533072b560 | 10 |

| 22. | y5sxvjna.part | 681949435d7ea0b71d91078943411a39 | 9 |

| 23. | exp1mod.exe | 16f83403eb45474dcb00395fc671bcdd | 6 |

| 24. | cc08.tmp.exe | 2cd0b38ee73521578c487b744606c63c | 4 |

| 25. | d2c14b63.exe | 31ce952855b8a993518b6ff0397bd1ea | 2 |

| 26. | 20e12340.exe | 2a446a0c99194d0d869ac0afb53c7445 | 2 |

| 27. | 7b50d997.exe | 97759efa7a6a80ea4edcfad8272d6a4c | 2 |

| 28. | dfx+ychs.part | cf00c5806fd9be5886fe65735244bf1e | 1 |