DarkSideランサムウェア

脅威スコアカード

EnigmaSoft脅威スコアカード

EnigmaSoft Threat Scorecards は、当社の調査チームによって収集および分析されたさまざまなマルウェア脅威の評価レポートです。 EnigmaSoft Threat Scorecards は、現実世界および潜在的なリスク要因、傾向、頻度、有病率、永続性など、いくつかの指標を使用して脅威を評価し、ランク付けします。 EnigmaSoft の脅威スコアカードは、当社の調査データと指標に基づいて定期的に更新され、システムからマルウェアを削除するソリューションを求めるエンド ユーザーから、脅威を分析するセキュリティの専門家まで、幅広いコンピューター ユーザーに役立ちます。

EnigmaSoft 脅威スコアカードには、次のようなさまざまな有用な情報が表示されます。

ランキング: EnigmaSoft の脅威データベースにおける特定の脅威のランキング。

重大度:脅威評価基準で説明されているように、リスク モデリング プロセスと調査に基づいて数値で表された、オブジェクトの決定された重大度レベル。

感染したコンピュータ: SpyHunter によって報告された、感染したコンピュータで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

脅威評価基準も参照してください。

| 脅威レベル: | 100 % (高い) |

| 感染したコンピューター: | 1 |

| 最初に見た: | January 23, 2014 |

| 最後に見たのは: | May 16, 2021 |

| 影響を受けるOS: | Windows |

DarkSide Ransomwareは、PCを人質にすることで、コンピューターユーザーから金銭を強要する目的で作成されたマルウェアの一種です。 DarkSide Ransomwareが金銭恐喝スキームを実行するタスクは、ファイルの暗号化から始まります。これは、ユーザーが悪意のあるスパムメールの添付ファイルを開いたために、システムにロードされた後に行われます。

DarkSide Ransomwareは、PCを人質にすることで、コンピューターユーザーから金銭を強要する目的で作成されたマルウェアの一種です。 DarkSide Ransomwareが金銭恐喝スキームを実行するタスクは、ファイルの暗号化から始まります。これは、ユーザーが悪意のあるスパムメールの添付ファイルを開いたために、システムにロードされた後に行われます。

DarkSideランサムウェアは、多くのファイルを暗号化し、同様のファイル拡張子を追加することが知られています。 DarkSide Ransomwareによって暗号化された各ファイルは簡単に識別および検索できますが、暗号化が無効であるため、アクセスしたり開いたりすることはできません。そのため、システムを通常の操作に戻したいコンピューターユーザーは、身代金を支払うか、問題を解決するための別のプロセスを見つけるかを選択する必要があります。

DarkSideは、米国東海岸で消費される燃料のほぼ半分を運ぶ責任がある米国最大の燃料パイプラインと見なされているコロニアルパイプラインを閉鎖した攻撃の原因であることが判明しました。当局は現在、パイプラインを制御するシステムを攻撃するランサムウェアの脅威であると思われる攻撃を調査しています。これは、燃料の価格に悪影響を及ぼし、地域に多大な経済的影響を与える可能性があります。

目次

DarkSideは何を望んでいますか?

DarkSideランサムウェアキャンペーンがコロニアルパイプラインを閉鎖したため、攻撃の背後に政治的な目的があるのではないかと疑うのは自然なことです。 結局のところ、サイバー戦争の範囲はここ数年で拡大しているだけであり、これが国の資金による攻撃であったとしても驚くことではありません。一部の研究者は、言語がロシア語、ウクライナ語、アルメニア語に設定されている場合、この感染はシステムを暗号化しないため、東ヨーロッパのハッカーグループがDarkSideランサムウェアの背後にいる可能性があることも示唆しています。それにもかかわらず、DarkSideの開発者は、彼らのWebサイトを通じて、燃料システムの破壊は決して彼らの目的の1つではなく、彼らの唯一の目的は金銭的利益であると主張しました。

DarkSideがすべての攻撃を直接管理するわけではないことも指摘しておく必要があります。ハッカーには、DarkSide Ransomwareを使用する多くのアフィリエイトがあり、それらのアフィリエイトは独自のターゲットを選択できます。コロニアルパイプラインは、たまたまそれらの関連会社の1つによってターゲットとして選ばれたようです。その結果、DarkSideは、明確なターゲットレビューを導入することにより、将来的に社会的影響を回避しようとしていると主張しています。ハッカーが他のシステムに感染し続けることを意味するだけなので、これ以上有望に聞こえるわけではありません。

コロニアルで正確に何が起こったのですか?

最も一般的なランサムウェアの配布方法は、スパムメールの添付ファイルです。 DarkSideランサムウェアでは、攻撃ベクトルがわずかに異なっていたようです。感染はCOVID-19パンデミックの状況を悪用したに違いありません。そこでは多くのサラリーマンが現在自宅で働いています。同じことがコロニアルパイプラインの従業員にも当てはまります。

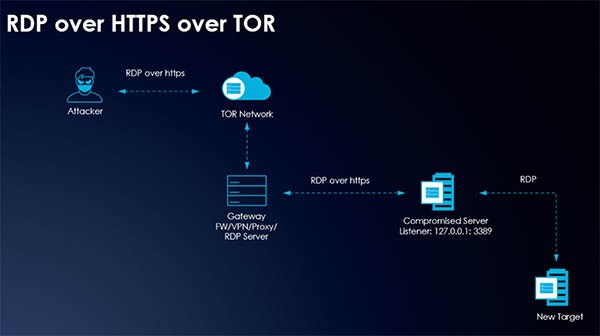

誰かが自宅で仕事をしているとき、彼らのホームネットワークはオフィスのネットワークほど安全ではないため、彼らはより多くのセキュリティの脅威に直面します。 DarkSide Ransomwareは、リモートデスクトッププロトコルアプリケーション(TeamViewerやMicrosoft Remote Desktopなど)を使用して、コロニアルのシステムにアクセスします。彼らは基本的に、コロニアルの従業員が所有し、機密性の高い内部システムに入ったアカウントログインの詳細を総当たり攻撃しました。これは、従業員がアカウントを保護するために強力なパスワードを使用しないことも意味しますが、それはさらに別の問題です。

いずれにせよ、DarkSideがシステムへのアクセスに使用できる弱いリンクを見つけると、それらは侵害された仮想デスクトップインフラストラクチャ(VDI)に入ります。次に、悪用されたサーバーを介して別のリモートデスクトッププロトコルを展開することにより、接続が中断されないようにします。ターゲットシステムへのアクセスに使用された元の脆弱性にパッチが適用された場合でも、DarkSideはシステムアクセスを保持します。

DarkSideコマンドアンドコントロール。出典: Varonis.com

ハッカーがシステム内に入ると、DarkSideランサムウェアに感染します。感染には3つの主要な段階があります。 1つ目は自己注入で、マルウェアは自身のコピーを%AppData%ディレクトリにドロップし、CMDコマンドを使用して既存のプロセスにコードを挿入します。このステップ中に、DarkSideが仮想マシンで実行されていることをプログラミングが検出すると、DarkSideの実行が停止する場合があります。

マルウェアがプロセスの障害を検出しない場合、マルウェアはステルスPowerShellコマンドの実行に進み、影響を受けるマシン上のターゲットデータのすべてのバックアップコピーとシャドウコピーを削除します。これは、ほとんどのランサムウェア感染の間で一般的な方法です。

最後に、3番目のステップには、ファイルの暗号化である主要なpiècederésistanceが含まれます。すべてが始まる前に、DarkSide Ransomwareは、暗号化プロセスを妨げる可能性のあるプロセスのリストを閉じます。影響を受けるすべてのファイルは、名前の末尾に8文字の文字列を受け取ります。これは、ファイルがDarkSideランサムウェアによって暗号化されていることを示します。

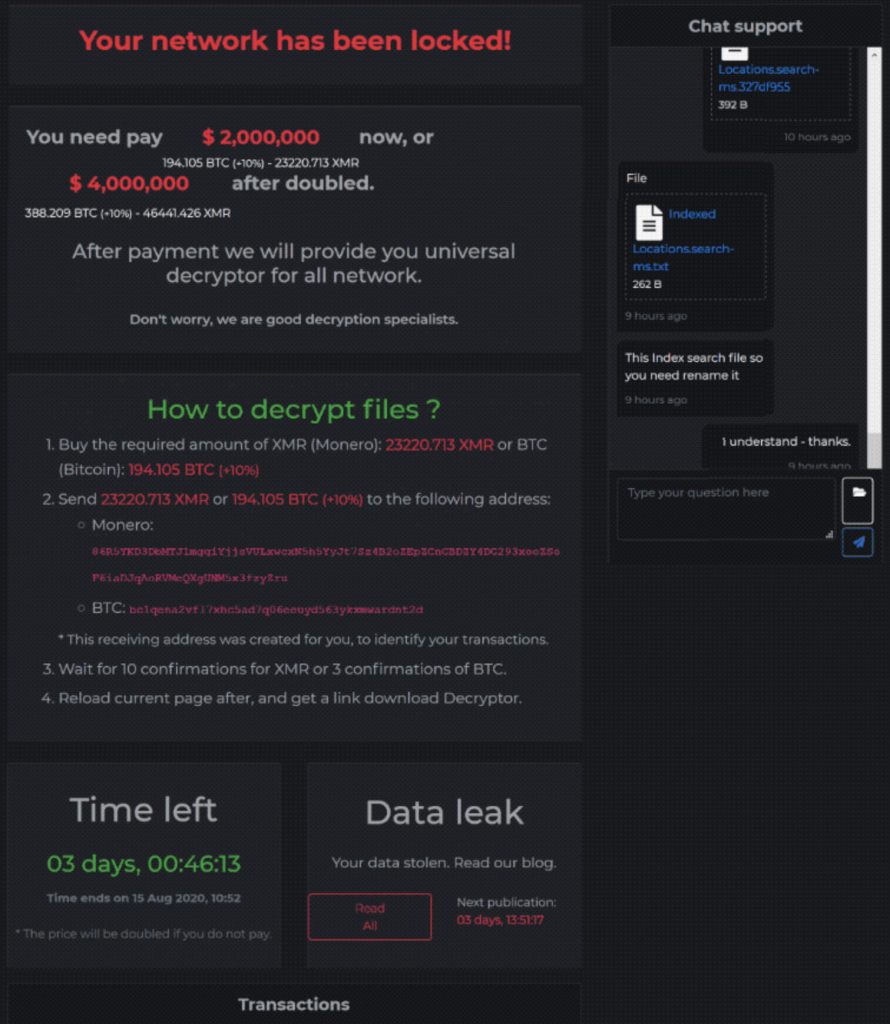

同じことがコロニアルのシステムにも起こり、DarkSideはほぼ100GBのデータを人質に取って盗むことに成功しました。彼らは、次の身代金メモを表示することにより、それをインターネットに漏らすと脅迫しました。

ネットワークがロックされました!

今すぐ$ 2,000,000を支払うか、2倍にすると$ 4,000,000を支払う必要があります。

支払い後、すべてのネットワークにユニバーサル復号化機能を提供します。

コンピューターを制御するパイプラインに表示される実際の身代金メモの画像(下)に示されているように、ハッカーグループが要求する2,000,000ドル以上の金額は法外です。

DarkSideランサムウェア身代金メモ画像

上記の身代金メモが被害者の画面に表示されます。ただし、TXT形式のファイルでターゲットシステムにドロップされる別の身代金メモがあります。通常、ファイル名には「README」というフレーズが含まれています。そのメモには、DarkSideチームに連絡する方法の説明が付属しており、次のように述べています。

------------ [DarkSideへようこそ] ------------>

何が起こった?

-------------------------------------------------

コンピューターとサーバーは暗号化されており、個人データがダウンロードされました。強力な暗号化アルゴリズムを使用しているため、データを復号化することはできません。

しかし、私たちから特別なプログラムを購入することですべてを復元することができます-ユニバーサル復号化。このプログラムは、すべてのネットワークを復元します。

以下の手順に従ってください。すべてのデータが復元されます。

データ漏えい

-------------------------------------------------

まず第一に、私たちはそれ以上をアップロードしました_ データ。

あなたの個人的なリークページ(TOR LINK):http:// darkside。玉ねぎ/

このページには、ダウンロードされたファイルの例があります。

データはプリロードされており、料金を支払わない場合は自動的にブログに公開されます。

公開後、データは誰でもダウンロードでき、CDNに保存され、少なくとも6か月間利用できます。

私たちは準備ができています:

-盗まれたデータの証拠を提供するため

-盗まれたデータをすべて削除します。

何が保証されますか?

-----------------------------------------------

私たちは評判を大切にしています。私たちが仕事と責任を果たさなければ、誰も私たちに支払いをしません。これは私たちの利益にはなりません。

すべての復号化ソフトウェアは完全にテストされており、データを復号化します。また、問題が発生した場合のサポートも提供します。

1つのファイルを無料で復号化することを保証します。サイトにアクセスして、お問い合わせください。

お問い合わせ方法は?

-----------------------------------------------

TORブラウザを使用します。

1)次のサイトからTORブラウザをダウンロードしてインストールします:https://torproject.org/

2)当社のウェブサイトを開きます:http:// darkside。玉ねぎ/

言うまでもなく、身代金はBTCで支払われることになっていますが、盗まれたデータの代金を支払う代わりに、コロニアルはFBIやその他の政府機関や民間機関に被害の軽減を支援するよう呼びかけました。暗号化された情報を含むクラウドコンピューティングシステムは、脅威を封じ込めるためにオフラインにされました、そしてそれは本質的に東海岸の燃料供給の混乱を引き起こしたものでした。

話はまだ発展途上で、実際の身代金の支払いは発表されておらず、コロニアルが暗号化されたデータにいくら支払うか、またはそれが何かを支払うかどうかを推測することしかできません。以前の攻撃事例は、DarkSideが年間収益で数十億ドルを稼ぐ企業に共感を示さないことを示唆しています。ただし、彼らと交渉することは可能であり、DarkSideはインスタントチャットを使用して被害者と通信するため、交渉は迅速かつ効果的になります。

2021年1月に、別の米国企業がDarkSideランサムウェア攻撃に見舞われました。サイバー犯罪者は3000万ドルの身代金支払いを要求しましたが、同社は代わりに1,100万ドルの支払いを交渉し、価格を3分の2近く引き下げました。

一方、暗号化されたデータと被害者が支払いを迫られている二重恐喝戦術の他に、DarkSideは恐喝を行うこともできます。機密データを暗号化するとともに、影響を受ける企業がデータリリースの支払いを拒否した場合、グループはデータを盗み、漏洩すると脅迫する可能性があります。

さらに、DarkSideはさまざまな組織からログインの詳細を収集する場合もあります。これらの組織にセキュリティ上の欠陥を通知する代わりに、収集した情報を最高入札者に販売して、他の攻撃を実行できるようにします。

一般的なランサムウェアの傾向

このランサムウェア攻撃は、このような攻撃が全国レベルで多くの損害を引き起こす可能性がある最新のランサムウェアの傾向の明確な例です。ランサムウェア攻撃は、個人ユーザーではなく常に企業を標的にしてきましたが、重要な産業インフラストラクチャも影響を受ける可能性があることは容易に理解できます。ダークサイドランサムウェアは、として悪名高いようになっていない場合であってもWannaCry 、それは世界的なサイバーセキュリティの専門家への追加のパズルを提供します。

DarkSide Ransomwareは、主要な開発者(この場合はDarkSide)がマルウェアを作成し、それを販売または「アフィリエイト」にレンタルする、現在最も著名なランサムウェアビジネスモデルも表示します。これまでのところ、セキュリティ研究者は、DarkSideランサムウェア攻撃に関連する少なくとも5つの関連会社を特定しています。

DarkSideの「アフィリエイト」になるには、潜在的なパートナーが最初に面接に合格する必要があります。インタビューに合格し、DarkSideを使用しているグループの一部は、割り当てられたコードネームで識別されます。 FireEyeの研究者は、これらのグループのいくつかをUNC2628、UNC2659、およびUNC2465として示しています。

UNC2465は、2019年4月から活動しています。このグループは、フィッシングメールを使用して、潜在的な被害者にDarkSideを配信しています。このグループはまた、Smokedhamバックドアを使用してターゲットシステムにアクセスします。 UNC2659とUN2628は、2021年の初めから活動している比較的新しいグループです。UNC2628は、侵入後2〜3日以内に暗号化を進める傾向があり、このグループもREvilと連携していたと考えられています。 UNC2628は、感染後、ファイルの暗号化が進むまでに平均で約10日かかり、TeamViewerソフトウェアを悪用することで、影響を受けるコンピュータの永続性を維持します。

さまざまな侵入パターンと暗号化パターンを無視して、アフィリエイトが所定のターゲットに感染すると、メインのハッカーチームはアフィリエイトの収益の一定の割合を受け取ります。さまざまなレポートに基づいて、アフィリエイトが身代金の支払いで$ 500,000未満を受け取った場合、ダークサイドは収集された身代金の支払いから25%の削減を取得します。パートナーが5ml以上を集めると、削減額は収益の10%になります。このビジネスモデルは、サービスとしてのランサムウェアと呼ばれます。

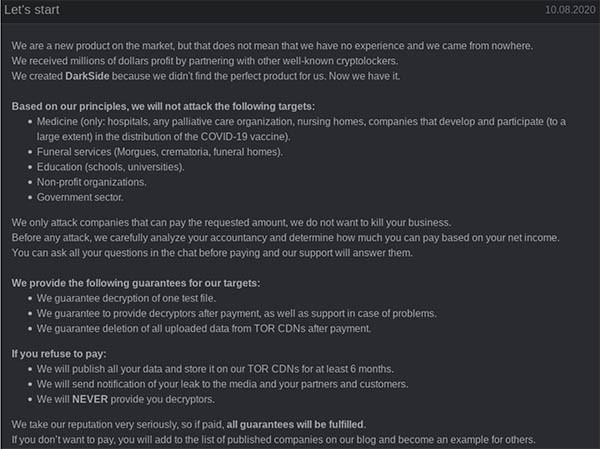

DarkSideは、潜在的な顧客にとってより魅力的なものにするために、自社のWebサイトで競争力のあるマーケティングキャンペーンを実施しています。 2020年8月にランサムウェアが最初にリリースされたときでも、新製品は「プレスリリース」を通じて発表されたため、グループは非常に熱心で宣伝に熱心です。

チームは、彼らは新製品を発表しますが、決してランサムウェア分野の初心者ではないと言います。彼らはまた、彼らがヘルスケア、葬儀、教育、非営利、および政府機関を攻撃しないと言っているので、彼らが誠実さを持っていることを示しています。繰り返しますが、これは、DarkSideがコロニアルへの攻撃で社会的混乱を引き起こすことを意図していなかったという前述の主張を支持します。

潜在的な犠牲者も彼らの広告で忘れられていません。 DarkSideによると、被害者は1つのテストファイルの復号化を取得し、身代金の支払いが転送されると、すべてのファイルの復号化キーが発行されることが保証されます。また、アップロードしたファイルをサーバーから削除することも約束します。

DarkSideランサムウェアの広告。出典: KrebsOnSecurity.com

セキュリティの専門家はこれについて100%確信することはできませんが、DarkSideチームのメンバーの一部はREvilと呼ばれる別のランサムウェア感染の背後にいたと考えられています。次に、REvilは別の名前であると考えられているGandCrabさらに別のランサムウェアサービスとして2019年にその店を閉める前に、その犠牲者から複数の$ 20億を強要され、。

このような包括的な脅威には、多面的なソリューションが必要です。強力なマルウェア対策プログラムを使用することは、危険なハッカーグループとのこの戦いにおける1つの足がかりにすぎません。また、潜在的なセキュリティの脅威と重要なサイバーセキュリティ慣行について従業員を教育することも重要です。従業員が機密情報を管理する場合、組織のシステムにアクセスするときに、強力なパスワードと安全なネットワーク構成を使用する必要があります。そうしないと、DarkSideRansomwareのようなものがさらに別の攻撃を実行するのは簡単すぎます。

ランサムウェアがどこにも行かないことは明らかであり、そのような攻撃は企業だけでなく国家安全保障にとっても差し迫った問題になりつつあります。ランサムウェアの平均支払い額は、2020年の第2四半期から第3四半期にかけて31%増加しました。また、2020年内に米国だけで2,400以上の政府機関、医療機関、学校がランサムウェア攻撃の影響を受けました。

DarkSideの場合、上記の機関は主な標的ではないと言われていますが、攻撃を回避するのは難しくなっています。この差し迫った状況は、Cybersecurity and Infrastructure Security Agency(CISA)によっても認められています。 2021年5月11日、代理店は「 ランサムウェア攻撃によるビジネスの配布を防ぐ」ための一連の推奨事項を発表しました。推奨事項のリストには次のものが含まれます(ただし、これらに限定されません)。

- 多要素認証の採用

- フィッシング攻撃を回避するためのスパムフィルターの使用

- サイバー攻撃を防ぐためのユーザー/従業員のトレーニングの奨励

- ネットワークトラフィックのフィルタリング

- 定期的なソフトウェアアップデート

- 定期的なデータバックアップ

さまざまな報道機関が、コロニアルが身代金としてほぼ500万ドルを支払ったと報告しています。同社は先週の金曜日、5月7日金曜日にDarkSide Ransomwareに見舞われ、攻撃からわずか数時間後に暗号通貨で身代金を支払ったと伝えられています。盗まれたデータを復元するために会社が身代金を支払ったことは明らかですが、そのような迅速な支払いは、将来のランサムウェア攻撃についての懸念も引き起こします。これにより、犯罪者は、身代金を支払う可能性が高く、ポケットが深い有名企業やその他の企業をターゲットにし続けることができます。

また、DarkSideが暗号化されたデータを復元するための復号化ツールを提供したにもかかわらず、コロニアルはネットワークを復元するために独自のバックアップを使用する必要がありました。数百ギガバイトのデータを復号化する必要がある場合、復号化ツールには制限がある可能性が非常に高くなります。