エモテット

脅威スコアカード

EnigmaSoft脅威スコアカード

EnigmaSoft Threat Scorecards は、当社の調査チームによって収集および分析されたさまざまなマルウェア脅威の評価レポートです。 EnigmaSoft Threat Scorecards は、現実世界および潜在的なリスク要因、傾向、頻度、有病率、永続性など、いくつかの指標を使用して脅威を評価し、ランク付けします。 EnigmaSoft の脅威スコアカードは、当社の調査データと指標に基づいて定期的に更新され、システムからマルウェアを削除するソリューションを求めるエンド ユーザーから、脅威を分析するセキュリティの専門家まで、幅広いコンピューター ユーザーに役立ちます。

EnigmaSoft 脅威スコアカードには、次のようなさまざまな有用な情報が表示されます。

ランキング: EnigmaSoft の脅威データベースにおける特定の脅威のランキング。

重大度:脅威評価基準で説明されているように、リスク モデリング プロセスと調査に基づいて数値で表された、オブジェクトの決定された重大度レベル。

感染したコンピュータ: SpyHunter によって報告された、感染したコンピュータで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

脅威評価基準も参照してください。

| ランキング: | 13,515 |

| 脅威レベル: | 80 % (高い) |

| 感染したコンピューター: | 4,925 |

| 最初に見た: | June 28, 2014 |

| 最後に見たのは: | June 14, 2025 |

| 影響を受けるOS: | Windows |

Emotetは5年ほど前に銀行のトロイの木馬として始まりましたが、それ以上になりました。最近では、世界で最も危険なボットネットおよびマルウェアドロッパーの1つになっています。攻撃を完全に収益化するために、Emotetは多くの場合、新しいバンキングトロイの木馬、電子メールハーベスタ、自己増殖メカニズム、情報窃盗、さらにはランサムウェアをドロップします。

Emotetは5年ほど前に銀行のトロイの木馬として始まりましたが、それ以上になりました。最近では、世界で最も危険なボットネットおよびマルウェアドロッパーの1つになっています。攻撃を完全に収益化するために、Emotetは多くの場合、新しいバンキングトロイの木馬、電子メールハーベスタ、自己増殖メカニズム、情報窃盗、さらにはランサムウェアをドロップします。

セキュリティ研究者は、Emotetの背後にいる脅威アクターは、2019年6月から夏休みを取り、コマンドアンドコントロール(C2)アクティビティさえ停止することに注意しました。しかし、夏の数か月が終わりに近づき始めたため、セキュリティ研究者はEmotetのC2インフラストラクチャのアクティビティが増加していることに気付き始めました。 2019年9月16日の時点で、Emotetはソーシャルエンジニアリングに依存したスパムキャンペーンの再活性化をすでに開始しています。

目次

Emotetは、スパムメールキャンペーンを誘致することにより、コンピューターユーザーをターゲットにしています

Emotetが被害者に感染した最も巧妙で恐ろしい方法の1つは、盗まれた電子メールコンテンツによるものでした。マルウェアは、被害者の受信トレイをスワイプし、既存の会話をコピーし、それを自身の電子メールで使用します。 Emotetは、通常Microsoft Word文書を装ってマルウェアに感染した添付ファイルを開かせるために、被害者の未読メールへの「返信」で実際のメッセージの本文を引用します。

進行中の会話への返信を期待している人が、この方法でだまされる可能性があることを確認するのに、多くの想像力は必要ありません。さらに、本物の電子メールの内容や件名ヘッダーを含む既存の電子メールの会話を模倣することにより、メッセージははるかにランダム化され、スパム対策システムによるフィルタリングが困難になります。

興味深いのは、Emotetがコンテンツを盗んだ電子メールを使用して、潜在的な被害者に送信しないことです。代わりに、解除された会話をネットワーク内の別のボットに送信し、その後、完全に独立した送信SMTPサーバーを使用して、完全に異なる場所からメールを送信します。

セキュリティ研究者によると、Emotetは、夏休み前の攻撃メッセージの約8.5%で盗まれた電子メールの会話を使用していました。ただし、休暇シーズンが終わりに近づいたため、この戦術はより顕著になり、Emotetの送信メールトラフィックのほぼ4分の1を占めています。

サイバー詐欺師はEmotetを利用して個人データを盗みます

コンピューターから個人情報を盗もうとするサイバー詐欺師が利用できるツールは、事実上無限です。 Emotetは、疑いを持たないコンピューターユーザーからデータを盗むように設計されたマルウェアを拡散する大量のスパムメールキャンペーンを開始する方法で非常に効果的なマルウェアの脅威です。 Emotetが機能する方法は、攻撃的なフィッシング手法を使用してコンピューターユーザーからデータを盗むように特別に設計されたDridexトロイの木馬など、他のリスクの高いコンピューターの脅威に対するバックドアを開くことです。

正しいタイプのハッカーやサイバー詐欺師が使用する場合、Emotetはコンピューターに侵入して複数のマルウェアの脅威をロードおよびインストールする方法で使用される可能性があります。それでも、追加でインストールされた脅威は、コマンド&コントロール(C&C)サーバーに接続して、感染したシステムで実行するための指示をダウンロードする可能性があるため、より危険です。

Emotetの効果を軽視しないでください

Emotetほど広範囲に及ぶマルウェアの脅威の場合、コンピューターユーザーは必要な予防措置を講じて、Emotetからの攻撃を防ぐ必要があります。反対に、Emotetに攻撃された人は、脅威を安全に検出して排除するために必要なリソースを見つけたいでしょう。 Emotetを長時間コンピューターで実行できるようにすると、データが盗まれるリスクが指数関数的に増加します。

Emotetの削除や適切な予防措置を遅らせる可能性のあるコンピューターユーザーは、PCに保存されている個人データを危険にさらし、個人情報の盗難などの深刻な問題につながる可能性があります。さらに、Emotetは検出が困難な脅威です。これは、主に更新されたマルウェア対策リソースまたはアプリケーションによって実行されるプロセスです。

コンピューターユーザーは、添付ファイル付きの電子メール、特にMicrosoft Word文書形式の添付ファイルを含む電子メールを開くときは常に注意する必要があります。これは、Emotetがマルウェアを拡散する方法として知られています。

Emotetの復活

2019年のある時点で、Emotetのコマンドアンドコントロールサーバーは、Emotetの背後にいる加害者の制御下に置かれることなく、脅威に感染したシステムをシャッターで閉じました。しかし、C&Cサーバーのシャットダウンから間もなく、Emotetは死から復活しました。ハッカーはEmotetを制御するだけでなく、正当なWebサイトを使用して、最初にサイトをハッキングすることでスパムキャンペーンを介して脅威を拡散しています。

Emotetの開発者は、30,000を超えるドメイン名のハッキングされた正当なサイトに属するドメインの多くについて、約66,000の電子メールアドレスをターゲットにしたと伝えられています。 Emotetの作成者によって攻撃された正当なサイトの一部は次のとおりです。

- biyunhui [。] com

- broadpeakdefense [。] com

- charosjewellery [。] co.uk

- customernoble [。] com

- holyurbanhotel [。] com

- keikomimura [。] com

- lecairtravels [。] com

- mutlukadinlarakademisi [。] com

- nautcoins [。] com

- taxolabs [。] com

- think1 [。] com

基本的に、時間の経過とともに確実にマルウェア感染が増加します。 Cisco Talosの研究者は次のように述べています。「脅威グループが沈黙すると、永久になくなることはほとんどありません」と詳述します。「むしろ、これは脅威グループが新しいIOC、戦術、技術、既存の検出を回避できる手順または新しいマルウェアの亜種。」

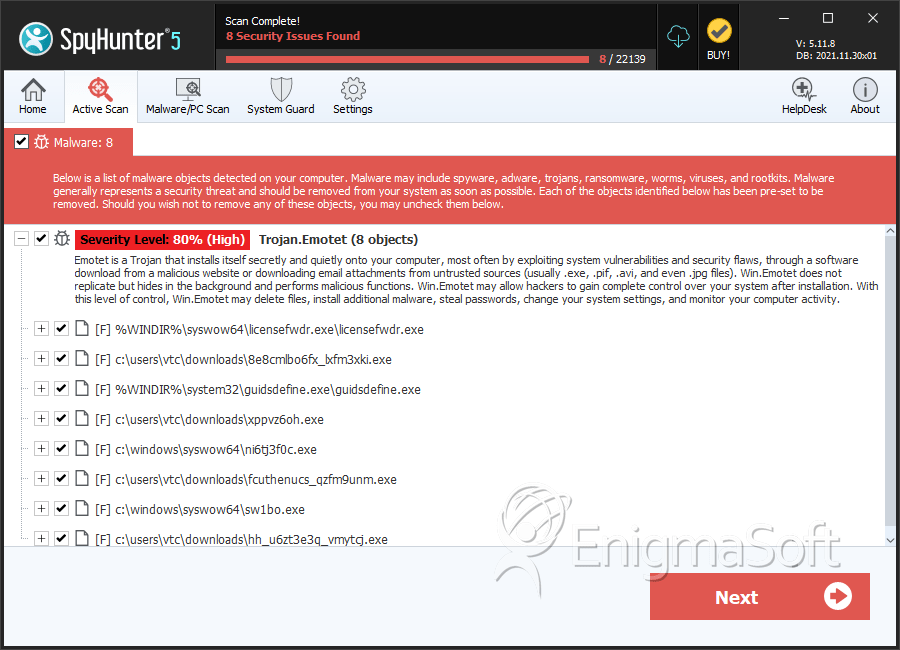

SpyHunterはエモテットを検出して削除します

エモテットスクリーンショット

ファイルシステムの詳細

| # | ファイル名 | MD5 |

検出

検出: SpyHunter によって報告された、感染したコンピューターで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

|

|---|---|---|---|

| 1. | licensefwdr.exe | 3391006372b212ba0be34bf9cc47bb15 | 62 |

| 2. | 8e8cmlbo6fx_lxfm3xki.exe | 0d87835af614586f70e39e2dfdba1953 | 41 |

| 3. | guidsdefine.exe | 8af726850d90d8897096429c8f677fb9 | 34 |

| 4. | ni6tj3f0c.exe | 865eba9b4ee8e93f500232eae85899f9 | 14 |

| 5. | sw1bo.exe | 6957fc973e45d6362c9508297840332c | 14 |

| 6. | fcuthenucs_qzfm9unm.exe | fc620fb26d06a3f15e97fa438e47b4e3 | 13 |

| 7. | hh_u6zt3e3q_vmytcj.exe | 0c12b6e792d5e395f1d0e8e00f2a906b | 9 |

| 8. | 8lqwejk6.exe | 9ab8c51587e3a46950576c545d917e5f | 8 |

| 9. | guidsripple.exe | 954d6e95ef173331841a54b2bacbcd28 | 8 |

| 10. | z7w2_qj.exe | 59dec5b309f882bd3b7b7f4db9de8810 | 7 |

| 11. | file.exe | 110c1f03f6cea56bbc5aea62e9705d24 | 7 |

| 12. | ripplepolic.exe | d3fe0e7a94cf8a04435ecd85d1a85227 | 7 |

| 13. | BA1E.tmp | b25ec6e225cf6247dcb3810470ae86b7 | 6 |

| 14. | 211.exe | 831bbafd3a5596994e3e5407e86a6ab0 | 6 |

| 15. | s9nevcf77pvpbcahes.exe | 9f6d496199d712df75fea0d4f65a774d | 6 |

| 16. | ↇↂↂↂ自転車выпLXXX;ↇↂↂↂ;ЧыПبايسکل.exe | 9d7b1ffdd0d6e8e43032b16dabcb52b4 | 6 |

| 17. | სკუმბრია.exe | 35c973fee6e0f6fd1c9486d25d041c83 | 5 |

| 18. | fu_nid7mlnsu.exe | fecc9b87f6adde022e2e7540469d9668 | 4 |

| 19. | td5g1cst.exe | d42dbba27dc711e5b4a3f4bf83967049 | 4 |

| 20. | cvedvfdyaj.exe | e60048bfaab06dcab844454c33ad5491 | 4 |

| 21. | aizz7dugmz_ddw.exe | 149f8faf3bb1c3cbd1207c133715a480 | 2 |

| 22. | h7kg8jsthbc.exe | c6c70da245a63f7ae7052ebac3fb76c6 | 2 |

| 23. | troj_generic_ec086af0e56b97ea6b427f02f90def0897bb0fe578eed1d48bf33049e4c9d439.exe | 536d98819ef25d5452ef802d4541bb46 | 1 |

| 24. | bc117e6ae77ef72ad0131990943d7a8b3570f0eb9fbe9a7a41e7e43711e5f763.crdownload | 83e70065bf06162895e73ce43f4fdb19 | 1 |

| 25. | eb7f8d53312376570fbd1385b45d1ff3fab6faadfba6c3a3a6c9d30c5e31bb4d.crdownload | 1f4a1df52756bd6ea855b47f039836ee | 1 |

| 26. | 1be6989616522d6ae9b3c301e5f51f0ac0313dfc8497958c616a307cd09657fc.crdownload | 991bd07e70c478affb777a3728942591 | 1 |

| 27. | aba5311be7e0dfbfefdd1f545a701b4e81c9ad8790af6f58f827e6b54f3454e5.crdownload | a4d00e6314149af840bbbf7a70bf1170 | 1 |

| 28. | a9a90901ee38e8a232e253f00b9fc9c0f0f58620ef6b7692e6dc7342a7317c1d.crdownload | 6f68c6733db5e38ba4cd82d12e683696 | 1 |

| 29. | C:\Windows\11987416.exe | ||

| 30. | C:\Windows\System32\46615275.exe | ||

| 31. | C:\Windows\System32\shedaudio.exe | ||

| 32. | C:\Windows\SysWOW64\f9jwqSbS.exe | ||

| 33. |

C:\Users\ |

||

| 34. |

C:\Users\ |