Phobosランサムウェア

脅威スコアカード

EnigmaSoft脅威スコアカード

EnigmaSoft Threat Scorecards は、当社の調査チームによって収集および分析されたさまざまなマルウェア脅威の評価レポートです。 EnigmaSoft Threat Scorecards は、現実世界および潜在的なリスク要因、傾向、頻度、有病率、永続性など、いくつかの指標を使用して脅威を評価し、ランク付けします。 EnigmaSoft の脅威スコアカードは、当社の調査データと指標に基づいて定期的に更新され、システムからマルウェアを削除するソリューションを求めるエンド ユーザーから、脅威を分析するセキュリティの専門家まで、幅広いコンピューター ユーザーに役立ちます。

EnigmaSoft 脅威スコアカードには、次のようなさまざまな有用な情報が表示されます。

ランキング: EnigmaSoft の脅威データベースにおける特定の脅威のランキング。

重大度:脅威評価基準で説明されているように、リスク モデリング プロセスと調査に基づいて数値で表された、オブジェクトの決定された重大度レベル。

感染したコンピュータ: SpyHunter によって報告された、感染したコンピュータで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

脅威評価基準も参照してください。

| 脅威レベル: | 100 % (高い) |

| 感染したコンピューター: | 1,621 |

| 最初に見た: | July 24, 2009 |

| 最後に見たのは: | July 16, 2020 |

| 影響を受けるOS: | Windows |

Phobos Ransomwareは、2017年10月21日に最初に観察された暗号化ランサムウェアトロイの木馬です。PhobosRansomwareは、西ヨーロッパと米国のコンピューターユーザーを標的にして、犠牲者に英語で身代金メッセージを配信するために使用されています。 Phobos Ransomwareが配布される主な方法は、マクロを有効にしたMicrosoftWord文書として表示される可能性のあるスパム電子メールの添付ファイルを使用することです。これらのマクロスクリプトは、破損したファイルにアクセスしたときに、PhobosRansomwareを被害者のコンピューターにダウンロードしてインストールするように設計されています。 Phobos Ransomwareは、Ransomware as a Service(RaaS)プロバイダーの広大なファミリーに属していないようであるため、独立した脅威である可能性があります。

今週のマルウェアEp2:PhobosRansomwareは西ヨーロッパと米国をターゲットにしています

目次

Phobosランサムウェアによって暗号化されたファイルを識別する方法

他のほとんどの同様の脅威と同様に、Phobos Ransomwareは、強力な暗号化アルゴリズムを使用して被害者のファイルを暗号化することで機能します。暗号化によりファイルにアクセスできなくなり、Phobos Ransomwareは、被害者が身代金を支払うまで被害者のデータを人質にすることができます。 Phobos Ransomwareは、ユーザーが生成したファイルを対象とします。これには、次の拡張子のファイルが含まれる場合があります。

.aif、.apk、.arj、.asp、.bat、.bin、.cab、.cda、.cer、.cfg、.cfm、.cpl、.css、.csv、.cur、.dat、.deb 、.dmg、.dmp、.doc、.docx、.drv、.gif、.htm、.html、.icns、.iso、.jar、.jpeg、.jpg、.jsp、.log、.mid、。 mp3、.mp4、.mpa、.odp、.ods、.odt、.ogg、.part、.pdf、.php、.pkg、.png、.ppt、.pptx、.psd、.rar、.rpm、 .rss、.rtf、.sql、.svg、.tar.gz、.tex、.tif、.tiff、.toast、.txt、.vcd、.wav、.wks、.wma、.wpd、.wpl、 .wps、.wsf、.xlr、.xls、.xlsx、.zip。

上記のリストからわかるように、Phobos Ransomwareは、ドキュメント、メディア、画像、およびその他の一般的に使用されるファイルを対象とし、AES256暗号化を使用してそれらを暗号化します。被害者のファイルが暗号化された後、Phobos Ransomwareはコマンドアンドコントロールサーバーと通信して、感染したコンピューターに関するデータを中継し、構成データを受信します。 Phobos Ransomwareは、名前を次の文字列に変更することにより、攻撃によって暗号化されたファイルを識別します。

..ID [ランダムな8文字]。[ottozimmerman@protonmail.ch] .PHOBOS

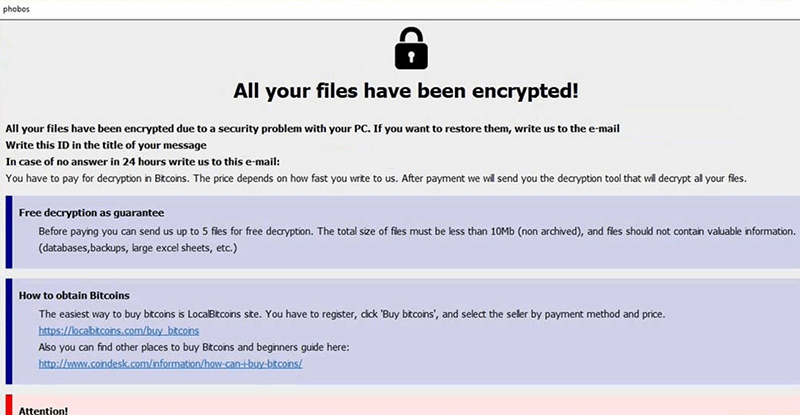

Phobosランサムウェアの身代金要求

Phobos Ransomwareは、「ファイルは暗号化されています!」というタイトルのプログラムウィンドウの形式で身代金メモを配信します。被害者のファイルが暗号化され、名前が変更された後。このプログラムウィンドウには、ウィンドウの隅の1つにロゴ「PHOBOS」が含まれており、被害者は感染したファイルを復元するために身代金を支払う必要があると主張しています。被害者のコンピューターへの攻撃中にPhobosRansomwareが表示する身代金メモには、次のように書かれています。

'すべてのファイルは暗号化されています

こんにちは世界

このPC上のデータは役に立たないバイナリコードに実行されました

通常に戻るには、このメールでお問い合わせください:OttoZimmerman@protonmail.ch

メッセージのトピックを「暗号化ID:[ランダムな8文字]」に設定します

興味深い事実:

1.時間の経過とともに、コストが増加します。時間を無駄にしないでください

2.確かに、私たちだけがあなたを助けることができます。

3.注意してくださいそれでも問題の他の解決策を見つけようとする場合は、実験したいファイルのバックアップコピーを作成してください。それらと遊ぶ。そうしないと、恒久的に損傷する可能性があります。

4.あなたに助けを提供する、またはあなたからお金を受け取って消えるサービス、またはそれらは私たちの間の仲介者であり、価値が膨らんでいます。解毒剤はウイルスの作成者の間だけなので

PHOBOS '

Phobosランサムウェアの取り扱い

残念ながら、Phobos Ransomwareがファイルを暗号化すると、復号化キーなしで影響を受けたファイルを復元することは不可能になります。このため、データが適切に保護されるように先制措置を講じることが重要です。 Phobos Ransomwareのような脅威に対する最善の保護は、信頼性の高いバックアップシステムを用意することです。すべてのファイルのバックアップコピーがあるということは、Phobos Ransomware攻撃の被害者が、攻撃後にデータを迅速かつ確実に復元できることを意味します。

2019年1月4日更新—'Job2019@tutanota.com 'ランサムウェア

'Job2019@tutanota.com'ランサムウェアは、2017年10月に最初にリリースされたPhobosランサムウェアのわずかに更新された亜種として分類されます。 'Job2019@tutanota.com'ランサムウェアは、1年余り後に表示され、重要な更新は表示されません。 'Job2019@tutanota.com'ランサムウェアは2019年1月に特定され、前任者と同じように拡散しているようです。脅威のペイロードは、ソーシャルメディアやオンラインストアからの一見公式の更新に添付されているように見えるMicrosoftWordファイルに埋め込まれたマクロスクリプトを介して配信されます。 'Job2019@tutanota.com'ランサムウェアは、プライマリシステムドライブに一時フォルダを作成し、タスクマネージャにランダムな名前のプロセスをロードする可能性があります。 'Job2019@tutanota.com'ランサムウェアトロイの木馬は、写真、テキスト、音楽、ビデオをエンコードする前に、シャドウボリュームのスナップショットを削除するように構成されています。新しい亜種は、「Job2019@tutanota.com」と「Cadillac.407@aol.com」の2つの電子メールアカウントを介して復号化サービスを促進することが知られています。身代金メモは、デフォルトのWindows10テーマと同じ青の色合いの小さなプログラムウィンドウとしてスタイル設定されています。このトロイの木馬は、「ファイルは暗号化されています!」という名前のウィンドウを表示すると報告されています。ウィンドウは「Phobos.hta」からロードされているようです。これはWindowsのTempフォルダーにドロップされ、次のように表示されます。

'すべてのファイルは暗号化されています

こんにちは世界

このPCのデータは役に立たないバイナリコードに変わりました

通常に戻すには、この電子メールでお問い合わせください:OttoZimmerman@protonmail.ch

メッセージのトピックを「暗号化ID:[8桁の数字]」に設定します

1.時間の経過とともに、コストが増加します。時間を無駄にしないでください

2.確かに、私たちだけがあなたを助けることができます。

3.注意してください!!!それでも問題の解決策を見つけようとする場合は、実験したいファイルのバックアップコピーを作成し、それらを試してみてください。そうしないと、恒久的に損傷する可能性があります

4.あなたに助けを提供する、またはあなたからお金を受け取って消えるサービス、またはそれらは私たちの間の仲介者であり、価値が膨らんでいます。解毒剤はウイルスの作成者の間だけであるため」

「Job2019@tutanota.com」ランサムウェアの一部の亜種は、「ファイルが暗号化されています!」ではなく、単純なダイアログボックスを生成すると言われています。言う画面:

'すべてのファイルは暗号化されています

ファイルを復号化するには、次の電子メールを使用してお問い合わせください:[電子メールアドレス]トピック '暗号化ID:[8桁の番号]を設定してください。

証拠として、テストファイルの無料の復号化を提供します。あなたはそれらをあなたの電子メールに添付することができます、そして私たちはあなたに解読されたものを送ります。

復号化の価格は時間の経過とともに上昇し、急いで割引を受けます。

サードパーティを使用した復号化は、詐欺や価格の上昇につながる可能性があります。

影響を受けるデータは、「。ID- [8桁の数字]。[Job2019@tutanota.com] .phobos」または「.ID- [8桁の数字]。[Job2019@tutanota.com] .phobos」の2つの拡張子のいずれかを受け取る可能性があります。 。」たとえば、「Sabaton-Carolus Rex.mp3」は、「Sabaton-CarolusRex.mp3.ID-91651720。[Job2019@tutanota.com] .phobos」および「Sabaton-CarolusRex.mp3.ID-68941751」に名前が変更される場合があります。 [Job2019@tutanota.com] .phobos。 '復号化機能を受け取れない可能性があるため、ランサムウェアアクターとのネゴシエーションは避けることをお勧めします。データバックアップを使用してファイル構造を再構築し、完全なシステムスキャンを実行して、「Job2019@tutanota.com」ランサムウェアによって残された可能性のあるリソースを削除する必要があります。

別名n

5のセキュリティベンダーがこのファイルに悪意のあるものとしてフラグを付けました。

| ウイルス対策ソフト | 検出 |

|---|---|

| CAT-QuickHeal | Win32.Trojan.Obfuscated.gx.3 |

| AVG | Downloader.Obfuskated |

| Prevx1 | Covert.Sys.Exec |

| Microsoft | TrojanDownloader:Win32/Agent.ZZC |

| AntiVir | TR/Crypt.XPACK.Gen |

Phobosランサムウェアスクリーンショット

ファイルシステムの詳細

| # | ファイル名 | MD5 |

検出

検出: SpyHunter によって報告された、感染したコンピューターで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

|

|---|---|---|---|

| 1. | rrr_output7251B30.exe | b3b69dabf55cf7a7955960d0c0575c27 | 72 |

| 2. | rrr_output713F8B0.exe | 29d51846a76a1bfbac91df5af4f7570e | 64 |

| 3. | rrr_output8F2121F.exe | 5d533ba319fe6fd540d29cf8366775b1 | 63 |

| 4. | rrr_outputEE209BF.exe | 3677195abb0dc5e851e9c4bce433c1d2 | 59 |

| 5. | rrr_output89A8FEF.exe | 75d594f166d438ded4f4f1495a9b57b6 | 51 |

| 6. | rrr_output354CF0.exe | 360f782f4a688aba05f73b7a0d68ef43 | 51 |

| 7. | rrr_output7492970.exe | 376625a4a031656f0667723cd601f333 | 49 |

| 8. | yvihok.exe | 00db62e1b519159b0c20c00c2e97288b | 46 |

| 9. | rrr_outputE17E73F.exe | f9ef51967dcb4120df9919ac5423bc13 | 39 |

| 10. | rrr_outputDBB65DF.exe | cd16baef95d0f47387e7336ceab30e19 | 32 |

| 11. | rr_output89224BF.exe | fb9df7345520194538db6eef48fb0652 | 31 |

| 12. | rrr_outputF71089F.exe | 3d5ec29f0374fce02c5816c24907cafe | 27 |

| 13. | rr_output5F98E0.exe | 559973f8550ce68f7bae9c3e3aaa26aa | 21 |

| 14. | rrr_outputF0DA6CF.exe | f653bc6e6dda82e487bfc4bc5197042b | 21 |

| 15. | rr_output12C4770.exe | 45a9b21bd51f52db2b58ae7ae94cd668 | 18 |

| 16. | rrr_output940674F.exe | b76fbb1b51118459d119d2be049d7aa5 | 18 |

| 17. | rrr_output3A9CF40.exe | 6fa328484123906a6cfbbf5c6d7f9587 | 10 |

| 18. | rrr_outputD25868F.exe | b43db466c60b32a1b76fe3095851d026 | 8 |

| 19. | rrr_output43F40E0.exe | 5c2753e929fa1abaefec2a092f1726a6 | 7 |

| 20. | rrr_output43f40e0.exe | d1258b39c924746ed711af72e35e8262 | 5 |

| 21. | ac044b97c4bfecc78ffa3efa53ffd0938eab2d04e3ec983a5bbb0fd5059aaaec.exe | 26c23da3b8683eb3a727d54dcb8ce2f0 | 5 |

| 22. | rr_output516C100.exe | e8dedea6ce819f863da0c75c9d9bccde | 4 |

| 23. | rrr_output8f0a14f.exe | 52e6b8ee647e675969d36b69070d1047 | 4 |