Sodinokibiランサムウェア

脅威スコアカード

EnigmaSoft脅威スコアカード

EnigmaSoft Threat Scorecards は、当社の調査チームによって収集および分析されたさまざまなマルウェア脅威の評価レポートです。 EnigmaSoft Threat Scorecards は、現実世界および潜在的なリスク要因、傾向、頻度、有病率、永続性など、いくつかの指標を使用して脅威を評価し、ランク付けします。 EnigmaSoft の脅威スコアカードは、当社の調査データと指標に基づいて定期的に更新され、システムからマルウェアを削除するソリューションを求めるエンド ユーザーから、脅威を分析するセキュリティの専門家まで、幅広いコンピューター ユーザーに役立ちます。

EnigmaSoft 脅威スコアカードには、次のようなさまざまな有用な情報が表示されます。

ランキング: EnigmaSoft の脅威データベースにおける特定の脅威のランキング。

重大度:脅威評価基準で説明されているように、リスク モデリング プロセスと調査に基づいて数値で表された、オブジェクトの決定された重大度レベル。

感染したコンピュータ: SpyHunter によって報告された、感染したコンピュータで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

脅威評価基準も参照してください。

| 脅威レベル: | 100 % (高い) |

| 感染したコンピューター: | 644 |

| 最初に見た: | June 17, 2019 |

| 最後に見たのは: | May 12, 2023 |

| 影響を受けるOS: | Windows |

Sodinokibi Ransomware は、サイバー犯罪者の間で勢いを増している新しいマルウェアの脅威です。 Sodinokibi は典型的なランサムウェアのやり方で動作しますが、被害者のコンピュータに侵入し、強力な暗号化アルゴリズムを使用してファイルを暗号化し、復元のための支払いを要求します。既存のランサムウェアの亜種。

目次

ゼロデイ エクスプロイトが最初の Sodinokibi 攻撃を助長

Sodinokibi は、4 月 25 日に、Oracle WebLogic Server のゼロデイ脆弱性を悪用した攻撃で使用されたときに初めて検出されました。ゼロデイ エクスプロイトの重大性は、それ以外の場合に必要な認証資格情報なしでコードのリモート実行を可能にしていたため、軽視することはできませんでした。 Oracle は 4 月 26 日にパッチを発行し、通常のパッチ サイクルとは別に、それを修正し、脆弱性を CVE-2019-2725 として割り当てました。

攻撃者はこのエクスプロイトを通じて、ユーザー入力を必要とせずに Sodinokibi ペイロードをエンドポイント マシンにダウンロードすることができました。通常、ランサムウェアの脅威は、感染が始まる前に、少なくとも被害者からの何らかの対話を必要とします。内部に入ると、Sodinokibi は次の拡張子を持つすべてのファイルの暗号化を開始します。

.jpg、.jpeg、.raw、.tif、.gif、.png、.bmp、.3dm、.max、.accdb、.db、.dbf、.mdb、.pdb、.sql、.dwg、.dxf 、.cpp、.cs、.h、.php、.asp、.rb、.java、.jar、.class、.py、.js、.aaf、.aep、.aepx、.plb、.prel、. prproj、.aet、.ppj、.psd、.indd、.indl、.indt、.indb、.inx、.idml、.pmd、.xqx、.xqx、.ai、.eps、.ps、.svg、 .swf、.fla、.as3、.as、.txt、.doc、.dot、.docx、.docm、.dotx、.dotm、.docb、.rtf、.wpd、.wps、.msg、.pdf 、.xls、.xlt、.xlm、.xlsx、.xlsm、.xltx、.xltm、.xlsb、.xla、.xlam、.xll、.xlw、.ppt、.pot、.pps、.pptx、. pptm、.potx、.potm、.ppam、.ppsx、.ppsm、.sldx、.sldm、.wav、.mp3、.aif、.iff、.m3u、.m4u、.mid、.mpa、.wma、 .ra、.avi、.mov、.mp4、.3gp、.mpeg、.3g2、.asf、.asx、.flv、.mpg、.wmv、.vob、.m3u8、.dat、.csv、.efx 、.sdf、.vcf、.xml、.ses、.qbw、.qbb、.qbm、.qbi、.qbr、.cnt、.des、.v30、.qbo、.ini、.lgb、.qwc、. qbp、.aif、.qba、.tlg、.qbx、.qby、.1pa、.qpd、.txt、.set、.iif、.nd、.rtp、.tlg、.wav、.qsm、.qss、 .qst、.fx0、.fx1、.mx0、.fpx、.fxr、.fim、.ptb、.ai、.pfb、.cgn、.vsd、. cdr、.cmx、.cpt、.csl、.cur、.des、.dsf、.ds4、.、.drw、.eps、.ps、.prn、.gif、.pcd、.pct、.pcx、.plt 、.rif、.svg、.swf、.tga、.tiff、.psp、.ttf、.wpd、.wpg、.wi、.raw、.wmf、.txt、.cal、.cpx、.shw、. clk、.cdx、.cdt、.fpx、.fmv、.img、.gem、.xcf、.pic、.mac、.met、.pp4、.pp5、.ppf、.nap、.pat、.ps、 .prn、.sct、.vsd、.wk3、.wk4、.xpm、.zip、.rar。

感染したシステムごとに、Sodinokibi は 5 ~ 9 文字の長さの異なる英数字の文字列を生成し、正常に暗号化されたすべてのファイルに新しい拡張子として追加します。次に、ランサムウェアは、暗号化されたファイルを含むすべてのフォルダーに身代金メモを含むテキストまたは HTA ファイルを作成します。身代金メモの名前は、[RANDOM EXTENSION]-HOW-TO-DECRYPT.txt というパターンに従います。たとえば、Sodinokibi が特定のマシンの拡張機能として a5b892t を生成した場合、身代金メモの名前は a5b892t-HOW-TO-DECRYPT.txt になります。

今週のマルウェア Ep2: Sodinokibi ランサムウェアはサービスとしてのランサムウェア

Sodinokibi ランサムウェアには、「cmd.exe」を利用して vssadmin ユーティリティを実行し、ユーザーがデフォルトの Windows バックアップ メカニズムを使用して暗号化されたファイルを復元できないようにする機能があります。具体的には、ランサムウェアは次のコマンドを実行して、影響を受けるファイルのシャドウ ボリューム コピーを削除し、Windows のスタートアップ修復を無効にします。

C:\Windows\System32\cmd.exe" /c vssadmin.exe シャドウの削除 /All /Quiet & bcdedit /set {default} recoveryenabled いいえ & bcdedit /set {default} bootstatuspolicy ignoreallfailures

Sodinokibiは復号化のために多額の費用を要求します

Sodinokibi の背後にいる犯罪者は、指示と要求を身代金メモの本文に記載する代わりに、影響を受けるすべてのユーザーを 2 つの Web サイトに誘導します。 [。]上。"メモの全文は次のとおりです。

"--=== ようこそ。また。===---

[+] どうしたの? [+]

ファイルは暗号化されており、現在利用できません。それを確認できます: コンピュータ上のすべてのファイルに拡張 ---------- があります。

ちなみに、すべてを回復(復元)することは可能ですが、私たちの指示に従う必要があります。そうしないと、データを返すことはできません (NEVER)。

[+] 何が保証されますか? [+]

それはただのビジネスです。利益を得ることを除いて、私たちはあなたとあなたの取引をまったく気にしません.私たちが仕事と義務を果たさない場合、誰も私たちに協力しません。それは私たちの利益にはなりません。

ファイルを返す機能を確認するには、当社の Web サイトにアクセスしてください。そこで、1 つのファイルを無料で復号化できます。それが私たちの保証です。

あなたが私たちのサービスに協力しない場合 - 私たちにとっては、それは問題ではありません。しかし、秘密鍵を持っているだけなので、時間とデータを失うことになります。実際には、時間はお金よりもはるかに価値があります。

[+] Web サイトにアクセスするにはどうすればよいですか? [+]

次の 2 つの方法があります。

1) 【推奨】TORブラウザを使う!

a) 次のサイトから TOR ブラウザをダウンロードしてインストールします: hxxps://torproject.org/

b) ウェブサイトを開きます: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D

2) あなたの国で TOR がブロックされている場合は、VPN を使用してみてください。ただし、セカンダリ Web サイトを使用できます。このため:

a) 任意のブラウザ (Chrome、Firefox、Opera、IE、Edge) を開きます。

b) セカンダリ Web サイトを開きます: http://decryptor.top/913AED0B5FE1497D

警告: セカンダリ Web サイトはブロックされる可能性があるため、最初のバリアントの方がはるかに優れており、より利用可能です。

ウェブサイトを開いたら、入力フォームに次のデータを入力してください。

キー:

-

拡張名:

-----------

-------------------------------------------------- ---------------------------------------

!!!危険 !!!

自分でファイルを変更しようとしないでください。データを復元するためにサードパーティのソフトウェアを使用したり、ウイルス対策ソリューションを使用したりしないでください。秘密鍵が破損し、その結果、すべてのデータが失われる可能性があります。

!!! !!! !!!

もう一度: ファイルを取り戻すことがあなたの利益になります。私たち(最高の専門家)が復元のためにすべてを作成しますが、干渉しないでください。

!!! !!! !!!」

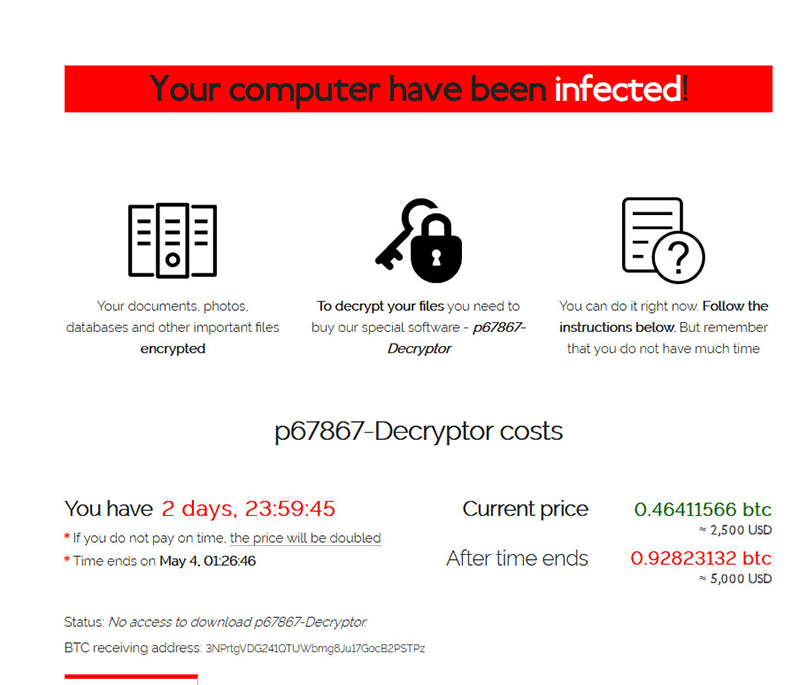

メモに記載されているサイトのいずれかにアクセスするには、ユーザーは身代金メモのテキスト ファイルにある特定のキーを入力する必要があります。コードが入力されると、次のランディング ページが表示され、コンピューター システムの特定の拡張機能 ID コードと、2 日間で身代金の合計が 2500 ドルから 5000 ドルの 2 倍になることを示すカウントダウン タイマーが表示されます。ビットコイン暗号通貨で支払います。 Web サイトは 3 時間ごとに Bitcoin/USD レートを再計算し、表示されている数値を更新します。

Sodinokibi ランサムウェアがリーチを拡大

Oracle WebLogic ゼロデイをシャットダウンしたパッチに続いて、研究者は Sodinokibi ランサムウェアを配布するために使用される攻撃ベクトルの増加を観察しました。実際、可能な配布方法のほぼすべてが、現在試みられています。

スパム電子メール キャンペーン - ドイツのユーザーは、緊急の差し押さえ通知を装い、侵害された電子メールの添付ファイルに Sodinokibi ペイロードを運ぶ悪意のあるスパム キャンペーンの標的にされました。 Booking.comからの「新規予約」を装った別のメールキャンペーン。想定される予約情報にアクセスするには、ユーザーは Word ファイルを開き、マクロの実行を許可する必要があります。これを行うと、Sodinokibi ランサムウェアの感染が開始されます。

正規のソフトウェア ダウンロードの置き換え - TG Softによると、イタリアの WinRar ディストリビューターがサイトを侵害し、WinRar プログラムの代わりに Sodinokibi ランサムウェアをダウンロードしました。

ハッキングされたマネージド サービス プロバイダー (MSP) - いくつかのマネージド サービス プロバイダーがハッキングされ、クライアントに Sodinokibi ランサムウェアを配布しました。明らかに、攻撃者はリモート デスクトップ サービスを使用して影響を受ける MSP のネットワークに侵入し、ランサムウェア ファイルを管理コンソールを介してクライアントのエンドポイント マシンにプッシュしました。

エクスプロイト キット - PopCash 広告ネットワークの広告によるマルバタイジング キャンペーンは、特定の条件下で RIG エクスプロイト キットを含む Web サイトにユーザーをリダイレクトしているようです。

Sodinokibi の関連会社がより野心的になっており、GandCrab ランサムウェアのオペレーターが事業を停止し、20 億ドル以上の身代金を支払ったと主張した結果として作成された空白を埋めようとしているのは明らかです。

Sodinokibi ランサムウェアがラフプレイを開始

Sodinokibi ランサムウェアの背後にいる脅威アクターは、2019 年を盛大に締めくくりました。英国に拠点を置き、世界 70 か国以上で事業を展開している外国為替会社Travelex に打撃を与えました。約 30 か国にある Travelex の Web サイトは、「計画的なメンテナンス」のために大晦日に停止する必要がありましたが、Sodinokibi ランサムウェアの拡散を阻止するための対策であることが判明しました。この攻撃は、HSBC、Barclays、Sainsbury's Bank、Virgin Money、Asda Money、First Direct などの Travelex のパートナーにも影響を及ぼしました。

攻撃の規模と Travelex のビジネスの性質を考えると、ハッカーが数日で 300 万ドルから 600 万ドルに跳ね上がる身代金の支払いを要求したのは当然のことです。攻撃者はまた、盗んだ機密情報を公開すると脅して、彼らがビジネスを意味することを全員に示すことにしました。一方、Travelex は、情報が流出したことを否定しました。しかし、数日後、ロシアのハッキング フォーラムのユーザーが Unknown という名前で、Travelex と中国の会社 CDH Investments に対するサイバー犯罪者の脅威を繰り返しました。これは、Artech Information Systems から盗まれたとされる 337MB のデータを公開することによって行われました。

盗まれたデータのこの量は、Travelex システムから盗み出されたとされる 5GB に比べれば見劣りします。ハッカーは、Travelex が何らかの方法で支払うと誓いました。一方、トラベレックスは、この事件の解決において、同社がロンドン警視庁および国家サイバーセキュリティセンター (NCSC) と協力していると述べています。 Travelex は、緊急のブランド管理にも取り組み、透明性を約束し、回復ロードマップを発表しました。

Sodinokibi は、2020 年 1 月 9 日にニュージャージー州のシナゴーグを襲い、攻撃者が会衆に関する機密データを公開するという脅しの下で、50 万ドルの身代金を要求し、減速の兆候を見せていないようです。

Sodinokibi が現在のランサムウェアのトップの座を獲得できるかどうかにかかわらず、すべてのユーザーがそのようなランサムウェア攻撃に対する強力な防御を構築するのに役立つ特定の手順があります。最も信頼できる方法の 1 つは、ネットワークに接続されていないドライブに保存されるシステム バックアップを作成することです。このようなバックアップにアクセスすることで、ユーザーはマルウェアによって人質に取られたファイルを、最小限のデータ損失で簡単に復元できます。さらに、正当なマルウェア対策プログラムを使用して最新の状態に保つことは、悪意のあるコーディングを実行する機会が訪れる前に、一部のランサムウェアの脅威を阻止できることを意味します。

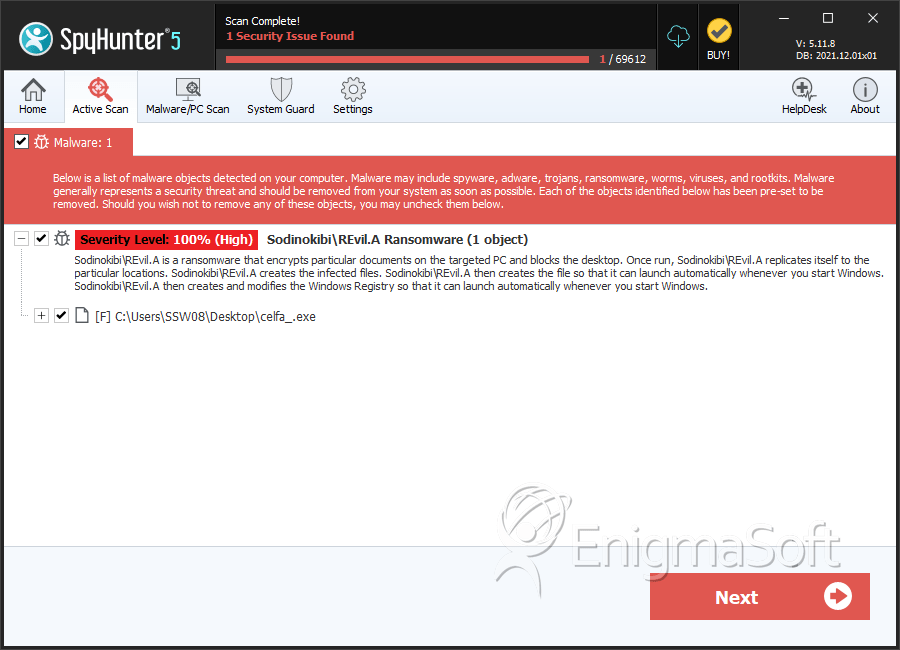

SpyHunterはSodinokibiランサムウェアを検出して削除します

ファイルシステムの詳細

| # | ファイル名 | MD5 |

検出

検出: SpyHunter によって報告された、感染したコンピューターで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

|

|---|---|---|---|

| 1. | celfa_.exe | 9dbb65b1a435a2b3fb6a6e1e08efb2d0 | 11 |