ランサムウェアを停止

脅威スコアカード

EnigmaSoft脅威スコアカード

EnigmaSoft Threat Scorecards は、当社の調査チームによって収集および分析されたさまざまなマルウェア脅威の評価レポートです。 EnigmaSoft Threat Scorecards は、現実世界および潜在的なリスク要因、傾向、頻度、有病率、永続性など、いくつかの指標を使用して脅威を評価し、ランク付けします。 EnigmaSoft の脅威スコアカードは、当社の調査データと指標に基づいて定期的に更新され、システムからマルウェアを削除するソリューションを求めるエンド ユーザーから、脅威を分析するセキュリティの専門家まで、幅広いコンピューター ユーザーに役立ちます。

EnigmaSoft 脅威スコアカードには、次のようなさまざまな有用な情報が表示されます。

ランキング: EnigmaSoft の脅威データベースにおける特定の脅威のランキング。

重大度:脅威評価基準で説明されているように、リスク モデリング プロセスと調査に基づいて数値で表された、オブジェクトの決定された重大度レベル。

感染したコンピュータ: SpyHunter によって報告された、感染したコンピュータで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

脅威評価基準も参照してください。

| ランキング: | 1,202 |

| 脅威レベル: | 100 % (高い) |

| 感染したコンピューター: | 363,078 |

| 最初に見た: | November 29, 2018 |

| 最後に見たのは: | May 9, 2025 |

| 影響を受けるOS: | Windows |

PC セキュリティ研究者は、2018 年 2 月 21 日に STOP ランサムウェアとして知られる脅威を含むランサムウェア攻撃の報告を受けました。 STOP ランサムウェアは、オープン ソースのランサムウェア プラットフォームに基づいており、暗号化ランサムウェア攻撃の典型的なバージョンを実行します。 STOP ランサムウェアは、破損した添付ファイルを含むスパム メール メッセージを使用して配布されます。これらの添付ファイルは、マクロ スクリプトが埋め込まれた DOCX ファイルの形式で、STOP ランサムウェアをダウンロードして被害者のコンピュータにインストールします。フィッシング メールを認識する方法を学び、受信した未承諾の添付ファイルをダウンロードしないようにすることは、これらの攻撃を回避する方法の 1 つです。

目次

STOP ランサムウェア感染を認識する方法

STOP ランサムウェアが被害者のコンピューターにインストールされると、STOP ランサムウェアは被害者のドライブでさまざまな種類のファイルを検索します。 STOP ランサムウェアは、Web サーバーを標的にするように設計されているようです。これは、通常、これらのマシンに明示的に含まれているデータベース ファイルや類似のファイル タイプを検索するためです。 STOP ランサムウェアが検索し、攻撃の対象とするファイルの種類は次のとおりです。

.3dm、.3g2、.3gp、.7zip、.aaf、.accdb、.aep、.aepx、.aet、.ai、.aif、.as、.as3、.asf、.asp、.asx、.avi 、.bmp、.c、.class、.cpp、.cs、.csv、.dat、.db、.dbf、.doc、.docb、.docm、.docx、.dot、.dotm、.dotx、. dwg、.dxf、.efx、.eps、.fla、.flv、.gif、.h、.idml、.iff、.indb、.indd、.indl、.indt、.inx、.jar、.java、 .jpeg、.jpg、.js、.m3u、.m3u8、.m4u、.max、.mdb、.mid、.mkv、.mov、.mp3、.mp4、.mpa、.mpeg、.mpg、.msg 、.pdb、.pdf、.php、.plb、.pmd、.png、.pot、.potm、.potx、.ppam、.ppj、.pps、.ppsm、.ppsx、.ppt、.pptm、. pptx、.prel、.prproj、.ps、.psd、.py、.ra、.rar、.raw、.rb、.rtf、.sdf、.sdf、.ses、.sldm、.sldx、.sql、 .svg、.swf、.tif、.txt、.vcf、.vob、.wav、.wma、.wmv、.wpd、.wps、.xla、.xlam、.xll、.xlm、.xls、.xlsb 、.xlsm、.xlsx、.xlt、.xltm、.xltx、.xlw、.xml、.xqx、.xqx、.zip。

今週のマルウェア Ep 10: STOP & Zorab Ransomware が偽の復号化機能を使って被害者を悪用

STOP ランサムウェアは、強力な暗号化アルゴリズムを使用して、被害者の各ファイルにアクセスできないようにします。 STOP ランサムウェア攻撃は、影響を受けるファイルをマークする方法として、暗号化するファイルにファイル拡張子「.SUSPENDED」を追加します。

STOP ランサムウェアの身代金メモ

STOP ランサムウェアは、被害者のコンピュータに身代金メモを送信することにより、身代金の支払いを要求します。この身代金メモは、被害者のデスクトップにドロップされたテキスト ファイルに表示されます。 「!!!」という名前のファイルYourDataRestore !!!.txt,' には次のメッセージが含まれています。

「あなたの重要なファイルはすべてこの PC 上で暗号化されています。

.STOP 拡張子を持つすべてのファイルは暗号化されます。暗号化は、このコンピューター用に生成された一意の秘密キー RSA-1024 を使用して生成されました。

ファイルを復号化するには、秘密鍵 + 復号化ソフトウェアを入手する必要があります。

秘密鍵を取得してソフトウェアを復号化するには、stopfilesrestore@bitmessage.ch に電子メールで連絡して、!!!YourDataRestore!!!.txt ファイルを電子メールで送信し、指示を待つ必要があります。

あなたのファイルを復号化できることを確認してください。1 ~ 3 個の暗号化されたファイルを送信してください。元の形式で無料で送信してください。

最初の 72 時間にご連絡いただいた場合、復号化の価格は $600 です。

あなたの個人ID:

【ランダム文字】

お問い合わせ先メールアドレス:

stopfilesrestoret@bitmessage.ch

お問い合わせ先のメールアドレスを予約してください:

stopfilesrestore@india.com'

STOP ランサムウェアの責任者は、72 時間以内に、ビットコインを使用して特定のビットコイン ウォレット アドレスに 600 米ドルの身代金を支払うことを要求します。ただし、これらの人々に連絡したり、STOP Ransomware の身代金を支払うことは、最善の解決策ではない可能性があります。

STOP ランサムウェアやその他のランサムウェア型トロイの木馬からデータを保護する

STOP ランサムウェアやその他のランサムウェア型トロイの木馬に対する最善の保護は、ファイルのバックアップを取ることです。ファイルのバックアップ コピーを持っているコンピューター ユーザーは、身代金を支払うことなく、攻撃後にこれらのファイルを簡単に回復できます。推奨されるセキュリティ プログラムは、STOP Ransomware が最初からインストールされるのを防ぐこともできます。

2018 年 12 月 6 日更新 — 「helpshadow@india.com」ランサムウェア

「helpshadow@india.com」ランサムウェアは、STOP ランサムウェア ブランドを運ぶコードへの比較的小さなアップデートとして分類されます。脅威の作成者は、新しい亜種の感染率が低かったため、この新しい亜種を洗練するために十分な時間を費やしていないようです。 「helpshadow@india.com」ランサムウェアは AV ベンダーによってすぐに取り上げられ、主要なソーシャル プラットフォームやサイバーセキュリティ レポートを通じてアラートが発行されました。残念ながら、無料の復号化の可能性はまだありません。ユーザーは通常、電子メールで受信した破損したドキュメントを通じて侵害されます。この脅威は、Windows によって作成されたシャドウ ボリュームのスナップショットを消去し、暗号化されたオブジェクトに「.shadow」拡張子を付けることが知られています。たとえば、「C12-H22-O11.pptx」は「C12-H22-O11.pptx.shadow」に名前が変更され、「!readme.txt」という身代金メモがデスクトップに表示されます。 「helpshadow@india.com」ランサムウェアは、感染したユーザーに次のメッセージを表示する可能性があります。

'あなたのファイルはすべて暗号化されています

心配しないで、すべてのファイルを返すことができます。

すべてのファイル、ドキュメント、写真、データベース、その他の重要なファイルは、最も強力な暗号化と一意のキーで暗号化されます。

ファイルを回復する唯一の方法は、復号化ツールと一意のキーを購入することです。

このソフトウェアは、暗号化されたすべてのファイルを復号化します。

私たちはあなたにどのような保証を提供しますか?

暗号化されたファイルの 1 つを PC から送信すると、無料で復号化できます。

ただし、無料で復号化できるファイルは 1 つだけです。ファイルには貴重な情報が含まれていてはいけません

ファイルを破壊するため、サードパーティの復号化ツールを使用しないでください。

最初の 72 時間にご連絡いただくと、50% の割引をご利用いただけます。

このソフトウェアを入手するには、電子メールに次のように記入する必要があります。

helpshadow@india.com

連絡用のメールアドレスを予約してください:

helpshadow@firemail.cc

あなたの個人ID:

[ランダムな文字]'

上記のテキストは、「helpshadow@india.com」ランサムウェアよりも前にリリースされた亜種によって使用されており、注目に値する唯一の変更点は、新しいメール設定です。 「helpshadow@india.com」ランサムウェアは、メール連絡先の 1 つにちなんで名付けられており、もう 1 つは、ユーザーを同じユーザー名であるが異なるメール プラットフォームである「helpshadow@firemail.cc」を参照しています。この記事が届くまでに、両方のメール アカウントが停止される可能性があります。 helpshadow@india.com のランサムウェアの背後にいる人物を捕まえる可能性は、ランサムウェアのオペレーターがプロキシ、VPN サービス、および TOR ネットワークを使用して制御デバイスを隠していることを考えると、大きくはありません。したがって、ユーザーはデータを積極的に保護する必要があります。ステップ 1 — システムにバックアップ プログラムをインストールします。ステップ 2 — 不明な送信者からのファイルを開かないでください。データ バックアップをリムーバブル メモリ ストレージまたはファイル ホスティング サービスにエクスポートすることを忘れないでください。

2018 年 12 月 13 日更新 — 「.djvu ファイル拡張子」ランサムウェア

「.djvu ファイル拡張子」ランサムウェアは、2018 年 12 月 12 日に報告された STOP ランサムウェアの新しい亜種です。脅威が依然として主にスパムメールを介して配布されていることを警告します。攻撃者は、マクロが有効なドキュメントと偽の PDF を使用して、ユーザーを騙してプログラムをサイレント インストールさせています。 「.djvu ファイル拡張子」ランサムウェアによる攻撃は、2018 年 2 月の最初の感染の波とほぼ同じです。この脅威は、ユーザーのデータを暗号化する前に、メモリ ドライブに接続されているシャドウ ボリュームのスナップショットとマップを削除します。新しい亜種は別のファイル拡張子をサポートし、身代金メモはわずかに変更されています。名前が示すように、ファイルには「.djvu」という接尾辞が付けられ、「Jonne-Kaiho.mp3」のような名前は「Jonne-Kaiho.mp3.djvu」に変更されます。身代金メモはデスクトップに「_openme.txt」として表示され、次のように表示されます。

'あなたのファイルはすべて暗号化されています

心配しないで、すべてのファイルを返すことができます。

すべてのファイル、ドキュメント、写真、データベース、その他の重要なファイルは、最も強力な暗号化と一意のキーで暗号化されます。

ファイルを回復する唯一の方法は、復号化ツールと一意のキーを購入することです。

このソフトウェアは、暗号化されたすべてのファイルを復号化します。

私たちはあなたにどのような保証を提供しますか?

暗号化されたファイルの 1 つを PC から送信すると、無料で復号化できます。

ただし、無料で復号化できるファイルは 1 つだけです。ファイルには貴重な情報が含まれていてはいけません

ファイルを破壊するため、サードパーティの復号化ツールを使用しないでください。

最初の 72 時間にご連絡いただくと、50% の割引をご利用いただけます。

このソフトウェアを入手するには、電子メールに次のように記入する必要があります。

helpshadow@india.com

お問い合わせ先のメールアドレスを予約してください:

helpshadow@firemail.cc

あなたの個人ID:

[ランダムな文字]'

脅威の作成者は、ランサムウェア キャンペーンで引き続き「helpshadow@india.com」および「helpshadow@firemail.cc」のメール アカウントを使用します。 STOP Ransomware チームを信頼せず、上記の偽の 50% 割引の使用を避けてください。ここで説明する脅威アクターは、寛容であることは知られていません。 PC ユーザーは、信頼できるマルウェア対策ツールを使用して、「.djvu ファイル拡張子」ランサムウェアを削除する必要があります。データを回復するには、バックアップ イメージとバックアップ サービスを使用することをお勧めします。

2019 年 1 月 11 日更新 — 「.tfude File Extension」ランサムウェア

「.tfude File Extension」ランサムウェアは、2019 年 1 月 11 日に出現した STOP ランサムウェアのバージョンです。この脅威は、元のサイバー脅威と比較して最小限の変更を示すバージョンとして分類されています。 「.tfude File Extension」ランサムウェアは、破損したコードの唯一の注目すべき変更にちなんで名付けられました。このトロイの木馬は、暗号化されたデータに「.tfude」ファイル拡張子を付けるように構成されています。 「.tfude ファイル拡張子」ランサムウェアは、引き続き標準の暗号化技術と Command サーバーへの安全な接続を使用して、セキュリティ専門家が侵害されたユーザーに無料の復号化を提供することを防ぎます。

暗号通貨の脅威は、政府機関や Google Inc. などの企業がデータ転送を保護するために採用している暗号化技術を使用しています。暗号化されたファイルは Windows エクスプローラーに一般的な白いアイコンとして表示され、ユーザーがインストールしたプログラムは引き続き機能します。ただし、この脅威は一般的なデータベース形式をエンコードするため、特定のデータベース マネージャーは正しく動作しない可能性があります。たとえば、「Recent sales.pdb」は「Recent sales.pdb.tfude」に名前が変更されます。身代金メモは、デスクトップにある「_openme.txt」ファイルからメモ帳に読み込まれます。 「.tfude File Extension」ランサムウェアは、元のトロイの木馬と同じメッセージを表示しますが、今回は、攻撃者は「pdfhelp@firemail.cc」メール アカウントを使用してユーザーに連絡しています。ユーザーが利用できる無料の復号化プログラムはなく、データ バックアップを使用して回復する必要があります。評判の良いマルウェア対策ツールで完全なシステム スキャンを実行して、感染したデバイスをクリーンアップする必要があります。

2019 年 1 月 23 日更新 — 「pausa@bitmessage.ch」ランサムウェア

「pausa@bitmessage.ch」ランサムウェアは、STOP Ransomware Builder で生成されるファイル エンコーダー マルウェアです。 「pausa@bitmessage.ch」ランサムウェアは、2018 年 5 月の第 1 週にスパム メールを介して PC ユーザーにリリースされました。回復を妨げるスナップショット。 「pausa@bitmessage.ch」ランサムウェアは、Cerber や Dharma などの他の成功したランサムウェアと同じ暗号化技術を使用することが知られています。 「pausa@bitmessage.ch」ランサムウェアは、AppData ディレクトリの下の Temp フォルダから実行され、安全な AES-256 暗号をドキュメント、ビデオ、音楽、データベース、および電子ブックに適用するようにプログラムされています。エンコードされたデータは「.PAUSA」拡張子を受け取り、「Hartmann-Save me.mp3」のような名前は「Hartmann-Save me.mp3.pausa」に名前が変更されます。身代金の通知は、「!!RESTORE!!!.txt」としてユーザーのデスクトップに保存され、次のように読み取られます。

「あなたの重要なファイルはすべてこの PC 上で暗号化されています。

.PAUSA 拡張子を持つすべてのファイルは暗号化されます。

暗号化は、このコンピューター用に生成された一意の秘密キー RSA-1024 を使用して生成されました。

ファイルを復号化するには、秘密鍵 + 復号化ソフトウェアを入手する必要があります。

秘密鍵を取得してソフトウェアを復号化するには、pausa@bitmessage.ch に電子メールで連絡して、!!!RESTORE!!!.txt ファイルを電子メールで送信し、さらなる指示を待つ必要があります。

私たちがあなたのファイルを復号化できることを確認しておくために、あまり大きくない暗号化されたファイルを 1 ~ 3 個送っていただければ、元の形式で無料で返送いたします。

最初の 72 時間にご連絡いただいた場合、復号化の価格は $600 です。

あなたの個人ID:

【ランダムキャラ】

お問い合わせ先メールアドレス:

pausa@bitmessage.ch

連絡用のメールアドレスを予約してください:

pausa@india.com'

「pausa@bitmessage.ch」および「pausa@india.com」のメール アカウントを介した攻撃者との交渉は避けることをお勧めします。信頼できるマルウェア対策ツールを使用して、データ バックアップを起動し、システムをクリーンアップする方が安全です。 600 ドルというばかげた身代金を払ったとしても、復号化プログラムを受け取る保証はありません。 PC ユーザーは、少なくとも月に 2 回データのバックアップを作成し、セキュリティの侵害につながる可能性のあるスパム メッセージを無視することをお勧めします。 AV 企業は、「pausa@bitmessage.ch」ランサムウェアの検出ルールをサポートしていますが、この記事の執筆時点では、無料の復号化プログラムを利用できません。

2019 年 1 月 23 日更新 — 「waiting@bitmessage.ch」ランサムウェア

「waiting@bitmessage.ch」ランサムウェアは、STOP ランサムウェアに基づく暗号化トロイの木馬です。 「waiting@bitmessage.ch」ランサムウェアは、2018 年 4 月 18 日に侵害されたユーザーによって報告され、破損した Microsoft Word ドキュメントを介してコンピューターに侵入しているようです。 「waiting@bitmessage.ch」ランサムウェアは、感染したコンピュータ上の写真、オーディオ、ビデオ、およびテキストを暗号化するために記録されます。残念ながら、マルウェアの作成者は、データを保護するために Windows が作成するボリューム スナップショットを削除するコマンドを追加しました。このトロイの木馬は、「.WAITING」拡張子を持つファイルで標的のデータを上書きし、システム上のソフトウェアで開くことができません。たとえば、「Hartmann-Like a River.mp3」は「Hartmann-Like a River.mp3.waiting」に名前が変更され、身代金メッセージがデスクトップにドロップされます。 「waiting@bitmessage.ch」ランサムウェアは「!!!INFO_RESTORE!!!.txt」をデスクトップに書き込み、次のテキストを表示します。

「あなたの重要なファイルはすべてこの PC 上で暗号化されています。

.WAITING 拡張子を持つすべてのファイルは暗号化されます。

暗号化は、このコンピューター用に生成された一意の秘密キー RSA-1024 を使用して生成されました。

ファイルを復号化するには、秘密鍵 + 復号化ソフトウェアを入手する必要があります。

秘密鍵を取得してソフトウェアを復号化するには、waiting@bitmessage.ch まで電子メールでご連絡ください。!!!INFO_RESTORE!!!.txt ファイルを電子メールで送信し、指示を待ちます。

私たちがあなたのファイルを復号化できることを確認しておくために、あまり大きくない暗号化されたファイルを 1 ~ 3 個送っていただければ、元の形式で無料で返送いたします。

最初の 72 時間にご連絡いただいた場合、復号化の価格は $600 です。

あなたの個人ID:

【ランダムキャラ】

お問い合わせ先メールアドレス:

待機@bitmessage.ch

お問い合わせ先のメールアドレスを予約してください:

Waiting@india.com'

マルウェアはサードパーティのバックアップ ツールに干渉しないため、データ バックアップを起動できるはずです。 「waiting@bitmessage.ch」および「waiting@india.com」の電子メール アドレスを介した攻撃者とのやり取りを避けることが推奨されます。ネットワークから送信されるサイバー脅威や、「waiting@bitmessage.ch」ランサムウェアなどのほとんどのランサムウェアの亜種からデータ バックアップを保護したい場合は、ファイル ホスティング サービスを検討することをお勧めします。

更新11月25日目、2019 - .zobmと.rote拡張機能

セキュリティ研究者は、2019 年 11 月 24 日と 25 日に STOP ランサムウェアの新しい亜種をいくつか発見しました。 ランサムウェアの亜種は、暗号化されたファイルに .zobm および .rote 拡張子を付加しましたが、_readme.txt という名前の同一の身代金メモがありました。脅威アクターに到達する可能性のある電子メールも同じでした - datarestorehelp@firemail.cc と datahelp@iran.ir。

注意!

心配しないで、すべてのファイルを返すことができます。

写真、データベース、ドキュメント、その他の重要なファイルはすべて、最も強力な暗号化と一意のキーで暗号化されます。

ファイルを回復する唯一の方法は、復号化ツールと一意のキーを購入することです。

このソフトウェアは、暗号化されたすべてのファイルを復号化します。

あなたが持っている保証は何ですか?

暗号化されたファイルの 1 つを PC から送信すると、無料で復号化できます。

ただし、無料で復号化できるファイルは 1 つだけです。ファイルには貴重な情報が含まれていてはなりません。

ビデオ概要復号化ツールを入手して見ることができます。

https://we.tl/t-4NWUGZxdHc

秘密鍵と復号化ソフトウェアの価格は 980 ドルです。

最初の 72 時間にご連絡いただければ、50% の割引をご利用いただけます。価格は $490 です。

支払いを行わないと、データを復元することはできませんのでご注意ください。

6 時間以上応答がない場合は、電子メールの「スパム」または「ジャンク」フォルダーを確認してください。

このソフトウェアを入手するには、電子メールに次のように記入する必要があります。

datarestorehelp@firemail.cc

連絡用のメールアドレスを予約してください:

datahelp@iran.ir

あなたの個人ID:

【ランダムキャラ】

2019 年以降のランサムウェアの阻止

2019 年の後半には、STOP ランサムウェアが引き続き使用され、新しい攻撃ベクトルがテストされていました。 STOP ランサムウェアは、他の形式のマルウェア (主にアドウェア) を含むバンドルとして出現し始めました。これらのマルウェアは、ゲームやソフトウェアのクラックされた実行可能ファイルをホストしていると主張する Web サイトで見つけることができます。このようにして、ランサムウェアの新しい犠牲者の多くは、希望に満ちたソフトウェアの海賊であることが判明しました。

STOP ランサムウェアが、さまざまなログイン資格情報を収集できるパスワードを盗むトロイの木馬をインストールしているという証拠もあります。

また、ランサムウェアは、使用する暗号化されたファイル拡張子の長いリストを拡張しました。 STOP ランサムウェアによって暗号化されたファイルは、.rumba および .tro 拡張子を受け取りました。これまでのところ、他にほとんど変更はありません - 身代金メモはまだ「_openme.txt」という名前のファイルで見つかりましたが、身代金の合計は 980 ドルに跳ね上がり、被害者が感染後最初の 72 時間以内に支払いを行った場合、490 ドルに減少しました。 .

2020 年 3 月 24 日更新 – 新しいバリアント

STOP ランサムウェアの背後にいる攻撃者は、2019 年と同様、2020 年も精力的に活動しており、新しい亜種が被害者のファイルを暗号化し、さまざまな新しい拡張子を付加します。 STOP ランサムウェアの新しい拡張子には、.piny、.redl、.rooe、mmnn、.ooss、.rezm、.lokd、.foop などがあります。

.lokd 亜種に付属する身代金メモのサンプルには、次のテキストが含まれていました。

注意!

心配しないで、すべてのファイルを返すことができます。

写真、データベース、ドキュメント、その他の重要なすべてのファイルは、最も強力な暗号化と一意のキーで暗号化されます。

ファイルを回復する唯一の方法は、復号化ツールと一意のキーを購入することです。

このソフトウェアは、暗号化されたすべてのファイルを復号化します。

あなたが持っている保証は何ですか?

暗号化されたファイルの 1 つを PC から送信すると、無料で復号化できます。

ただし、無料で復号化できるファイルは 1 つだけです。ファイルには貴重な情報が含まれていてはなりません。

ビデオ概要復号化ツールを入手して見ることができます。

https://we.tl/t7m8Wr997Sf

秘密鍵と復号化ソフトウェアの価格は 980 ドルです。

最初の 72 時間にご連絡いただければ、50% の割引をご利用いただけます。価格は $490 です。

支払いを行わないと、データを復元することはできませんのでご注意ください。

6 時間以上応答がない場合は、電子メールの「スパム」または「ジャンク」フォルダーを確認してください。

このソフトウェアを入手するには、電子メールに次のように記入する必要があります。

helpdatarestore@firemail.cc

連絡用のメールアドレスを予約してください:

helpmanager@mail.ch

あなたの個人ID:

【ランダムキャラ】

攻撃者がこれらの新しい亜種とともに使用している他の電子メールには、helpmanager@iran.ir と helpmanager@firemail.cc があります。

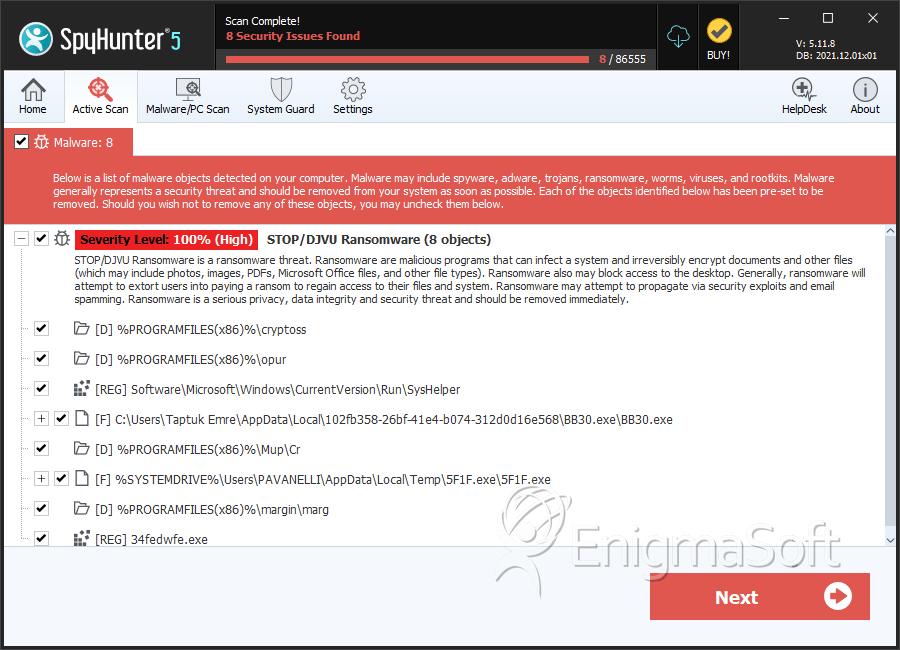

SpyHunterはランサムウェアを停止を検出して削除します

ランサムウェアを停止スクリーンショット

ファイルシステムの詳細

| # | ファイル名 | MD5 |

検出

検出: SpyHunter によって報告された、感染したコンピューターで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

|

|---|---|---|---|

| 1. | BB30.exe | f8ef98bbaff6ac82dacde20ee90bfa55 | 4,206 |

| 2. | 5F1F.exe | b5b59a34192343da2c0fc84fb3bb6b2e | 3,154 |

| 3. | 3ffa.exe | a0192bd5d8164e61819890e908fa0e7d | 1,890 |

| 4. | 97DE.tmp.exe | 4e8f1415dd3366f81fa3960db4cf70f9 | 1,772 |

| 5. | 1368.tmp.exe | 8cebee5086592386fa86f3ee5bacc0d2 | 1,647 |

| 6. | 9686685955.exe | 5c71f8c3bb000d163fc2e63c089b35a1 | 1,631 |

| 7. | a395.tmp.exe | 536f955ae69e666b44aac54c7619b9b1 | 1,589 |

| 8. | 3823.TMP.EXE.WPT | d4fceee0f4fe0f1b50a5c957eab5151b | 1,500 |

| 9. | 512B.tmp.exe | 89b1b4f3f6ec190865abaa7f61046ee5 | 1,255 |

| 10. | 3344.exe | 6a4d9e0ad2a5361dd947537182f5692d | 1,240 |

| 11. | d5e2.tmp.exe | 4c1b9a14dda6a74b7abff708758d98f6 | 1,038 |

| 12. | B117.tmp.exe | 283bf952e656763a94626cac01d7bc85 | 979 |

| 13. | 25b9.tmp.exe | 9bd737b220a4040dbcaf17f48be54a98 | 825 |

| 14. | 3A93.tmp.exe | d5995275a4d96672ed08cc6188143a7a | 773 |

| 15. | 2c6b.tmp.exe | ac2dffb783aed99d77ecc2006a29d971 | 744 |

| 16. | 618.tmp.exe | 99ba307185c56cfb6d9ea965fcfef083 | 719 |

| 17. | 160f.tmp.exe | 3a1a3c4b4b3de474b574f48198d6e41e | 647 |

| 18. | 1df7.tmp.exe | ad5a82caee53510fafcdfcddfa74daae | 54 |

| 19. | 5cd3.tmp.exe | 1569c3b648b4c63ae39ddc2d2d91b7d5 | 14 |

| 20. | e5cb.tmp.exe | 031ff93d3e55a84f475cf0b563fe7f65 | 14 |

| 21. | 5dcc.tmp.exe | e3b973420daf30a4180f60337a2eaf90 | 14 |

| 22. | 6fa4.tmp.exe | 67e8f528b4db3443a74718443a2fc788 | 12 |

| 23. | cc0.tmp.exe | 0564489cff6c549ca82b7a470b305346 | 11 |

| 24. | c11d.tmp.exe | a0eb1e740d92c51576ed117d8b6de3c5 | 11 |

| 25. | ransomware.exe | fdc340769c3ca364f6cc7ca1be99762b | 0 |

レジストリの詳細

ディレクトリ

ランサムウェアを停止 は、次のディレクトリまたはディレクトリを作成する場合があります。

| %ALLUSERSPROFILE%\tzjajmmqgl |

| %PROGRAMFILES%\3DMarkproed |

| %PROGRAMFILES%\3DMarkproediot |

| %PROGRAMFILES%\3DMarkproedit |

| %PROGRAMFILES%\3Dmarkproa |

| %PROGRAMFILES%\Blubnerg |

| %PROGRAMFILES%\Cry\Cryp |

| %PROGRAMFILES%\Davai |

| %PROGRAMFILES%\Glary\Utilities\Settings |

| %PROGRAMFILES%\Hyps |

| %PROGRAMFILES%\Innovativ\ddd |

| %PROGRAMFILES%\Ivp\bin |

| %PROGRAMFILES%\Laertseer |

| %PROGRAMFILES%\Lawer\Xor |

| %PROGRAMFILES%\Marg\Cr |

| %PROGRAMFILES%\Mup\Cr |

| %PROGRAMFILES%\Opute |

| %PROGRAMFILES%\Rondom |

| %PROGRAMFILES%\Sir\Air |

| %PROGRAMFILES%\Tryhd |

| %PROGRAMFILES%\cedfs |

| %PROGRAMFILES%\chrum\xon\note |

| %PROGRAMFILES%\company\3dmarkssdf |

| %PROGRAMFILES%\company\64Product |

| %PROGRAMFILES%\crights\file\xml |

| %PROGRAMFILES%\cryptoss |

| %PROGRAMFILES%\crys\cry |

| %PROGRAMFILES%\crysp\cryq |

| %PROGRAMFILES%\der\supr |

| %PROGRAMFILES%\dera\kii |

| %PROGRAMFILES%\ferr\seda\sx\bin |

| %PROGRAMFILES%\hop |

| %PROGRAMFILES%\inner\win\bin |

| %PROGRAMFILES%\krontal |

| %PROGRAMFILES%\laert |

| %PROGRAMFILES%\laerts |

| %PROGRAMFILES%\lass\inst |

| %PROGRAMFILES%\lastpass\bur\tronfiles |

| %PROGRAMFILES%\lawop |

| %PROGRAMFILES%\lawops |

| %PROGRAMFILES%\margin\marg |

| %PROGRAMFILES%\opur |

| %PROGRAMFILES%\sccsd |

| %PROGRAMFILES%\sir\xd |

| %PROGRAMFILES%\virtka |

| %PROGRAMFILES%\xery |

| %PROGRAMFILES%\youtubedown |

| %PROGRAMFILES(x86)%\3DMarkproed |

| %PROGRAMFILES(x86)%\3DMarkproediot |

| %PROGRAMFILES(x86)%\3DMarkproedit |

| %PROGRAMFILES(x86)%\3Dmarkproa |

| %PROGRAMFILES(x86)%\Blubnerg |

| %PROGRAMFILES(x86)%\Cry\Cryp |

| %PROGRAMFILES(x86)%\Davai |

| %PROGRAMFILES(x86)%\Hyps |

| %PROGRAMFILES(x86)%\Innovativ\ddd |

| %PROGRAMFILES(x86)%\Laertseer |

| %PROGRAMFILES(x86)%\Lawer\Xor |

| %PROGRAMFILES(x86)%\Marg\Cr |

| %PROGRAMFILES(x86)%\Mup\Cr |

| %PROGRAMFILES(x86)%\Opute |

| %PROGRAMFILES(x86)%\Rondom |

| %PROGRAMFILES(x86)%\Sir\Air |

| %PROGRAMFILES(x86)%\Tryhd |

| %PROGRAMFILES(x86)%\cedfs |

| %PROGRAMFILES(x86)%\chrum\xon\note |

| %PROGRAMFILES(x86)%\company\3dmarkssdf |

| %PROGRAMFILES(x86)%\company\64Product |

| %PROGRAMFILES(x86)%\crights\file\xml |

| %PROGRAMFILES(x86)%\cryptoss |

| %PROGRAMFILES(x86)%\crys\cry |

| %PROGRAMFILES(x86)%\crysp\cryq |

| %PROGRAMFILES(x86)%\der\supr |

| %PROGRAMFILES(x86)%\dera\kii |

| %PROGRAMFILES(x86)%\ferr\seda\sx\bin |

| %PROGRAMFILES(x86)%\hop |

| %PROGRAMFILES(x86)%\inner\win\bin |

| %PROGRAMFILES(x86)%\krontal |

| %PROGRAMFILES(x86)%\laert |

| %PROGRAMFILES(x86)%\laerts |

| %PROGRAMFILES(x86)%\lass\inst |

| %PROGRAMFILES(x86)%\lastpass\bur\tronfiles |

| %PROGRAMFILES(x86)%\lawop |

| %PROGRAMFILES(x86)%\lawops |

| %PROGRAMFILES(x86)%\margin\marg |

| %PROGRAMFILES(x86)%\opur |

| %PROGRAMFILES(x86)%\sccsd |

| %PROGRAMFILES(x86)%\sir\xd |

| %PROGRAMFILES(x86)%\virtka |

| %PROGRAMFILES(x86)%\xery |

| %PROGRAMFILES(x86)%\youtubedown |

| %ProgramFiles%\kiss\me |

| %ProgramFiles%\mroz\new\trunk |

| %ProgramFiles(x86)%\kiss\me |

| %ProgramFiles(x86)%\mroz\new\trunk |