Trojan.Zbot

脅威スコアカード

EnigmaSoft脅威スコアカード

EnigmaSoft Threat Scorecards は、当社の調査チームによって収集および分析されたさまざまなマルウェア脅威の評価レポートです。 EnigmaSoft Threat Scorecards は、現実世界および潜在的なリスク要因、傾向、頻度、有病率、永続性など、いくつかの指標を使用して脅威を評価し、ランク付けします。 EnigmaSoft の脅威スコアカードは、当社の調査データと指標に基づいて定期的に更新され、システムからマルウェアを削除するソリューションを求めるエンド ユーザーから、脅威を分析するセキュリティの専門家まで、幅広いコンピューター ユーザーに役立ちます。

EnigmaSoft 脅威スコアカードには、次のようなさまざまな有用な情報が表示されます。

ランキング: EnigmaSoft の脅威データベースにおける特定の脅威のランキング。

重大度:脅威評価基準で説明されているように、リスク モデリング プロセスと調査に基づいて数値で表された、オブジェクトの決定された重大度レベル。

感染したコンピュータ: SpyHunter によって報告された、感染したコンピュータで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

脅威評価基準も参照してください。

| ランキング: | 11,214 |

| 脅威レベル: | 80 % (高い) |

| 感染したコンピューター: | 2,238 |

| 最初に見た: | July 24, 2009 |

| 最後に見たのは: | May 7, 2025 |

| 影響を受けるOS: | Windows |

目次

Trojan.Zbot説明文

Trojan.Zbotは、密接にMal/VB-AER and the Zeus Trojanと関連していて、非常に一般的なバックドア型ウイルスの感染です。最も評判の悪いマルウェア感染の一つです。2007年、Trojan.Zbotが米国運輸省に侵入し情報を盗むために使用された時以来、Trojan.Zbot の存在は話題になっています。2009年3月から、Trojan.ZbotとZeus Trojanは世界中にある何百万ものコンピュータに感染していきました。ESG安全研究所は、Zeus TrojanやTrojan.Zbotに感染した多くの人気ウェブサイトのFTPサーバーを発見しました。マルウェア分析者はTrojan.Zbotは関連するボットネットが毎年数十億ドルの費用を要し、Trojan.Zbotに関連するマルウェアを拡散するため、Facebook上に多くのフィッシングメッセージやスパムメールが送信されると推定しています。2010年秋に、米連邦捜査局(FBI)は、Trojan.Zbot及び the Zeus Trojanを使用しアメリカ銀行から70万ドル以上盗んだ襲撃の原因だと思われる犯罪ネットワークを取り締まりました。米国、ロシア、英国、ウクライナにおいて、この犯罪行為の関係者約90人が逮捕されました。2011年にZeus Trojan及びTrojan.Zbotのソースコードが公衆に漏洩されて以来、PCセキュリティ研究者らは深刻な問題に直面している。なぜなら、この漏洩により事実上、誰もがTrojan.Zbotを使用し攻撃することが可能になったからである。

お使いのコンピュータシステムは、Trojan.Zbotの危険にさらされている?

Trojan.Zbotに関連するマルウェアは特定の領域に限定されていませんが感染は、メキシコ、エジプト、サウジアラビア、米国、トルコの5カ国で頻繁に発生します。今日、このマルウェア感染は、ESG安全研究所に知られている最大のボットネットにリンクされています。ご使用のオペレーティング•システムがWindowsでない場合は、Trojan.Zbotの被害は受けません。このマルウェア感染は、Windowsオペレーティングシステムにのみ攻撃が可能です。Windows Vista 及びWindows Vista SP1のオペレーティングシステムのユーザーは、特に攻撃を受けやすく、感染したコンピュータネットワークを統合し、コンピュータシステムの大部分を構築します。Trojan.Zbotは主に、クレジットカードやオンラインバンキングのアカウント情報の盗難にリンクされていますが、各犯罪者は、異なるデータを盗む為にウイルスを微調整する事が可能です。しかしながら、これらは電子メールやソーシャルメディアのアカウントのログイン情報を盗むために用いる事ができます。

別名n

15のセキュリティベンダーがこのファイルに悪意のあるものとしてフラグを付けました。

| ウイルス対策ソフト | 検出 |

|---|---|

| AVG | Generic7_c.BULS |

| Fortinet | W32/Bublik.AKIQ!tr |

| Ikarus | Backdoor.Win32.DarkKomet |

| AhnLab-V3 | Trojan/Win32.Jorik |

| McAfee-GW-Edition | Heuristic.BehavesLike.Win32.Suspicious-BAY.S |

| AntiVir | TR/Rogue.8877826.1 |

| DrWeb | Trojan.PWS.Stealer.1932 |

| Kaspersky | Trojan.Win32.Bublik.akiq |

| Avast | AutoIt:MalOb-J [Trj] |

| McAfee | Artemis!1C946EE5948C |

| AVG | Generic32.CDAA |

| Ikarus | Trojan.Win32.Spy2 |

| DrWeb | Trojan.PWS.Multi.1119 |

| Kaspersky | Trojan-Dropper.Win32.Agent.hjwv |

| Fortinet | W32/Jorik_Zbot.PLC!tr |

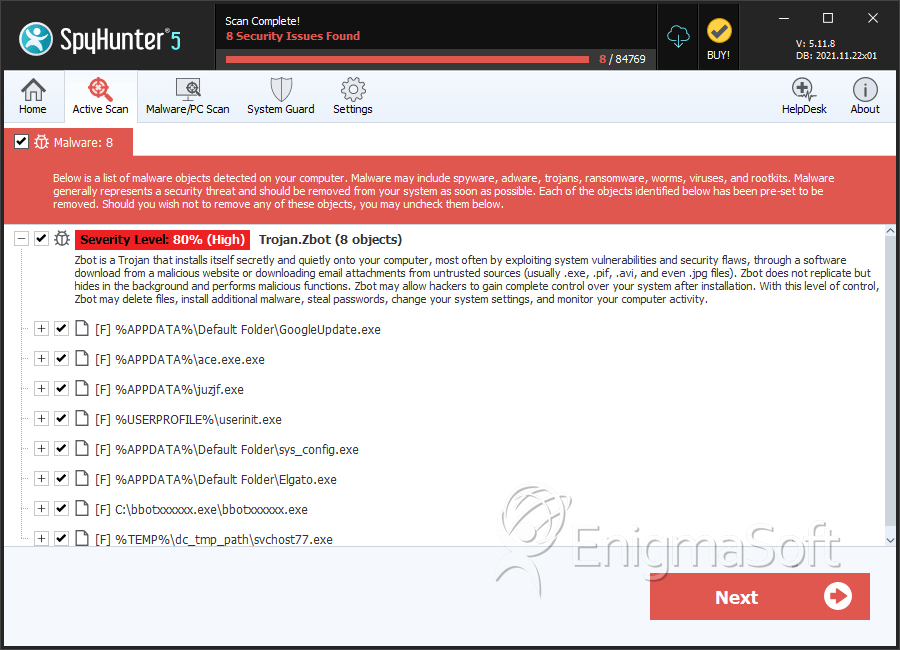

SpyHunterはTrojan.Zbotを検出して削除します

ファイルシステムの詳細

| # | ファイル名 | MD5 |

検出

検出: SpyHunter によって報告された、感染したコンピューターで検出された特定の脅威の確認済みおよび疑いのあるケースの数。

|

|---|---|---|---|

| 1. | GoogleUpdate.exe | de75d9858dd25f83ee666c4890367023 | 157 |

| 2. | ace.exe.exe | 2af6923df61c3800fb4957cd5163646d | 118 |

| 3. | sys_config.exe | 2c770a08cf50a31e138aa505c81a8cb4 | 39 |

| 4. | Elgato.exe | d9a57b7f55011099f22eac398f8683a3 | 20 |

| 5. | bbotxxxxxx.exe | 02d7b03f126ced200af04cafffbf4f66 | 18 |

| 6. | svchost77.exe | 4063dc3346591414467dea192e4de47d | 17 |

| 7. | server.exe | 1c946ee5948c6d23847688c7d5fb8ebd | 15 |

| 8. | Default File.exe | ce9a0cdd7f5f3a46c13e8001db1fc4b4 | 14 |

| 9. | Defcon.exe | 02dbd6164feb882e0c5fbd546ded3781 | 13 |

| 10. | wgsdgsdgdsgsd.exe | d4c60f32496ae92c5a53bda45d28937d | 9 |

| 11. | crss.exe | 733032ca6f13e38740fc4416eee0a0d4 | 9 |

| 12. | svchost.exe | 472732bcf7067db19136591db7694678 | 8 |

| 13. | _ex-08.exe | 4d9a644bb19c3d1fd158aed7830a457e | 7 |

| 14. | oshdo.dll | 267433320dc37f9369aef2aeaae68499 | 5 |

| 15. | 0.0863059484879578.exe | b3f35490864b39475bd5d8e9a12a0f08 | 3 |

| 16. | Recycle.Bin.exe | 5ed168874559f43720d9a79b20c89d9f | 3 |

| 17. | B6232F3A6E7.exe | 96cb97d9c4f61ab61cfad5a60606f242 | 3 |

| 18. | 0.2778958902928622.exe | f4f2bd07bfaf360b2ba596d134df76e3 | 2 |

| 19. | auaucdlve.exe | cab45be12136d15f2958b1ca575131b4 | 2 |

| 20. | ntos.exe | 9893493ec0578ac0194366a4e027e829 | 2 |

| 21. | MaelXpers.exe | a69349baf03c5a5f8dac25232ae55a8d | 2 |

| 22. | 9E787BEFEC0.exe | c0397b8114fb367b3ea3d1a9d5bde409 | 1 |

| 23. | dcratnewfud.exe | e7fad45a14545e19debf752ebb4c7510 | 1 |

| 24. | {14003D43-1705-1636-2800-333714001D1F}.exe | 604fdaa1fd4e335f26032fd416a5461b | 1 |

| 25. | apijcajxv.exe | 70383d5dd9b91c425b0107cf1e6c7b55 | 1 |

| 26. | dwtray.exe | aa872cb97a821e7736ba479558acfe78 | 1 |

| 27. | shortcuts.exe | 5cb5a2617939cc2428f4f24b9f56421f | 1 |

| 28. | file.exe | 0efa791652688dba9b98a058f34f3fc8 | 1 |

レジストリの詳細

URL

Trojan.Zbot は次の URL を呼び出す場合があります。

| 2sdfhs8d7fsh34d8f7s.org |

| 51qn.net |

| av4321.us |

| batmu.cn |

| clicksurfcash.net |

| crisis1s.com |

| fordearfriends.com |

| hotdomainworld.info |

| kakajz.cn |

| lilj.us |

| sfqjsf.cn |

| skp360.com |